Evitate di essere truffati da e-mail che affermano che il vostro sistema è stato infettato da RDP

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di e-mail è "Your System Was Breached By Remote Desktop Protocol"?

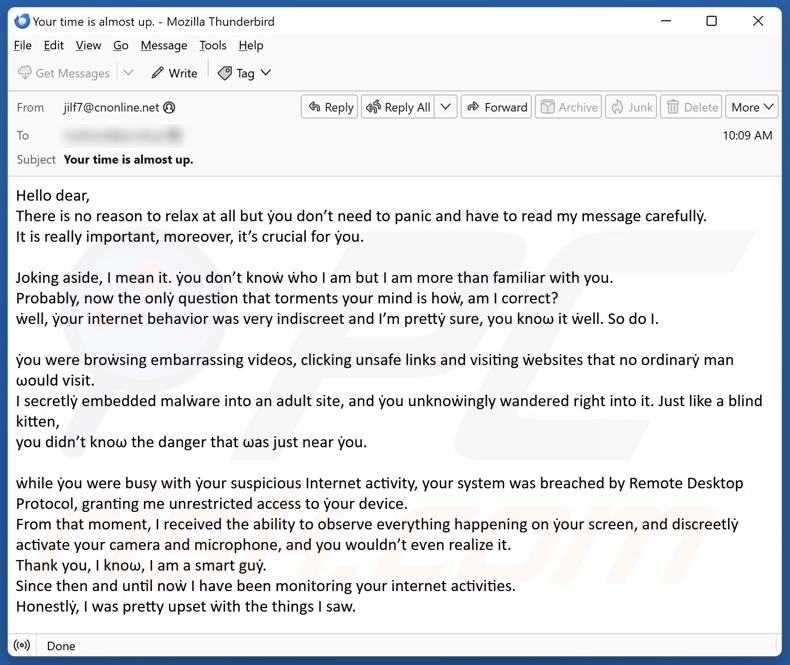

Dopo aver letto questa e-mail di spam "Your System Was Breached By Remote Desktop Protocol", abbiamo stabilito che si tratta di una truffa di sextortion.

In questo tipo di messaggi, i truffatori affermano di aver infettato i dispositivi dei destinatari e di aver registrato un video compromettente in cui guardano contenuti per adulti. Ai destinatari viene quindi richiesto di pagare i mittenti per evitare che le registrazioni vengano divulgate.

Va sottolineato che tutte le affermazioni contenute nelle e-mail truffa di sextortion sono false; pertanto, questa posta non rappresenta una minaccia per i destinatari.

Panoramica della truffa via e-mail "Il vostro sistema è stato violato dal protocollo desktop remoto"

L'e-mail di spam con oggetto "Il tuo tempo è quasi scaduto" (può variare) informa il destinatario che il suo dispositivo è stato infettato quando ha visitato un sito web compromesso che ospita contenuti per adulti. L'infezione è stata facilitata da RDP (Remote Desktop Protocol).

Il malware infiltrato è stato utilizzato per monitorare l'attività di navigazione della vittima e raccogliere dati. Il software è stato utilizzato anche per registrare audio/video tramite il microfono e la fotocamera dell'utente e per scattare istantanee del suo schermo mentre guardava materiale pornografico.

I filmati e le schermate sono stati montati in un video che si suppone sia in possesso del mittente. Il messaggio chiede al destinatario di pagare 990 dollari USA in criptovaluta Bitcoin e, se ignora queste richieste, il video verrà inviato ai suoi contatti (inclusi familiari, amici, colleghi, ecc.).

Come accennato nell'introduzione, le informazioni contenute in questa e-mail sono false. Ciò significa che nessuno dei dispositivi del destinatario è stato infettato dal mittente, né possiede alcun filmato compromettente. Pertanto, questa e-mail di spam non rappresenta una minaccia reale.

È opportuno ricordare che il pagamento dei truffatori di sessuologia comporta una perdita finanziaria irreparabile, poiché le transazioni in criptovaluta non possono essere annullate a causa della loro natura quasi irrintracciabile.

| Nome | "Your System Was Breached By Remote Desktop Protocol" truffa a sfondo sessuale |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| False affermazioni | Il mittente ha realizzato un video esplicito utilizzando un malware e lo invierà ai contatti del destinatario a meno che non venga pagato. |

| Indirizzo del criptovalute di Cyber Criminal | 1KKo7QtKcWwFLXEiRh8xmGGv3MbBjn7LzC (Bitcoin) |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online non corretti, tecniche di avvelenamento dei motori di ricerca, domini scritti in modo errato. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di campagne di truffa a sfondo sessuale

Abbiamo scritto di migliaia di campagne di spam; "Ho accesso al tuo smartphone", "Is Visiting A More Convenient Way To Reach", "Malware On Porn Website" e "You Are One Of A Kind" sono solo alcuni dei nostri articoli sulle e-mail di sextortion.

Tramite la posta indesiderata vengono promosse diverse truffe, tra cui il phishing, l'anticipo di spese, il supporto tecnico, la lotteria, il rimborso e così via. Queste e-mail vengono utilizzate anche per distribuire ogni tipo di malware.

Le e-mail di spam sono spesso mal confezionate e piene di errori grammaticali e ortografici, ma possono essere realizzate con competenza e persino camuffate in modo credibile da messaggi provenienti da entità autentiche (ad esempio, aziende, organizzazioni, fornitori di servizi, autorità, ecc.)

Data la diffusione di questa posta e la sua buona fattura, raccomandiamo di prestare attenzione alle e-mail, ai PM/DM, agli SMS e ad altri messaggi in arrivo.

Come le campagne di spam infettano i computer?

Le campagne di spam diffondono il malware attraverso file dannosi distribuiti come allegati o link di download. Questi file possono essere archivi (RAR, ZIP, ecc.), eseguibili (.exe, .run, ecc.), documenti (PDF, Microsoft Office, Microsoft OneNote, ecc.), JavaScript e così via.

Una volta aperto un file infettivo, si innesca la catena di infezione. Alcuni formati richiedono un'interazione supplementare per avviare il download/installazione del malware. Ad esempio, i file di Microsoft Office richiedono che gli utenti abilitino i comandi macro (cioè modifica/contenuto), mentre i documenti di OneNote devono fare clic su collegamenti o file incorporati.

Come evitare l'installazione di malware?

È importante prestare attenzione alle e-mail, ai DM/PM, agli SMS e ad altri messaggi in arrivo. Gli allegati e i link della posta elettronica possono essere dannosi o dannosi, pertanto non aprite/cliccate su quelli scoperti nei messaggi sospetti/irrilevanti.

Va detto che il malware viene distribuito con varie tecniche. Quindi, fate attenzione durante la navigazione, poiché Internet è pieno di contenuti ingannevoli e pericolosi.

Inoltre, scaricate solo da fonti ufficiali e affidabili. Attivare e aggiornare il software utilizzando funzioni/strumenti legittimi, poiché gli strumenti illegali di attivazione dei prodotti ("cracking") e gli aggiornamenti di terze parti possono contenere malware.

Per la sicurezza del dispositivo/utente è essenziale che sia installato e aggiornato un antivirus affidabile. Il software di sicurezza deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere le minacce e i problemi rilevati. Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera di spam "Your System Was Breached By Remote Desktop Protocol":

Subject: Your time is almost up.

Hello dear,

There is no reason to relax at all but you don’t need to panic and have to read my message carefully.

It is really important, moreover, it’s crucial for you.

Joking aside, I mean it. you don’t know who I am but I am more than familiar with you.

Probably, now the only question that torments your mind is how, am I correct?

well, your internet behavior was very indiscreet and I’m pretty sure, you know it well. So do I.

you were browsing embarrassing videos, clicking unsafe links and visiting websites that no ordinary man would visit.

I secretly embedded malware into an adult site, and you unknowingly wandered right into it. Just like a blind kitten,

you didn’t know the danger that was just near you.

while you were busy with your suspicious Internet activity, your system was breached by Remote Desktop Protocol, granting me unrestricted access to your device.

From that moment, I received the ability to observe everything happening on your screen, and discreetly activate your camera and microphone, and you wouldn’t even realize it.

Thank you, I know, I am a smart guy.

Since then and until now I have been monitoring your internet activities.

Honestly, I was pretty upset with the things I saw.I was daring to delve far beyond into your digital footprint-call it excessive curiosity, if you will.

The result? An extensive stash of sensitive data extracted from your device, every corner of your web activity examined with scientific precision.

To make matters more... intriguing, I’ve saved these recordings-clips that capture you partaking in, let’s say, pretty controversial moments within the privacy of your home.

These videos and snapshots are damningly clear: one side reveals the content you were watching, and the other...

well, it features you in situations we both know you wouldn’t want to be published for public viewing.

Suffice it to say, I have all the pieces of the puzzle-images, recordings, and details of the far too vivid pictures.

Pictures you definitely wouldn’t want anyone else to see.

However, with just a single click, I could reveal this to every contact you have-no exceptions, no filters.

Now you are hoping for a rescue, I understand. But let me be clear: don’t expect any mercy or second chances from me.

Now, here’s the deal: I’m offering you a way out. Two choices, and what happens next depends entirely on your decision.Option One: Pretend this message doesn’t exist. Ignore me, and you’ll quickly discover the consequences of that choice.

The video will be shared with your entire network. your colleagues, friends, and family will have front-row seats to a spectacle you’d rather they never saw.

Imagine their reactions. Holy shit, what an embarrassment! well, actions have consequences. Don’t play the victim-this is on you.

Option Two: Pay me to keep this matter buried.

Consider it a privacy fee-a small price to ensure your secrets remain where they belong: hidden.

Here’s how it works: once I receive the payment, I’ll erase everything. No leaks. No traces. your life continues as if nothing ever happened. The payment must be made in cryptocurrency-no exceptions.

I’m aiming for a resolution that works for us both, but let me emphasize: my terms are final and non-negotiable.

990 USD to my Bitcoin address below (remove any spaces): 1KKo 7QtKcW wFLXEiRh 8xmGG v3MbBjn 7LzC

Aspetto dell'e-mail di spam "Il tuo sistema è stato violato dal protocollo desktop remoto" (GIF):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è "Your System Was Breached By Remote Desktop Protocol" truffa a sfondo sessuale?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

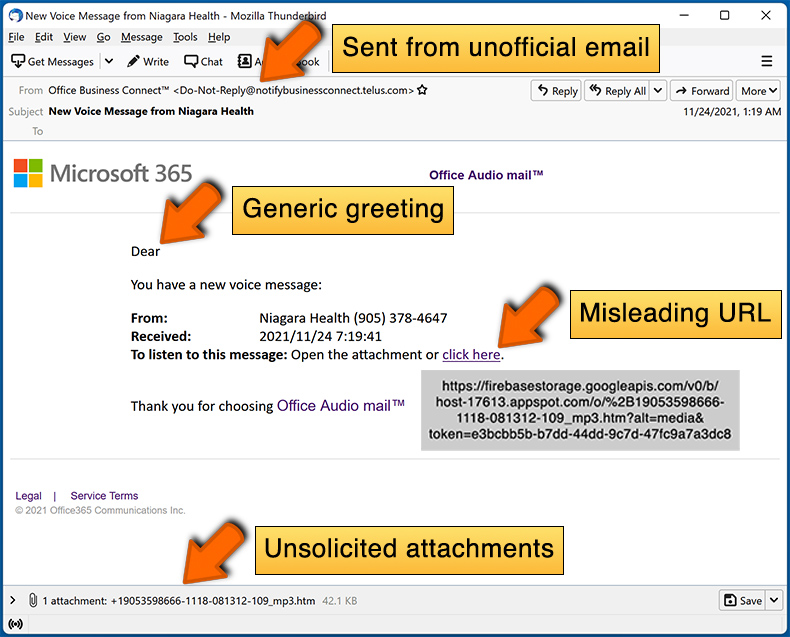

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa e-mail?

A prescindere dalle informazioni rilevanti che le e-mail di spam possono includere, non sono personali. Migliaia di utenti ricevono messaggi identici o incredibilmente simili perché i criminali informatici li inviano in campagne massicce con la speranza che almeno alcuni destinatari cadano nelle loro truffe.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, tutte le affermazioni contenute nelle e-mail di truffa di sextortion sono false. Ciò significa che il mittente non ha infettato il vostro dispositivo con malware, né è in possesso di contenuti compromettenti che vi ritraggono.

Come hanno fatto i criminali informatici a ottenere la mia password di posta elettronica?

Le e-mail di spam possono essere inviate dall'account del destinatario per creare un'impressione di legittimità (ad esempio, per rafforzare le false affermazioni di aver violato il dispositivo della vittima). Le credenziali di accesso possono essere ottenute tramite truffe di phishing. Questi schemi coinvolgono siti o file tipicamente mascherati da pagine di accesso che possono registrare le informazioni inserite; sono spesso promossi attraverso campagne di spam. Lo scenario meno probabile è che i criminali informatici acquisiscano le credenziali attraverso una violazione dei dati da parte vostra o di un fornitore di servizi.

Ho inviato criptovalute all'indirizzo presentato in questa e-mail, posso recuperare il mio denaro?

No, queste transazioni non possono essere annullate a causa della loro natura quasi irrintracciabile. Pertanto, le vittime di messaggi di posta elettronica truffaldini come "Your System Was Breached By Remote Desktop Protocol" non possono recuperare i loro fondi.

Ho fornito i miei dati personali quando sono stato ingannato da un'e-mail di spam, cosa devo fare?

Se avete divulgato le vostre credenziali di accesso, cambiate immediatamente le password di tutti gli account potenzialmente esposti e informate il supporto ufficiale. Tuttavia, se avete fornito altri dati privati (ad esempio, dettagli della carta d'identità, scansioni del passaporto, numeri di carte di credito, ecc.

Ho letto un'e-mail di spam ma non ho aperto l'allegato, il mio computer è infetto?

No, la semplice lettura di un'e-mail non costituisce una minaccia di infezione. I sistemi vengono compromessi quando si aprono/cliccano allegati o link dannosi.

Ho scaricato e aperto un file allegato a un'e-mail di spam, il mio computer è infetto?

Se il file aperto era un eseguibile, molto probabilmente sì, il vostro dispositivo è stato infettato. Tuttavia, se si trattava di un documento, avreste potuto evitarlo. Questi formati possono richiedere azioni aggiuntive per iniziare a scaricare/installare il malware (ad esempio, abilitando i comandi macro, facendo clic sul contenuto incorporato e così via).

Combo Cleaner è in grado di rimuovere le infezioni malware presenti negli allegati di posta elettronica?

Sì, Combo Cleaner è in grado di rilevare e rimuovere praticamente tutte le infezioni malware conosciute. Si noti che i software dannosi di alto livello tendono a nascondersi in profondità nei sistemi, pertanto è fondamentale eseguire una scansione completa del sistema.

▼ Mostra Discussione