Non fidatevi delle e-mail truffa "Is Visiting A More Convenient Way To Reach"

TruffaConosciuto anche come: "Is Visiting A More Convenient Way To Reach" truffa a sfondo sessuale

Ottieni una scansione gratuita e controlla se il tuo computer è infetto.

RIMUOVILO SUBITOPer utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Che tipo di email è "Is Visiting A More Convenient Way To Reach"?

Dopo aver letto l'e-mail "Is Visiting A More Convenient Way To Reach", abbiamo stabilito che si tratta di spam. Questa e-mail promuove una truffa di sextortion.

L'e-mail sostiene che il mittente ha infettato lo smartphone del destinatario e lo stava monitorando. Oltre a ottenere dati sensibili, il mittente avrebbe filmato un video sessualmente esplicito del destinatario. Minaccia di diffonderlo se non viene pagato.

Va sottolineato che tutte le affermazioni fatte da questa mail di spam sono false. Pertanto, non rappresenta una minaccia per i destinatari.

Panoramica della truffa via e-mail "Is Visiting A More Convenient Way To Reach"

Questa e-mail di spam accusa il destinatario di avere cattive abitudini di navigazione in Internet. Il mittente sostiene di aver infettato un'applicazione spesso utilizzata dal destinatario con un malware, che è stato poi utilizzato per ottenere l'accesso al suo smartphone Apple o Android.

Il trojan veniva utilizzato per monitorare l'utente. Quando navigavano su siti web per adulti, il malware inesistente veniva utilizzato per registrare lo schermo e l'utente.

Al destinatario viene chiesto di pagare 1950 dollari in criptovaluta Bitcoin. In caso di rifiuto, il video sessualmente esplicito dell'utente verrà inviato al suo telefono, alla sua e-mail e ai suoi contatti sui social media. Ventiquattro ore dal momento dell'apertura dell'e-mail sono concesse per soddisfare le richieste.

Va ribadito che le informazioni contenute in questa lettera sono completamente false. Pertanto, il mittente non ha infettato alcun dispositivo con malware, né possiede informazioni sui destinatari (ad esempio, nessun video). Pertanto, tutte le minacce lanciate dall'e-mail sono vuote.

Le vittime della campagna "Is Visiting A More Convenient Way To Reach" subiscono perdite finanziarie. Poiché le transazioni in criptovaluta sono praticamente irrintracciabili, non possono essere annullate, il che significa che le vittime non possono recuperare i loro fondi.

| Nome | "Is Visiting A More Convenient Way To Reach" truffa a sfondo sessuale |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Finta rivendicazione | Se il mittente dell'e-mail non viene pagato, verrà inviato ai suoi contatti un video sessualmente esplicito con protagonista il destinatario. |

| Indirizzo del criptovalute di Cyber Criminal | 1NSaKPShj9t3rWVQBUit7VhBWmXUY8HHyC (Bitcoin) |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online non corretti, tecniche di avvelenamento dei motori di ricerca, domini scritti in modo errato. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) |

Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. Scarica Combo CleanerLo scanner gratuito controlla se il tuo computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk. |

Esempi di campagne di spam a sfondo sessuale

Abbiamo scritto di migliaia di campagne di spam; "Malware On Porn Website", "You Are One Of A Kind", "Your System Has Been Cracked" e "Internet Is A Dangerous Place" sono solo alcuni dei nostri articoli sulle e-mail di sextortion.

Oltre a questo tipo di truffa, lo spam viene utilizzato per facilitare il phishing, il supporto tecnico, il rimborso, l'eredità, la lotteria e altri schemi. La posta elettronica ingannevole viene utilizzata anche per far proliferare il malware.

Sebbene la convinzione comune che queste e-mail siano mal realizzate e piene di errori grammaticali e ortografici non sia falsa, non è sempre così. Le e-mail di spam possono essere realizzate con competenza e persino camuffate in modo credibile da messaggi provenienti da entità legittime (ad esempio, fornitori di servizi, aziende, istituzioni, autorità, ecc.)

Come le campagne di spam infettano i computer?

Le campagne di spam fanno proliferare il malware distribuendo file dannosi. Questi possono essere allegati o collegati all'interno delle e-mail/messaggi. Questi file sono disponibili in vari formati, ad esempio documenti (PDF, Microsoft Office, Microsoft OneNote, ecc.), archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), JavaScript e così via.

La catena di download/installazione del malware si attiva una volta aperto un file di questo tipo. Alcuni formati richiedono un'interazione supplementare per avviare i processi di infezione del sistema. Ad esempio, i file di Microsoft Office richiedono che gli utenti abilitino i comandi macro (cioè, modifica/contenuto), mentre i documenti di OneNote devono fare clic su collegamenti/file incorporati.

Come evitare l'installazione di malware?

È fondamentale prestare attenzione alle e-mail, ai DM/PM, agli SMS e ad altri messaggi in arrivo. Si consiglia di non aprire gli allegati o i link presenti nelle e-mail dubbie/irrilevanti, poiché possono essere dannosi.

Va detto che il malware non si diffonde solo attraverso la posta indesiderata. Pertanto, si consiglia di fare attenzione durante la navigazione, poiché Internet è pieno di contenuti fraudolenti e pericolosi ben mascherati.

Un'altra raccomandazione è quella di scaricare solo da fonti ufficiali e affidabili. Inoltre, tutti i programmi devono essere attivati e aggiornati utilizzando funzioni/strumenti legittimi, poiché gli strumenti illegali di attivazione dei prodotti ("cracking") e i programmi di aggiornamento di terze parti possono contenere malware.

È fondamentale per l'integrità del dispositivo e la sicurezza dell'utente avere un antivirus affidabile installato e mantenuto aggiornato. Il software di sicurezza deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere minacce e problemi. Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner Antivirus per Windows per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera di spam "Is Visiting A More Convenient Way To Reach":

***********

Is visiting ******** a more convenient way to reach in case you don't act

Have been here before?

I suggest you read this message carefully. Take a minute to relax, breathe, and really dig into it. 'Cause we're about to discuss a deal between you and me, and I don't play games. You don't know me but I know ALOT about you and you must be wondering how, correct?

Well, You've been treading on thin ice with your browsing habits, scrolling through those filthy videos and clicking on links, stumbling upon some not-so-safe sites. I actually placed a Spyware called "Pegasus" on a app you frequently use. Pegasus is a spyware that is designed to be covertly and remotely installed on mobile phones running iOS and Android. And while you were busy enjoying those videos, your smartphone initiated working as a RDP (Remote Control) which allowed me complete control over your device. I can look at everything on your display, flick on your cam and mic, and you wouldn't even suspect a thing. Oh, and I've got access to all your emails, contacts, and social media accounts too.What did I do?

Been keeping tabs on your pathetic life for a while now. It's just your bad luck that I discovered your bad deeds. I gave in more days than I probably should have exploring into your personal life. Extracted quite a bit of juicy info from your system. and I've seen it all. Yeah, Yeah, I've got footage of you doing embarrassing things in your room (nice setup, by the way). I then developed videos and screenshots where on one side of the screen, there's whatever garbage you had been playing, and on the other half, its someone jerking off.

With simply a click, I can send this garbage to every single of your contacts.

What should you do?

I see you are getting anxious, but let's get real. In good faith, I want to wipe the slate clean, and allow you to continue with your life and forget you ever existed. I am about to offer you two options. Either ignore this warning (bad for you and your family) or pay me a small amount. Let us examine those two options in details.

Alternative one is to turn a deaf ear my e mail. Let us see what will happen if you opt this option. I will send your video to all of your contacts. The video was lit, and I can't even fathom the humiliation you'll endure when your colleagues, friends, and fam check it out. But hey, that's life, ain't it? Don't be playing the victim

Wise Second Option is to pay me, and be confidential about it. We'll call it my "privacy charges". Lets discuss what happens if you opt this choice. Your dirty secret will remain private. I'll destroy all the data and evidence once you send payment. You have to make the payment via Bitcoin only. Pay attention, I'm telling you straight:'We gotta make a deal'. I want you to know Im coming at you with good intentions. My promises are non-negotiable.

Transfer Amount: USD 1950

My BTC Address: 1NSaKPShj9t3rWVQBUit7VhBWmXUY8HHyC

Or, (Here's your Bitcoin QR code, you can scan it):

Let me tell ya, it's peanuts for your tranquility.

Important: You got one day to sort this out. (I've a unique pixel within this e-mail, and right now I know that you have read this email message). My system will catch that Bitcoin payment and wipe out all the dirt I got on you. Don't even think about replying to this, it's pointless. The email and wallet are custom-made for you, untraceable. I don't make mistakes, Robert. If I suspect that you've shared or discussed this email with anyone abu, these or view is any se geting sept your contacts. And don't even think about tuming off

Honestly, those online tips about covering your camera aren't as useless as they seem.

Don't dwell on it. Take it as a little lesson and keep your guard up in the future.

Aspetto dell'e-mail di spam "Is Visiting A More Convenient Way To Reach" (GIF):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

SCARICA Combo CleanerScaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da RCS LT, società madre di PCRisk.

Menu:

- Cos'è "Is Visiting A More Convenient Way To Reach" truffa a sfondo sessuale?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

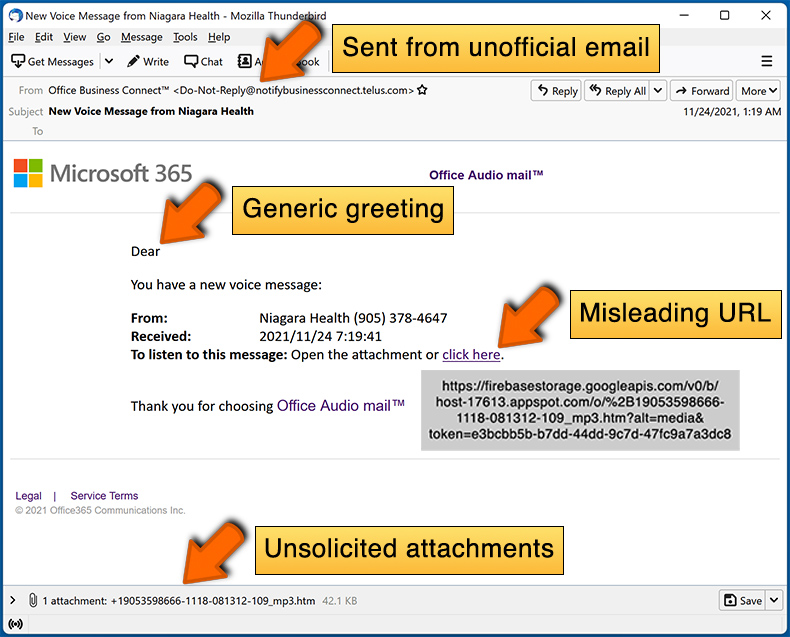

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner Antivirus per Windows.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa e-mail?

Le e-mail di spam non sono personali, anche se contengono informazioni rilevanti per i destinatari. Se tali informazioni sono presenti, è probabile che siano state acquisite attraverso fonti pubblicamente disponibili o truffe di phishing. I cybercriminali distribuiscono questa posta in campagne su larga scala, per cui migliaia di utenti ricevono e-mail identiche (o incredibilmente simili).

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, tutte le affermazioni contenute nell'e-mail "Is Visiting A More Convenient Way To Reach" sono false. Ciò significa che i vostri dispositivi non sono stati infettati dal mittente, né sono in possesso di alcuna vostra informazione (comprese le registrazioni compromettenti). Pertanto, questa e-mail non rappresenta una minaccia.

Come hanno fatto i criminali informatici a ottenere la mia password di posta elettronica?

In alcuni casi, i criminali informatici utilizzano gli account e-mail dei destinatari per inviare loro messaggi truffaldini, in modo da creare un'impressione di legittimità per le loro false affermazioni. Le password degli account sono più comunemente ottenute tramite truffe di phishing. È meno probabile che questi dati siano stati acquisiti attraverso una violazione dei dati da parte vostra o di un fornitore di servizi.

Ho inviato criptovalute all'indirizzo presentato in questa e-mail, posso recuperare il mio denaro?

No, le transazioni in criptovaluta non possono essere annullate a causa della loro natura quasi irrintracciabile. Pertanto, le vittime di truffe come questa e-mail "Is Visiting A More Convenient Way To Reach" non possono recuperare i loro fondi.

Ho fornito i miei dati personali quando sono stato ingannato da un'e-mail di spam, cosa devo fare?

Se avete fornito le vostre credenziali di accesso, cambiate le password di tutti gli account potenzialmente compromessi e informate immediatamente il supporto ufficiale. Se le informazioni divulgate erano di natura personale (ad esempio, dati della carta d'identità, numeri di carte di credito, ecc.

Ho letto un'e-mail di spam ma non ho aperto l'allegato, il mio computer è infetto?

No, l'apertura/lettura di un'e-mail non rappresenta una minaccia di infezione. I dispositivi vengono infettati quando si aprono/cliccano allegati o link dannosi.

Ho scaricato e aperto un file allegato a un'e-mail di spam, il mio computer è infetto?

Se il file aperto era un eseguibile (.exe, .run, ecc.), molto probabilmente sì, il vostro dispositivo è stato compromesso. Tuttavia, avreste potuto evitare l'infezione se si fosse trattato di un documento (.doc, .xls, .one, .pdf, ecc.). Questi formati potrebbero richiedere un'interazione aggiuntiva da parte dell'utente per avviare i processi di infezione del sistema (ad esempio, abilitando le macro, facendo clic sul contenuto incorporato e così via).

Combo Cleaner è in grado di rimuovere le infezioni malware presenti negli allegati di posta elettronica?

Sì, Combo Cleaner è in grado di rilevare e rimuovere praticamente tutte le infezioni malware conosciute. Va sottolineato che l'esecuzione di una scansione completa del sistema è essenziale, poiché i programmi dannosi di alto livello si nascondono tipicamente in profondità nei sistemi.

Condividi:

Tomas Meskauskas

Esperto ricercatore nel campo della sicurezza, analista professionista di malware

Sono appassionato di sicurezza e tecnologia dei computer. Ho un'esperienza di oltre 10 anni di lavoro in varie aziende legate alla risoluzione di problemi tecnici del computer e alla sicurezza di Internet. Dal 2010 lavoro come autore ed editore per PCrisk. Seguimi su Twitter e LinkedIn per rimanere informato sulle ultime minacce alla sicurezza online.

Il portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

DonazioneIl portale di sicurezza PCrisk è offerto dalla società RCS LT.

I ricercatori nel campo della sicurezza hanno unito le forze per aiutare gli utenti di computer a conoscere le ultime minacce alla sicurezza online. Maggiori informazioni sull'azienda RCS LT.

Le nostre guide per la rimozione di malware sono gratuite. Tuttavia, se vuoi sostenerci, puoi inviarci una donazione.

Donazione

▼ Mostra Discussione