Come rimuovere il malware di tipo TROX stealer

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di malware è TROX?

TROX è un malware di tipo stealer scritto in diversi linguaggi di programmazione. Questo programma dannoso è in circolazione almeno dal 2024. Cerca di estrarre informazioni sensibili dai sistemi infetti, compresi i dati delle carte di credito e i cryptowallet.

Viene offerto come MaaS (Malware-as-a-Service) con una vasta infrastruttura online. Sebbene TROX sia stato pubblicizzato come un ruba dati per gli utenti domestici, è stato osservato come utilizzato in attacchi contro grandi entità.

Panoramica del malware TROX

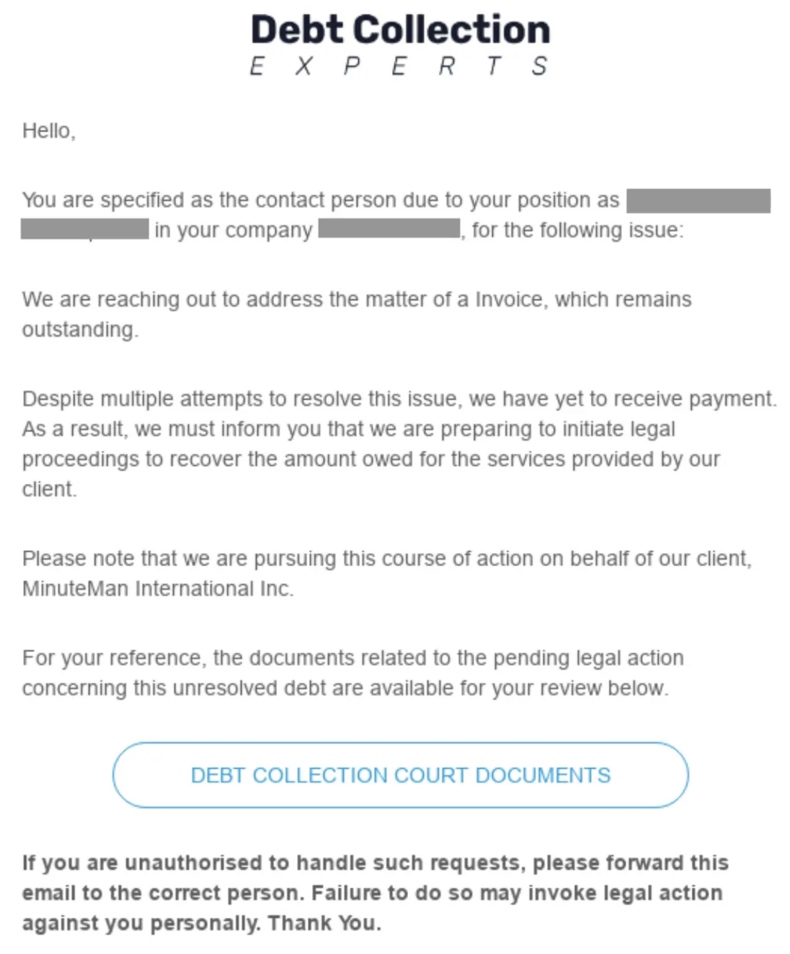

TROX è stato proliferato attraverso campagne di spam via e-mail con esche a tema debito. In queste campagne, le vittime sono state indirizzate ad acquisire presunti documenti legali, ma hanno scaricato un eseguibile dannoso da GitHub (sono possibili altre fonti di hosting). Gli sviluppatori dispongono di una notevole infrastruttura online, che fa parte delle loro operazioni di Malware-as-a-Service (MaaS).

In questo modo, viene innescata l'infezione in più fasi, che culmina nel download e nell'esecuzione di TROX. Durante il processo di infezione, alle vittime può essere presentata un'esca, ovvero un documento legittimo relativo alla riscossione dei debiti.

Questo malware utilizza diverse tecniche di anti-analisi: una build che utilizza più linguaggi di programmazione, cumuli di codice spazzatura e strati di offuscamento.

I rubacchiotti sono progettati per estrarre dati vulnerabili dai sistemi e dalle applicazioni installate. TROX è in grado di ottenere informazioni dai browser più diffusi, compresi i dati salvati delle carte di credito/debito. Il malware che ruba i dati cerca spesso le seguenti informazioni memorizzate nel browser: cronologia di navigazione e dei motori di ricerca, cookie Internet, riempimenti automatici (ad esempio, nomi utente, dettagli di identificazione personale, ecc.

Questo rubatore può anche estrarre sessioni da Discord e Telegram. TROX prende di mira anche diversi portafogli di criptovalute. Le informazioni raccolte vengono esfiltrate tramite il servizio di messaggistica istantanea Telegram e la piattaforma di archiviazione e distribuzione di contenuti Gofile.

Vale la pena ricordare che gli sviluppatori di malware sono soliti migliorare il proprio software e le proprie tattiche. Pertanto, eventuali future iterazioni di TROX potrebbero avere un elenco di obiettivi più ampio e funzionalità aggiuntive/differenti.

In sintesi, la presenza di software dannoso come TROX stealer sui dispositivi può portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

| Nome | TROX malware |

| Tipo di minaccia | Trojan, stealer, virus che ruba le password. |

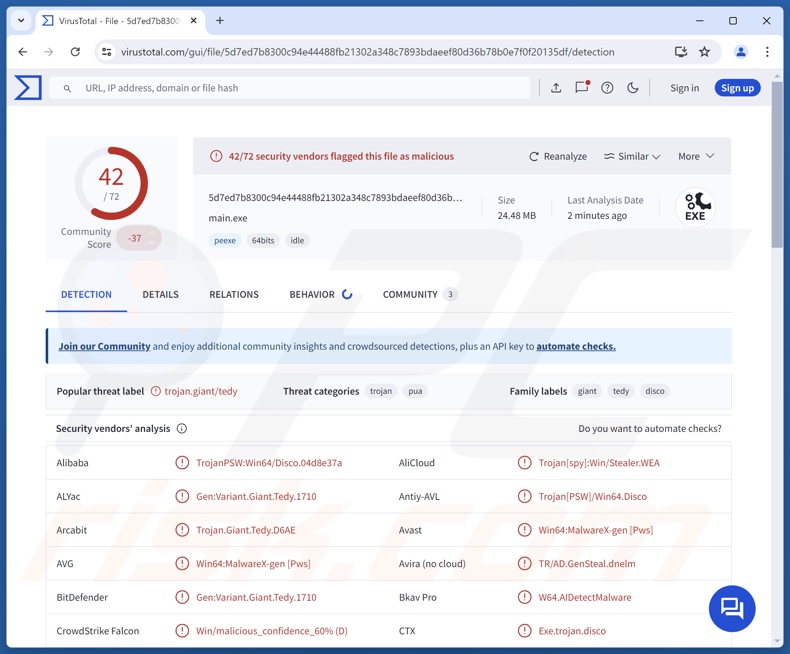

| Nomi di rilevamento | Avast (Win64:MalwareX-gen [Pws]), Combo Cleaner (Gen:Variant.Giant.Tedy.1710), ESET-NOD32 (Una variante di Generik.MSKSPON), Kaspersky (Trojan-PSW.Win64.Disco.ijx), Microsoft (Program:Win32/Wacapew.C!ml), Elenco completo dei rilevamenti (VirusTotal) |

| I sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, pertanto non sono visibili sintomi particolari su un computer infetto. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, social engineering, software "craccato". |

| Danni | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di malware di tipo stealer

Abbiamo analizzato numerosi campioni di malware; RustySpy, OctopuZ, Arcane, Exo Stealer, Cowboy, e Zhong sono solo alcuni dei nostri articoli più recenti sugli stealers.

Questi programmi possono prendere di mira un'ampia varietà di dati o solo dettagli specifici. È da notare che gli stealers sono spesso utilizzati insieme ad altre minacce informatiche (ad esempio, trojan, ransomware, ecc.). In effetti, le capacità di furto di informazioni sono prevalenti in generale.

Va sottolineato che, indipendentemente dal modo in cui opera il software dannoso, la sua presenza nel sistema minaccia la sicurezza del dispositivo e dell'utente. Pertanto, tutte le minacce devono essere rimosse immediatamente dopo il rilevamento.

Come si è infiltrato TROX nel mio computer?

TROX viene offerto come MaaS ed è commercializzato per estrarre i dati degli utenti domestici. Tuttavia, è stato utilizzato in campagne che cercano di infettare grandi entità nei seguenti settori: sicurezza informatica, energia (solare), istruzione e così via. È stato osservato che questo stealer è stato diffuso tramite campagne di spam via e-mail. Le e-mail utilizzavano esche incentrate su debiti - fatture insolute, minacce legali e processi legali avviati. I destinatari sono stati indotti a scaricare eseguibili dannosi come falsi documenti legali.

Sono possibili altri metodi di esca e distribuzione. Il phishing e l'ingegneria sociale sono standard nella proliferazione del malware. I programmi dannosi sono spesso camuffati o forniti in bundle con file di software/media ordinari. Possono essere archivi (RAR, ZIP, ecc.), eseguibili (.exe, .run, ecc.), documenti (Microsoft Office, Microsoft OneNote, PDF, ecc.), JavaScript e così via.

In generale, il malware viene distribuito soprattutto attraverso allegati/link dannosi nella posta indesiderata (ad esempio, e-mail, DM/PM, ecc.), trojan (backdoor/loader), download drive-by (furtivi/ingannevoli), truffe online, malvertising, canali di download non affidabili (ad esempio, siti web freeware e di terze parti, reti di condivisione Peer-to-Peer, ecc.), strumenti illegali di attivazione del software ("cracks") e falsi aggiornamenti.

Inoltre, alcuni programmi dannosi possono diffondersi autonomamente attraverso le reti locali e i dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, chiavette USB, ecc.).

Come evitare l'installazione di malware?

Consigliamo vivamente di affrontare le comunicazioni in arrivo con cautela. Gli allegati o i link presenti nelle e-mail o in altri messaggi sospetti/irrilevanti non devono essere aperti, perché possono essere dannosi. È essenziale essere vigili durante la navigazione, poiché Internet è piena di contenuti ingannevoli e pericolosi.

Un'altra raccomandazione è quella di scaricare solo da fonti ufficiali e verificate. I software devono essere attivati e aggiornati utilizzando funzioni/strumenti legittimi, poiché gli strumenti di attivazione illegali ("cracking") e gli aggiornamenti di terze parti possono contenere malware.

Dobbiamo sottolineare l'importanza di avere un antivirus affidabile installato e mantenuto aggiornato. I programmi di sicurezza devono essere utilizzati per eseguire scansioni regolari del sistema e per rimuovere le minacce/i problemi rilevati. Se ritenete che il vostro computer sia già infetto, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Screenshot di un'e-mail di spam che prolifera TROX stealer (fonte dell'immagine: Sublime Security):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu rapido:

- Che cos'è TROX?

- PASSO 1. Rimozione manuale del malware TROX.

- PASSO 2. Verificare che il computer sia pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un compito complicato: di solito è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente. Per rimuovere questo malware si consiglia di utilizzare Combo Cleaner.

Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta cercando di rimuovere. Ecco un esempio di programma sospetto in esecuzione sul computer di un utente:

Se si è controllato l'elenco dei programmi in esecuzione sul computer, ad esempio utilizzando il task manager, e si è identificato un programma che sembra sospetto, si dovrebbe continuare con questi passaggi:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Riavviare il computer in modalità provvisoria:

Riavviare il computer in modalità provvisoria:

Utenti di Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a visualizzare il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 8: Avviare Windows 8 in modalità provvisoria con rete - Accedere alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra aperta "Impostazioni generali del PC" selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà nel "Menu delle opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio".

Fare clic sul pulsante "Riavvia". Il PC si riavvia nella schermata delle impostazioni di avvio. Premere F5 per avviare in modalità provvisoria con collegamento in rete.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 10: Fare clic sul logo di Windows e selezionare l'icona Alimentazione. Nel menu aperto, fare clic su "Riavvia" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "Scegli un'opzione" fare clic su "Risoluzione dei problemi", quindi selezionare "Opzioni avanzate".

Nel menu delle opzioni avanzate selezionate "Impostazioni di avvio" e fate clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul tasto "F5" della tastiera. In questo modo il sistema operativo verrà riavviato in modalità sicura con collegamento in rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con collegamento in rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Annotate il percorso completo e il nome del file. Si noti che alcuni malware nascondono i nomi dei processi sotto quelli legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina".

Dopo aver rimosso il malware attraverso l'applicazione Autoruns (in questo modo si assicura che il malware non venga eseguito automaticamente al successivo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascoste prima di procedere. Se trovate il nome del file del malware, assicuratevi di rimuoverlo.

Riavviare il computer in modalità normale. Seguendo questi passaggi si dovrebbe rimuovere qualsiasi malware dal computer. Si noti che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non si dispone di tali competenze, lasciare la rimozione del malware ai programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con le infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione che cercare di rimuovere il malware in un secondo momento. Per mantenere il vostro computer al sicuro, installate gli ultimi aggiornamenti del sistema operativo e utilizzate un software antivirus. Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware TROX, devo formattare il dispositivo di archiviazione per eliminarlo?

La rimozione del malware raramente richiede misure così drastiche.

Quali sono i maggiori problemi che il malware TROX può causare?

Le minacce poste dalle infezioni variano a seconda delle capacità del malware e degli obiettivi degli aggressori. TROX ruba i dati delle carte di credito, i portafogli di criptovalute e altri dati sensibili. In genere, infezioni di questo tipo possono portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

Qual è lo scopo del malware TROX?

La motivazione più comune dietro gli attacchi di malware è il guadagno finanziario. Altri motivi includono il divertimento o la vendetta personale degli aggressori, l'interruzione di processi (ad esempio, siti web, servizi, aziende, organizzazioni, ecc.), l'hacktivismo e le motivazioni politiche/geopolitiche.

Come si è infiltrato il malware TROX nel mio computer?

TROX è stato diffuso attraverso e-mail di spam che utilizzano esche legate al debito. Non è improbabile che vengano utilizzate diverse tecniche di distribuzione. I metodi più diffusi includono e-mail/messaggi di spam, trojan, download drive-by, canali di download dubbi (ad esempio, siti freeware e di terze parti, reti di condivisione P2P, ecc.), truffe online, malvertising, falsi programmi di aggiornamento e strumenti illegali di attivazione del software ("crack"). Alcuni programmi dannosi possono auto-proliferare attraverso reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è in grado di rilevare e rimuovere la maggior parte delle infezioni da malware conosciute. Va sottolineato che l'esecuzione di una scansione completa del sistema è fondamentale, poiché i programmi dannosi di alto livello si nascondono tipicamente in profondità nei sistemi.

▼ Mostra Discussione