Come rimuovere il G700 RAT (Remote Access Trojan) dal vostro Android

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di malware è G700?

G700 è un Trojan ad accesso remoto (RAT) con versioni scritte nei linguaggi di programmazione Java e C#. Questo malware che prende di mira Android è una variante avanzata del CraxsRAT. G700 è un programma multifunzionale con ampie capacità di furto di dati, spionaggio e furto finanziario.

Panoramica del malware G700

G700 è un RAT di fascia alta e, come la maggior parte dei programmi dannosi che colpiscono i dispositivi Android, sfrutta i servizi di accessibilità per i suoi obiettivi nefasti. I servizi di accessibilità di Android forniscono agli utenti che ne hanno bisogno un aiuto supplementare per l'interazione con il dispositivo (ad esempio, lettura dello schermo, simulazione del touchscreen/tastiera, ecc. Pertanto, abusando di questi servizi, il malware ottiene tutte le loro capacità.

G700 aumenta i suoi privilegi e utilizza varie autorizzazioni (ad esempio, archiviazione del dispositivo, localizzazione, contatti, SMS, chiamate, ecc. Il trojan è in grado di aggirare i processi di alcune soluzioni antivirus, eludendo così il rilevamento.

Come accennato nell'introduzione, il RAT ha molte funzionalità. G700 può raccogliere informazioni sul dispositivo infetto (compresi i dati di geolocalizzazione), nonché gestire e rubare i file delle vittime. Possiede capacità di tipo spyware, come la registrazione di video attraverso le telecamere frontali e posteriori e l'audio attraverso il microfono, e può persino trasmettere in live-streaming lo schermo del dispositivo.

Il trojan può gestire contatti, chiamate e messaggi di testo. È in grado di intercettare gli SMS e di nasconderli; ciò è particolarmente utile per raccogliere dati come OTP (One-Time Password) e codici 2FA/MFA (Two/Multi-Factor Authentication). Poiché questo programma può inviare messaggi di testo ed effettuare chiamate, potrebbe essere utilizzato come malware per Toll fraud, anche se non ci sono prove che sia stato utilizzato in questo modo.

Inoltre, G700 ha capacità di keylogging (cioè può registrare i tasti premuti). Un altro modo in cui questo RAT raccoglie dati è l'utilizzo di attacchi di overlay, ovvero l'utilizzo di schermate di phishing che appaiono identiche a quelle di applicazioni legittime per registrare informazioni sensibili.

In questo modo, G700 può rubare le credenziali di accesso di vari account e numeri di carte di credito, che le vittime stesse inseriscono in quelle che credono essere interfacce di servizi/software autentici. È noto che questo trojan è stato utilizzato per lanciare attacchi in overlay alla ricerca di informazioni associate a piattaforme di e-commerce (negozi online), e-mail, applicazioni bancarie e portafogli di criptovalute.

G700 ha anche una funzione simile a quella dei clipper. Nelle transazioni in corso, può sostituire gli indirizzi dei cryptowallet dei destinatari con quelli appartenenti ai criminali informatici e, mentre questa attività è in corso, il malware può visualizzare una pagina Binance fraudolenta.

Il RAT può nascondere le sue attività presentando una falsa schermata di aggiornamento del software che impedisce qualsiasi interazione da parte dell'utente. Inoltre, G700 può essere utilizzato per distribuire ransomware sul dispositivo della vittima.

Va detto che gli sviluppatori di malware spesso migliorano il loro software e le loro metodologie. Pertanto, le potenziali iterazioni future di G700 potrebbero avere funzionalità e caratteristiche aggiuntive o diverse.

In sintesi, la presenza di software come G700 sui dispositivi può portare a molteplici infezioni del sistema, a gravi problemi di privacy, a perdite finanziarie e al furto di identità.

| Nome | G700 malware |

| Tipo di minaccia | Malware Android, applicazione dannosa, Trojan di accesso remoto, Remote Administration Tool, RAT. |

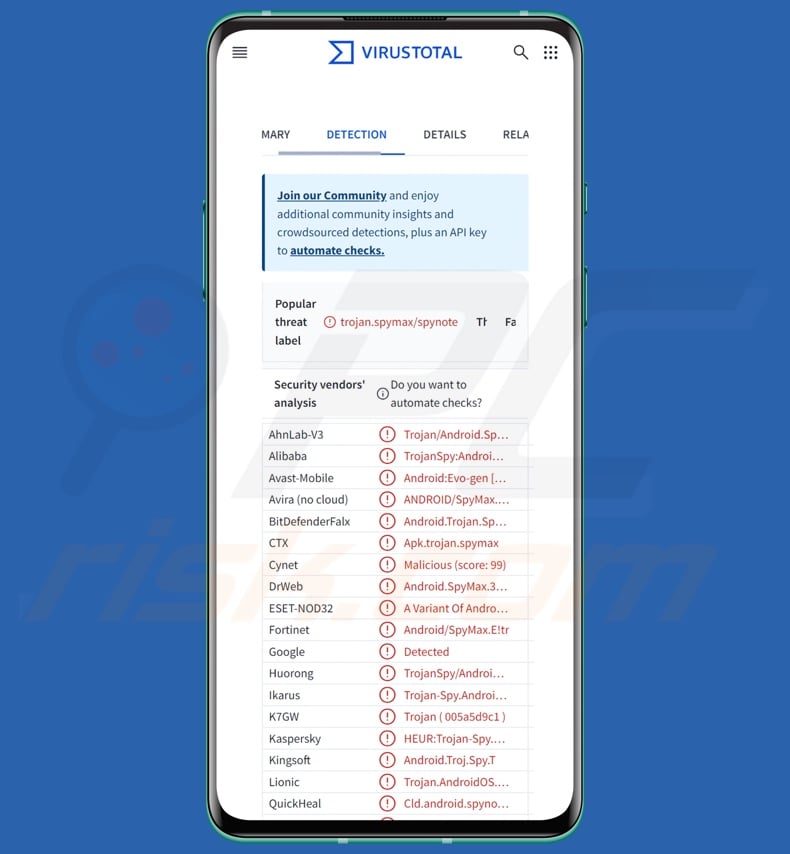

| Nomi di rilevamento | Avast-Mobile (Android:Evo-gen [Trj]), DrWeb (Android.SpyMax.37.origin), ESET-NOD32 (Una variante di Android/Spy.SpyMax.T), Kaspersky (HEUR:Trojan-Spy.AndroidOS.SpyNote.bv), Elenco completo (VirusTotal) |

| Sintomi | Il dispositivo funziona lentamente, le impostazioni di sistema vengono modificate senza l'autorizzazione dell'utente, compaiono applicazioni discutibili, l'utilizzo dei dati e della batteria aumenta in modo significativo. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, social engineering, applicazioni ingannevoli, siti web truffaldini. |

| Danni | Furto di informazioni personali (messaggi privati, login/password, ecc.), riduzione delle prestazioni del dispositivo, batteria che si scarica rapidamente, riduzione della velocità di Internet, ingenti perdite di dati, perdite monetarie, furto di identità (le app dannose potrebbero abusare delle app di comunicazione). |

| Rimozione dei malware (Android) | Per eliminare possibili infezioni malware, scansiona il tuo dispositivo mobile con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di trojan ad accesso remoto

BingoMod, Rafel, Joker e VajraSpy sono solo alcuni dei nostri ultimi articoli sui RAT specifici per Android. I trojan ad accesso remoto tendono a essere strumenti incredibilmente versatili, con funzionalità che vanno dallo spionaggio al furto di dati.

Tuttavia, indipendentemente dal funzionamento di un software dannoso, la sua presenza nel sistema mette a rischio l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il rilevamento.

Come si è infiltrato G700 nel mio dispositivo?

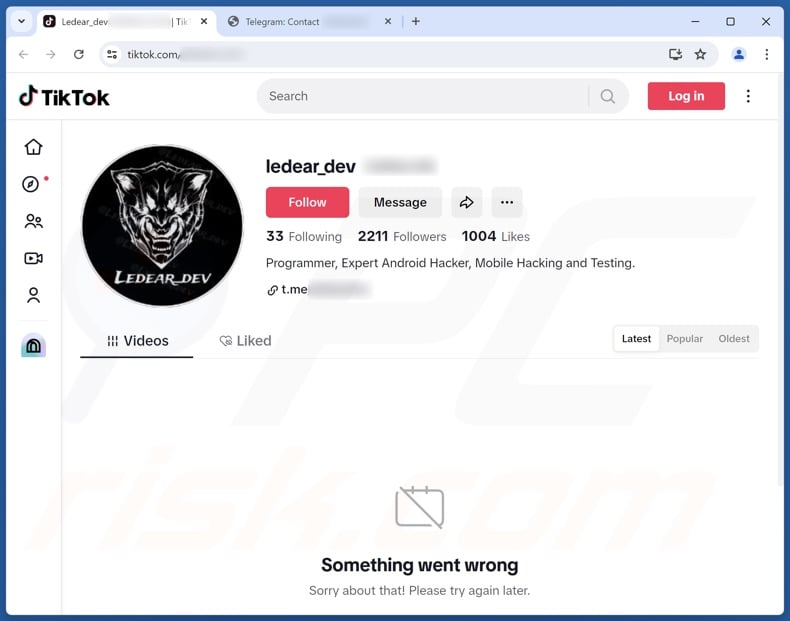

G700 è stato notato essere promosso dai suoi sviluppatori attraverso molteplici canali, come GitHub, Telegram e TikTok. Questi criminali informatici offrono i loro prodotti dannosi gratuitamente e in vendita. Poiché G700 può essere in possesso di vari gruppi e individui, le modalità di diffusione possono essere molto diverse.

È stato osservato che questo RAT prolifera attraverso false pagine del Google Play Store. Tuttavia, altri metodi non sono improbabili. Il software dannoso viene comunemente camuffato o fornito in bundle con programmi/media ordinari. Le tecniche di phishing e di social engineering sono standard nella distribuzione del malware.

I metodi di proliferazione più diffusi includono: download drive-by, truffe online, fonti di download non affidabili (ad esempio, siti web di hosting di file freeware e gratuiti, reti di condivisione P2P, app store di terze parti, ecc.), allegati/link dannosi nello spam (ad esempio, e-mail, SMS, PM/DM, post sui social media, ecc.), strumenti illegali di attivazione del software ("crack") e falsi aggiornamenti.

Inoltre, alcuni programmi dannosi possono diffondersi autonomamente attraverso le reti locali e i dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, chiavette USB, ecc.).

Come evitare l'installazione di malware?

Consigliamo vivamente di effettuare ricerche sul software prima di scaricarlo/acquistarlo, leggendo le condizioni e le recensioni di esperti/utenti, controllando le autorizzazioni necessarie, verificando la legittimità dello sviluppatore, ecc. Tutti i download devono essere effettuati da canali ufficiali e affidabili. I software devono essere attivati e aggiornati utilizzando funzioni/strumenti forniti da sviluppatori autentici, poiché quelli acquistati da terzi possono contenere malware.

Un'altra raccomandazione è quella di essere vigili durante la navigazione, poiché Internet è piena di contenuti falsi e pericolosi. Le e-mail e gli altri messaggi in arrivo devono essere affrontati con cautela. Gli allegati o i link trovati in messaggi sospetti non devono essere aperti, perché possono essere dannosi.

Dobbiamo sottolineare l'importanza di avere un antivirus affidabile installato e mantenuto aggiornato. I programmi di sicurezza devono essere utilizzati per eseguire scansioni regolari del sistema e per rimuovere le minacce/problemi rilevati.

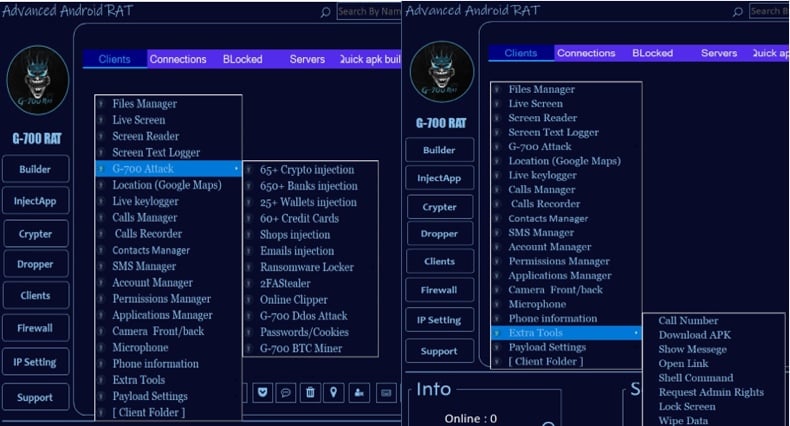

Schermata del pannello di amministrazione di G700 RAT (fonte immagine - Cyfirma):

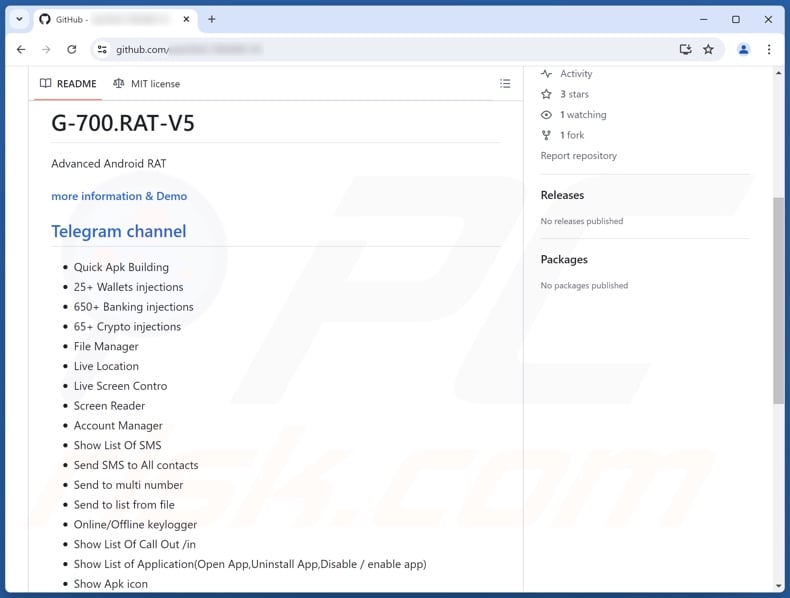

Screenshot di G700 RAT promosso su GitHub:

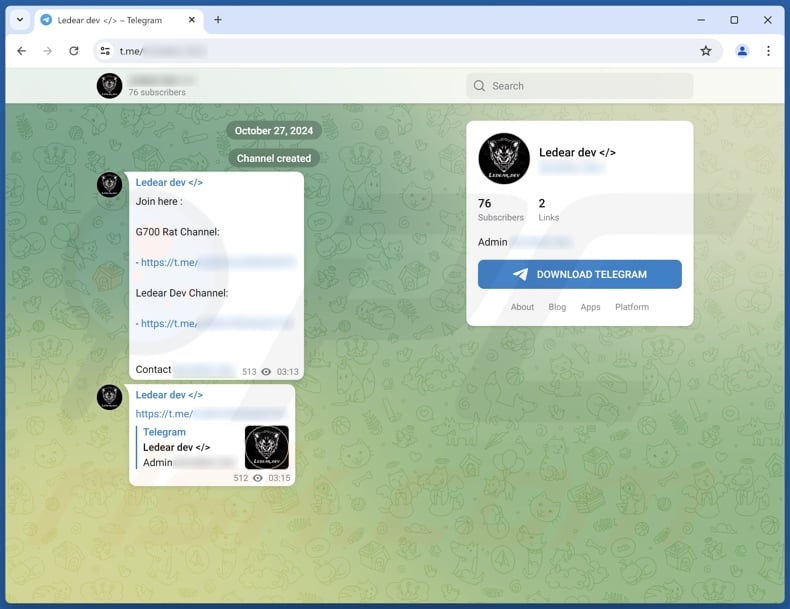

Screenshot di G700 RAT promosso su Telegram:

Schermata dell'account TikTok dello sviluppatore di G700 RAT:

Menu rapido:

- Introduzione

- Come eliminare la cronologia di navigazione dal browser Chrome?

- Come disattivare le notifiche del browser nel browser web Chrome?

- Come resettare il browser Chrome?

- Come cancellare la cronologia di navigazione dal browser web Firefox?

- Come disattivare le notifiche del browser Firefox?

- Come resettare il browser web Firefox?

- Come disinstallare le applicazioni potenzialmente indesiderate e/o dannose?

- Come avviare il dispositivo Android in "modalità provvisoria"?

- Come controllare l'utilizzo della batteria di varie applicazioni?

- Come controllare l'utilizzo dei dati delle varie applicazioni?

- Come installare gli ultimi aggiornamenti software?

- Come ripristinare lo stato di default del sistema?

- Come disattivare le applicazioni con privilegi di amministratore?

Eliminare la cronologia di navigazione dal browser Chrome:

Toccate il pulsante "Menu" (tre punti nell'angolo superiore destro dello schermo) e selezionate "Cronologia" nel menu a discesa aperto.

Toccare "Cancella dati di navigazione", selezionare la scheda "AVANZATE", scegliere l'intervallo di tempo e i tipi di dati che si desidera eliminare e toccare "Cancella dati".

Disattivare le notifiche del browser nel browser Chrome:

Toccate il pulsante "Menu" (tre punti nell'angolo superiore destro dello schermo) e selezionate "Impostazioni" nel menu a discesa aperto.

Scorrere verso il basso fino a visualizzare l'opzione "Impostazioni del sito" e toccarla. Scorrete verso il basso fino a visualizzare l'opzione "Notifiche" e toccatela.

Individuate i siti Web che forniscono notifiche del browser, toccateli e fate clic su "Cancella e ripristina". In questo modo verranno rimosse le autorizzazioni concesse a questi siti web per l'invio di notifiche. Tuttavia, una volta visitato nuovamente lo stesso sito, questo potrebbe richiedere nuovamente un'autorizzazione. Potete scegliere se concedere o meno questi permessi (se scegliete di rifiutarli, il sito passerà alla sezione "Bloccato" e non vi chiederà più l'autorizzazione).

Ripristinare il browser Chrome:

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Applicazioni" e toccarlo.

Scorrere verso il basso fino a trovare l'applicazione "Chrome", selezionarla e toccare l'opzione "Archiviazione".

Toccate "GESTIONE MEMORIZZAZIONE", quindi "CANCELLA TUTTI I DATI" e confermate l'operazione toccando "OK". Si noti che la reimpostazione del browser eliminerà tutti i dati memorizzati al suo interno. Ciò significa che tutti i login/password salvati, la cronologia di navigazione, le impostazioni non predefinite e altri dati verranno eliminati. Dovrete inoltre effettuare nuovamente il login in tutti i siti web.

Cancellare la cronologia di navigazione dal browser Firefox:

Toccare il pulsante "Menu" (tre puntini nell'angolo superiore destro dello schermo) e selezionare "Cronologia" nel menu a discesa aperto.

Scorrere verso il basso fino a visualizzare "Cancella dati privati" e toccarlo. Selezionate i tipi di dati che desiderate rimuovere e toccate "Cancella dati".

Disattivare le notifiche del browser nel browser Firefox:

Visitare il sito web che invia le notifiche del browser, toccare l'icona visualizzata a sinistra della barra degli URL (l'icona non sarà necessariamente un "lucchetto") e selezionare "Modifica impostazioni del sito".

Nel pop-up aperto, selezionare l'opzione "Notifiche" e toccare "CANCELLA".

Ripristinare il browser web Firefox:

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Applicazioni" e toccarlo.

Scorrere verso il basso fino a trovare l'applicazione "Firefox", selezionarla e toccare l'opzione "Memoria".

Toccare "CANCELLA DATI" e confermare l'azione toccando "CANCELLA". Si noti che la reimpostazione del browser eliminerà tutti i dati memorizzati al suo interno. Ciò significa che tutti i login/password salvati, la cronologia di navigazione, le impostazioni non predefinite e altri dati verranno eliminati. Dovrete inoltre effettuare nuovamente l'accesso a tutti i siti web.

Disinstallare le applicazioni potenzialmente indesiderate e/o dannose:

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Applicazioni" e toccarlo.

Scorrere fino a individuare un'applicazione potenzialmente indesiderata e/o dannosa, selezionarla e toccare "Disinstalla". Se, per qualche motivo, non si riesce a rimuovere l'applicazione selezionata (ad esempio, viene visualizzato un messaggio di errore), si dovrebbe provare a utilizzare la "Modalità provvisoria".

Avviare il dispositivo Android in "modalità provvisoria":

La "modalità provvisoria" del sistema operativo Android disabilita temporaneamente l'esecuzione di tutte le applicazioni di terze parti. L'uso di questa modalità è un buon modo per diagnosticare e risolvere vari problemi (ad esempio, rimuovere le applicazioni dannose che impediscono agli utenti di farlo quando il dispositivo funziona "normalmente").

Premete il pulsante "Power" e tenetelo premuto finché non appare la schermata "Power off". Toccare l'icona "Spegnimento" e tenerla premuta. Dopo qualche secondo apparirà l'opzione "Modalità provvisoria" e sarà possibile eseguirla riavviando il dispositivo.

Controllare l'utilizzo della batteria delle varie applicazioni:

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Manutenzione del dispositivo" e toccarlo.

Toccare "Batteria" e controllare l'utilizzo di ogni applicazione. Le applicazioni legittime/genuino sono progettate per utilizzare il minor consumo possibile di energia, al fine di fornire la migliore esperienza utente e risparmiare energia. Pertanto, un utilizzo elevato della batteria può indicare che l'applicazione è dannosa.

Controllare l'utilizzo dei dati delle varie applicazioni:

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Connessioni" e toccarlo.

Scorrere fino a visualizzare "Utilizzo dati" e selezionare questa opzione. Come per la batteria, le applicazioni legittime/genuini sono progettate per ridurre al minimo l'utilizzo dei dati. Ciò significa che un utilizzo massiccio di dati può indicare la presenza di un'applicazione dannosa. Si noti che alcune applicazioni dannose potrebbero essere progettate per funzionare solo quando il dispositivo è connesso alla rete wireless. Per questo motivo, è necessario controllare l'utilizzo dei dati sia da rete mobile che da rete Wi-Fi.

Se trovate un'applicazione che consuma molti dati anche se non la usate mai, vi consigliamo vivamente di disinstallarla il prima possibile.

Installare gli ultimi aggiornamenti del software:

Mantenere il software aggiornato è una buona pratica quando si tratta di sicurezza del dispositivo. I produttori di dispositivi rilasciano continuamente varie patch di sicurezza e aggiornamenti Android per risolvere errori e bug che possono essere sfruttati dai criminali informatici. Un sistema non aggiornato è molto più vulnerabile, per questo motivo bisogna sempre assicurarsi che il software del dispositivo sia aggiornato.

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Aggiornamento software" e toccarlo.

Toccare "Scarica gli aggiornamenti manualmente" e verificare se sono disponibili aggiornamenti. In caso affermativo, installateli immediatamente. Si consiglia inoltre di attivare l'opzione "Scarica automaticamente gli aggiornamenti", che consentirà al sistema di notificare il rilascio di un aggiornamento e/o di installarlo automaticamente.

Ripristinare lo stato di default del sistema:

L'esecuzione di un "Reset di fabbrica" è un buon modo per rimuovere tutte le applicazioni indesiderate, ripristinare le impostazioni predefinite del sistema e pulire il dispositivo in generale. Tuttavia, è necessario tenere presente che tutti i dati presenti nel dispositivo verranno eliminati, comprese le foto, i file video/audio, i numeri di telefono (memorizzati nel dispositivo, non nella scheda SIM), i messaggi SMS e così via. In altre parole, il dispositivo verrà riportato allo stato primordiale.

È anche possibile ripristinare le impostazioni di base del sistema e/o semplicemente le impostazioni di rete.

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Informazioni sul telefono" e toccarlo.

Scorrete verso il basso fino a visualizzare "Ripristino" e toccatelo. Ora scegliete l'azione che desiderate eseguire:

"Ripristina impostazioni" - ripristina tutte le impostazioni di sistema ai valori predefiniti;

"Ripristina impostazioni di rete" - ripristina tutte le impostazioni relative alla rete ai valori predefiniti;

"Ripristino dati di fabbrica" - ripristina l'intero sistema e cancella completamente tutti i dati memorizzati;

Disattivate le applicazioni che hanno privilegi di amministratore:

Se un'applicazione dannosa ottiene i privilegi di amministratore, può danneggiare seriamente il sistema. Per mantenere il dispositivo il più sicuro possibile, si dovrebbe sempre controllare quali applicazioni hanno tali privilegi e disabilitare quelle che non dovrebbero.

Accedere a "Impostazioni", scorrere verso il basso fino a visualizzare "Schermata di blocco e sicurezza" e toccarlo.

Scorrere verso il basso fino a visualizzare "Altre impostazioni di sicurezza", toccarlo e quindi toccare "Applicazioni di amministrazione del dispositivo".

Identificare le applicazioni che non devono avere privilegi di amministratore, toccarle e quindi toccare "DISATTIVA".

Domande frequenti (FAQ)

Il mio dispositivo Android è stato infettato dal malware G700, devo formattare il dispositivo di archiviazione per eliminarlo?

È insolito che la rimozione del malware richieda la formattazione.

Quali sono i maggiori problemi che il malware G700 può causare?

I pericoli specifici associati a un'infezione dipendono dalle capacità del malware e dagli obiettivi dei criminali informatici. G700 è un Trojan ad accesso remoto (RAT) multifunzionale che può essere utilizzato per eseguire diverse attività, tra cui il furto di account online, la raccolta di informazioni finanziarie, lo spionaggio, la distribuzione di ransomware, ecc. La presenza di questo software su un dispositivo può causare molteplici infezioni del sistema, gravi problemi di privacy, perdite finanziarie e furto di identità.

Qual è lo scopo del malware G700?

La maggior parte degli attacchi di malware è motivata dal profitto. Tuttavia, i motivi alla base delle infezioni possono anche essere la ricerca di divertimento, il rancore personale, l'interruzione di processi (ad esempio, siti web, servizi, ecc.), l'hacktivismo e le motivazioni politiche/geopolitiche.

Come si è infiltrato il malware G700 nel mio dispositivo Android?

G700 è stato diffuso in particolare attraverso false pagine del Play Store, ma non è improbabile che vengano utilizzati altri metodi. Il malware viene distribuito principalmente attraverso download drive-by, truffe online, e-mail/messaggi di spam, fonti di download dubbie (ad esempio, siti di file-hosting non ufficiali e gratuiti, reti di condivisione P2P, app store di terze parti e così via), falsi aggiornamenti e strumenti illegali di attivazione del software ("cracking"). Alcuni programmi dannosi possono auto-proliferare attraverso reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è in grado di rilevare ed eliminare quasi tutte le infezioni da malware conosciute. Ricordate che l'esecuzione di una scansione completa del sistema è essenziale, poiché i programmi maligni più sofisticati si nascondono in genere in profondità nei sistemi.

▼ Mostra Discussione