Come riconoscere truffe come "I Have Penetrated Your Device's Operating System"

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che cos'è "I Have Penetrated Your Device's Operating System"?

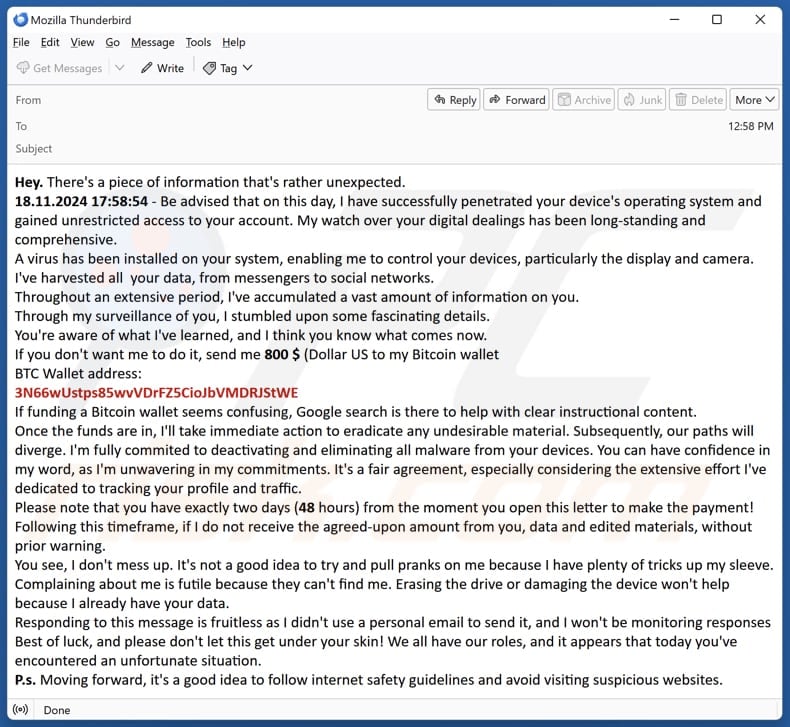

Abbiamo esaminato questa e-mail e abbiamo stabilito che è fraudolenta. Essa sostiene che un hacker si è infiltrato nel sistema operativo del destinatario. Esistono almeno due versioni di questa truffa e la presunta minaccia potrebbe essere formulata in modo diverso in altre varianti. Lo scopo di questa truffa è comunque quello di estorcere denaro alle vittime.

Ulteriori informazioni sull'e-mail truffa "Ho penetrato il sistema operativo del tuo dispositivo"

Questa e-mail truffa afferma che il mittente ha ottenuto l'accesso al dispositivo e ai dati personali del destinatario, compresi i messaggi e gli account dei social media, installando un malware. Il truffatore chiede un pagamento di 800 dollari in Bitcoin per impedire il rilascio di informazioni private o di materiali compromettenti.

L'e-mail minaccia di intraprendere ulteriori azioni se il pagamento non viene effettuato entro 48 ore e avverte che il tentativo di cancellare o danneggiare il dispositivo non servirà a nulla. Il truffatore consiglia inoltre al destinatario di essere più cauto online in futuro.

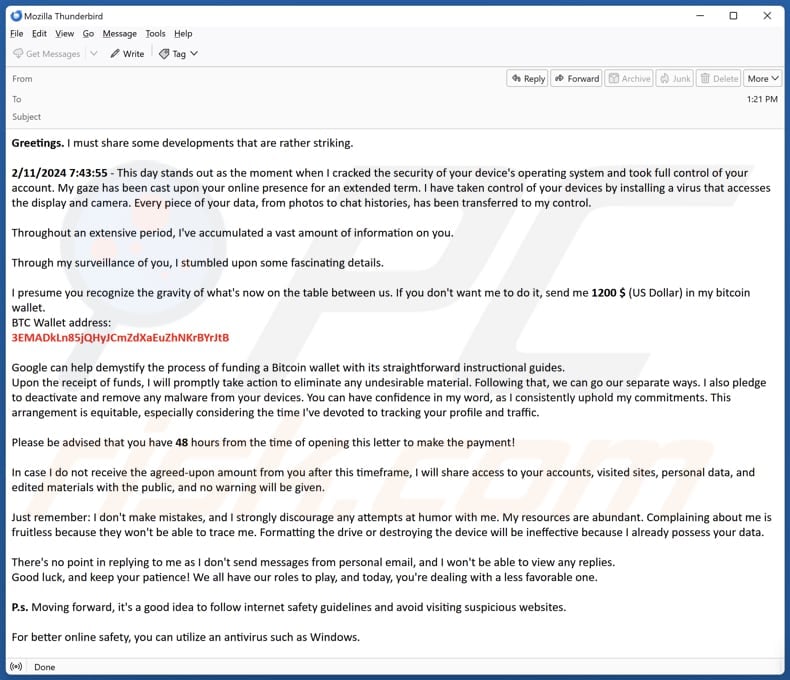

In un'altra variante di e-mail, una differenza notevole è l'importo del pagamento, che è di 1200 dollari. Inoltre, sono presenti almeno due diversi portafogli BTC (3N66wUstps85wvVDrFZ5CioJbVMDRJStWE e 3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtB) forniti in ogni variante.

Questo tipo di e-mail è un classico esempio di tattica utilizzata nelle truffe di tipo scareware o sextortion. In questo tipo di truffa, il truffatore cerca di intimidire il destinatario per indurlo a pagare del denaro con false minacce. Nella maggior parte dei casi, il truffatore non ha accesso al dispositivo o ai dati dell'utente.

Tuttavia, questa specifica campagna di spam rappresenta un'eccezione. Alcuni destinatari hanno riferito di aver ricevuto nell'e-mail uno screenshot del proprio desktop. Ciò suggerisce che i truffatori potrebbero aver iniettato una sorta di malware nel computer del destinatario. Anche se potrebbe trattarsi di uno strumento del tutto elementare progettato solo per scattare screenshot, i destinatari dovrebbero comunque eseguire immediatamente una scansione antivirus per assicurarsi che il loro sistema operativo sia sicuro.

| Nome | Truffa via e-mail "Sono penetrato nel sistema operativo del vostro dispositivo" |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| False affermazioni | Il sistema operativo del destinatario è stato penetrato |

| Indirizzo del criptowallet del cybercriminale | 3N66wUstps85wvVDrFZ5CioJbVMDRJStWE, 3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtB |

| Sintomi | Saluti generici, linguaggio urgente, link sospetti, errori grammaticali. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online non corretti, tecniche di avvelenamento dei motori di ricerca, domini scritti in modo errato. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Email truffa simili in generale

Le e-mail di questo tipo sono truffe progettate per spaventare ed estorcere denaro ai destinatari attraverso false minacce. Se ricevete un'e-mail di questo tipo, evitate di rispondere ed eseguite una scansione di sicurezza per assicurarvi che il vostro sistema sia sicuro. Siate sempre cauti con le e-mail non richieste e non inviate mai denaro o informazioni personali a mittenti sconosciuti.

Alcuni esempi di truffe simili sono "Operating System Fell To My Hacking Expertise", "La sicurezza personale e digitale è stata violata" e "Is Visiting A More Convenient Way To Reach". È importante notare che le e-mail fraudolente possono essere utilizzate anche per distribuire malware.

In che modo le campagne di spam infettano i computer?

Gli attori delle minacce spesso utilizzano allegati o link dannosi nelle e-mail per attirare gli utenti e infettare i loro sistemi. Il rischio di infezione dipende dal tipo di file aperto. Ad esempio, i file eseguibili possono avviare un'infezione immediata, mentre i file come i documenti Word infetti richiedono all'utente di attivare le macro prima di causare danni.

In alternativa, fare clic su link dannosi può indirizzare gli utenti a siti Web dannosi, dove il malware può essere scaricato automaticamente o inducendo l'utente a scaricarlo. Nella maggior parte dei casi, il malware non si attiva se l'utente non interagisce con il file o il link.

Come evitare l'installazione di malware?

Aggiornate regolarmente il sistema operativo e il software e utilizzate uno strumento di sicurezza affidabile per una protezione completa. Scaricate sempre file e software da fonti affidabili, come siti web ufficiali o app store, ed evitate piattaforme inaffidabili come siti web discutibili, reti P2P o downloader di terze parti.

Evitate di aprire i link o i file contenuti in e-mail sospette e non fate clic su annunci, pop-up o altri contenuti presenti su siti web non affidabili. Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera e-mail "Ho penetrato il sistema operativo del vostro dispositivo":

Hey. There's a piece of information that's rather unexpected.

18.11.2024 17:58;54 - Be advised that on this day, I have successfully penetrated your device's operating system and gained unrestricted access to your account. My watch over your digital dealings has been long-standing and comprehensive.

A virus has been installed on your system, enabling me to control your devices, particularly the display and camera. I've harvested all your data, from messengers to social networks.

Throughout an extensive period, I've accumulated a vast amount of information on you.

Through my surveillance of you, I stumbled upon some fascinating details.

You're aware of what I've learned, and I think you know what comes now.

If you don't want me to do it, send me 800 $ (Dollar US to my Bitcoin wallet

BTC Wallet address:

3N66wUstps85wvVDrFZ5CioJbVMDRJStWE

If funding a Bitcoin wallet seems confusing, Google search is there to help with clear instructional content.

Once the funds are in, I'll take immediate action to eradicate any undesirable material. Subsequently, our paths will diverge. I'm fully commited to deactivating and eliminating all malware from your devices. You can have confidence in my word, as I'm unwavering in my commitments. It's a fair agreement, especially considering the extensive effort I've dedicated to tracking your profile and traffic.

Please note that you have exactly two days (48 hours) from the moment you open this letter to make the payment!

Following this timeframe, if I do not receive the agreed-upon amount from you, data and edited materials, without prior warning.

You see, I don't mess up. It's not a good idea to try and pull pranks on me because I have plenty of tricks up my sleeve. Complaining about me is futile because they can't find me. Erasing the drive or damaging the device won't help because I already have your data.

Responding to this message is fruitless as I didn't use a personal email to send it, and I won't be monitoring responses

Best of luck, and please don't let this get under your skin! We all have our roles, and it appears that today you've encountered an unfortunate situation.

P.s. Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

Schermata della seconda variante:

Testo in questa variante:

Greetings. I must share some developments that are rather striking.

2/11/2024 7:43:55 - This day stands out as the moment when I cracked the security of your device's operating system and took full control of your account. My gaze has been cast upon your online presence for an extended term. I have taken control of your devices by installing a virus that accesses the display and camera. Every piece of your data, from photos to chat histories, has been transferred to my control.

Throughout an extensive period, I've accumulated a vast amount of information on you.

Through my surveillance of you, I stumbled upon some fascinating details.

I presume you recognize the gravity of what's now on the table between us. If you don't want me to do it, send me 1200 $ (US Dollar) in my bitcoin wallet.

BTC Wallet address:

3EMADkLn85jQHyJCmZdXaEuZhNKrBYrJtBGoogle can help demystify the process of funding a Bitcoin wallet with its straightforward instructional guides.

Upon the receipt of funds, I will promptly take action to eliminate any undesirable material. Following that, we can go our separate ways. I also pledge to deactivate and remove any malware from your devices. You can have confidence in my word, as I consistently uphold my commitments. This arrangement is equitable, especially considering the time I've devoted to tracking your profile and traffic.Please be advised that you have 48 hours from the time of opening this letter to make the payment!

In case I do not receive the agreed-upon amount from you after this timeframe, I will share access to your accounts, visited sites, personal data, and edited materials with the public, and no warning will be given.

Just remember: I don't make mistakes, and I strongly discourage any attempts at humor with me. My resources are abundant. Complaining about me is fruitless because they won't be able to trace me. Formatting the drive or destroying the device will be ineffective because I already possess your data.

There's no point in replying to me as I don't send messages from personal email, and I won't be able to view any replies.

Good luck, and keep your patience! We all have our roles to play, and today, you're dealing with a less favorable one.P.s. Moving forward, it's a good idea to follow internet safety guidelines and avoid visiting suspicious websites.

For better online safety, you can utilize an antivirus such as Windows.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è I Have Penetrated Your Device's Operating System truffa?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

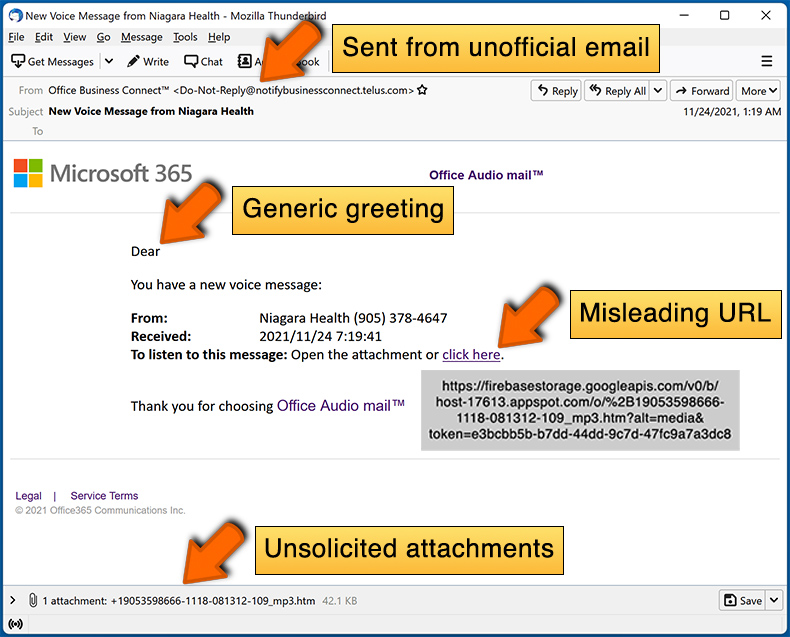

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa e-mail?

I truffatori inviano la stessa e-mail a molte persone, sperando che qualcuno ci caschi. Queste e-mail sono generiche e non personalizzate.

Ho fornito i miei dati personali quando sono stato ingannato da questa e-mail, cosa devo fare?

A seconda delle informazioni divulgate, aggiornate subito le vostre password, tenete d'occhio i vostri conti per individuare eventuali attività sospette, informate la vostra banca o le autorità competenti o intraprendete altre azioni.

Ho scaricato e aperto un file dannoso allegato a un'e-mail, il mio computer è infetto?

Il rischio dipende dal tipo di file. Se si tratta di un file eseguibile, il computer potrebbe essere infettato. Tuttavia, se si tratta di un documento o di un file simile e non avete intrapreso ulteriori azioni, potreste aver evitato l'infezione.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

Di solito, tutte le affermazioni contenute in queste e-mail sono false/non vere. È quindi improbabile che i truffatori abbiano infettato il vostro computer o rubato le vostre informazioni.

Ho inviato criptovalute all'indirizzo presentato in questa e-mail, posso recuperare il mio denaro?

Le transazioni in criptovaluta sono permanenti, quindi una volta inviati i fondi, recuperarli è in genere impossibile (a meno che il destinatario non accetti di rispedirli).

Ho letto l'e-mail ma non ho aperto l'allegato, il mio computer è infetto?

La semplice lettura dell'e-mail senza aprire gli allegati o fare clic sui link non infetta il computer.

Combo Cleaner è in grado di rimuovere le infezioni da malware presenti nell'allegato dell'e-mail?

Combo Cleaner è in grado di rilevare e rimuovere efficacemente la maggior parte del malware conosciuto. Tuttavia, le minacce avanzate spesso si nascondono in profondità nel sistema, rendendo fondamentale una scansione completa del sistema per una rimozione completa.

▼ Mostra Discussione