Evitate di essere truffati da false e-mail di "Zoom Antivirus Plus Subscription"

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di email è "Zoom Antivirus Plus Subscription"?

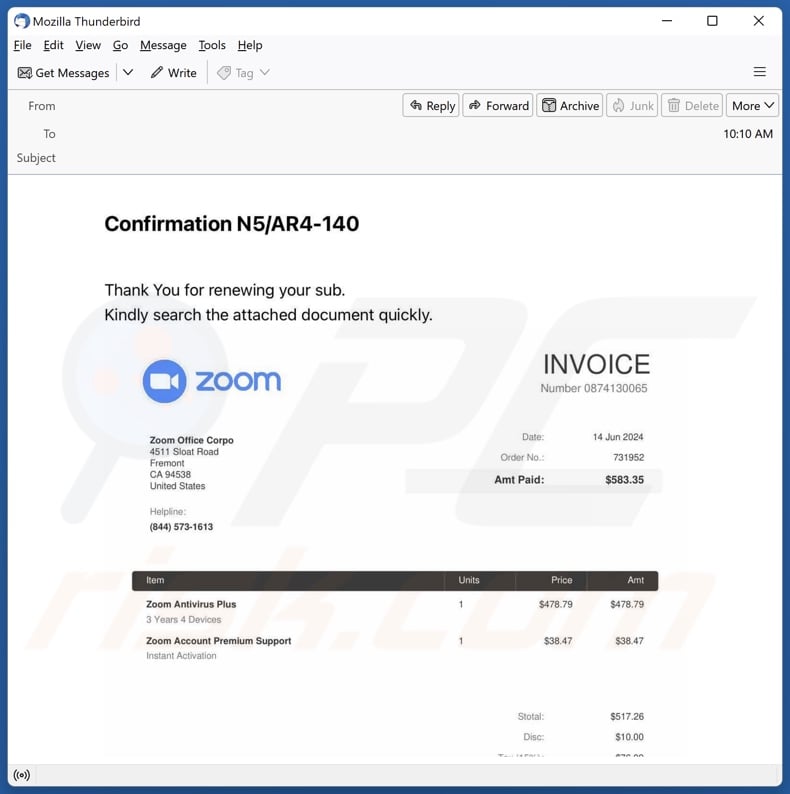

Dopo aver esaminato l'e-mail "Zoom Antivirus Plus Subscription", abbiamo determinato che si tratta di un falso. Questa lettera di spam viene presentata come una fattura per "Zoom Antivirus Plus". Tutte queste informazioni sono false e questa e-mail non è in alcun modo associata all'effettiva Zoom Video Communications, Inc. L'e-mail è probabilmente utilizzata per promuovere una truffa di rimborso.

Panoramica della truffa via e-mail "Zoom Antivirus Plus Subscription"

L'e-mail di spam viene presentata come una fattura per "Zoom Antivirus Plus", un abbonamento per un massimo di quattro dispositivi della durata di tre anni. L'importo totale è indicato come 583,35 USD. Va ribadito che questa e-mail è falsa e non è associata a Zoom o ad altri prodotti ed entità legittime.

Queste e-mail hanno lo scopo di indurre i destinatari a chiamare le linee di assistenza fornite. Una volta chiamato, i truffatori fingono di essere un'assistenza e possono indurre le vittime a compiere una serie di azioni dannose. Lo schema può svolgersi interamente al telefono.

Le vittime possono essere indotte a effettuare transazioni monetarie, a rivelare informazioni sensibili, a scaricare/installare malware e così via.

I criminali informatici prendono di mira principalmente i seguenti dati: credenziali di accesso (ad esempio, e-mail, social media, e-commerce, trasferimento di denaro, online banking, portafogli digitali, ecc.), informazioni di identificazione personale (ad esempio, dati della carta d'identità, foto/scansioni del passaporto, ecc.

Le vittime possono essere ingannate nel rivelare le informazioni al telefono o nell'inserirle in fili e siti web di phishing. In alternativa, i criminali possono utilizzare malware per il furto di dati per raggiungere questo obiettivo.

In base alla formattazione di questa e-mail, è probabile che questo schema operi come una truffa di rimborso. L'esca è un rimborso, la cancellazione di un acquisto o simili - il falso supporto si offre di aiutare l'utente in questo processo accedendo ai suoi dispositivi da remoto.

La connessione viene solitamente effettuata utilizzando un software di accesso remoto legittimo come UltraViewer, TeamViewer, ecc. Una volta stabilito, i criminali informatici chiedono alla vittima di accedere al proprio conto bancario online. I truffatori utilizzano una funzione del programma di accesso remoto per oscurare lo schermo della vittima o per sovrapporvi un'immagine.

Il "Supporto" chiede quindi di inserire l'importo del rimborso (ad esempio, 583,35 USD) e, una volta che la schermata è di nuovo visibile, viene proclamato che l'utente ha commesso un errore e si è visto trasferire un importo significativamente elevato.

Mentre la schermata era invisibile alla vittima, i criminali hanno creato l'impressione che ciò avvenisse spostando i fondi da un conto all'altro (ad esempio, dai risparmi al conto corrente) o modificando l'HTML del sito bancario per cambiarne l'aspetto. Va sottolineato che nessuna delle due azioni influisce effettivamente sui fondi presenti nel conto bancario dell'utente.

I truffatori chiedono e implorano la restituzione dell'"eccesso". Alla vittima viene chiesto di utilizzare metodi difficili da rintracciare per "restituire" il denaro, ad esempio criptovalute, carte regalo, buoni prepagati, contanti nascosti in pacchi e spediti, ecc.

Va sottolineato che, poiché non sono stati trasferiti fondi all'utente, restituendo l'"eccesso" questi sta essenzialmente inviando il proprio denaro ai criminali informatici. Tuttavia, la truffa potrebbe operare in altri modi e i truffatori possono causare vari problemi gravi una volta collegati ai dispositivi delle vittime.

In sintesi, fidandosi di un'e-mail come "Zoom Antivirus Plus Subscription", gli utenti possono incorrere in infezioni di sistema, gravi problemi di privacy, perdite finanziarie significative e persino furti di identità.

Se avete rivelato ai truffatori le vostre informazioni personali o finanziarie, contattate immediatamente le autorità competenti. E se avete fornito le vostre credenziali di accesso, cambiate le password di tutti gli account eventualmente esposti e informate il loro supporto ufficiale.

Se avete permesso ai criminali di accedere ai vostri dispositivi da remoto, dovete innanzitutto scollegarli da Internet. Successivamente, disinstallate il software di accesso remoto utilizzato dai truffatori, poiché potrebbero non avere bisogno del vostro permesso per riconnettersi. Infine, eseguire una scansione completa del sistema con un antivirus e rimuovere tutte le minacce rilevate.

| Nome | "Zoom Antivirus Plus Subscription" e-mail di spam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Rivendicazione fittizia | L'e-mail viene presentata come una fattura di 583,35 dollari per un abbonamento antivirus. |

| Travestimento | Zoom Video Communications, Inc. |

| Numero/i di telefono del truffatore dell'assistenza | (844) 573-1613 |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online scorretti, tecniche di avvelenamento dei motori di ricerca, domini scritti in modo errato. |

| Danni | Perdita di informazioni private sensibili, perdite monetarie, furto d'identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di campagne di spam simili

Abbiamo scritto di innumerevoli campagne di spam; "AT&T email truffa", "Chase Bank Invoice email truffa", e "Truffa via e-mail di Apple Security Releases" sono solo alcuni dei nostri articoli sulla truffa dei rimborsi via e-mail.

Lo spam viene utilizzato per facilitare vari schemi e per diffondere malware. La convinzione comune che queste e-mail siano piene di errori non è falsa, ma non è sempre così. Queste lettere possono essere realizzate con competenza e persino camuffate in modo credibile come messaggi provenienti da entità autentiche (ad esempio, aziende, fornitori di servizi, organizzazioni, ecc.).

In che modo le campagne di spam infettano i computer?

Le campagne di spam fanno proliferare il malware distribuendo file infettivi come allegati o link di download. Questi file possono essere archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), documenti (Microsoft Office, Microsoft OneNote, PDF, ecc.), JavaScript e così via.

Una volta aperto un file dannoso, viene innescata la catena di infezione. Tuttavia, alcuni formati potrebbero richiedere un'interazione aggiuntiva da parte dell'utente. Ad esempio, i file di Microsoft Office richiedono che gli utenti attivino comandi macro (cioè, modifica/contenuto), mentre I documenti OneNote richiedono di fare clic su collegamenti o file incorporati per avviare il download/installazione di malware.

Come evitare l'installazione di malware?

Si raccomanda di prestare attenzione alle e-mail, ai PM/DM, agli SMS e ad altri messaggi in arrivo. Gli allegati o i link presenti nelle e-mail dubbie/irrilevanti non devono essere aperti, perché possono essere dannosi.

Va detto che il malware non viene distribuito esclusivamente attraverso la posta indesiderata. Pertanto, consigliamo anche di fare attenzione durante la navigazione, poiché i contenuti online fraudolenti e pericolosi di solito appaiono legittimi e innocui.

Inoltre, tutti i download devono essere effettuati da fonti ufficiali e verificate. Un'altra raccomandazione è quella di attivare e aggiornare il software utilizzando funzioni/strumenti autentici, poiché gli strumenti di attivazione illegali ("cracking") e i programmi di aggiornamento di terze parti possono contenere malware.

È fondamentale installare e tenere aggiornato un antivirus affidabile. I programmi di sicurezza devono essere utilizzati per eseguire scansioni regolari del sistema e per rimuovere le minacce e i problemi rilevati. Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera di spam "Zoom Antivirus Plus Subscription":

Confirmation N5/AR4-140

Thank You for renewing your sub.

Kindly search the attached document quickly.

ZOOM

INVOICE

Number 0874130065

Zoom Office Corpo

4511 Sloat Road

Fremont

CA 94538

United States

Date: 14 Jun 2024

Order No.: 731952

Amt Paid: $583.35

Helpline:

(844) 573-1613

Item Units Price Amt

Zoom Antivirus Plus 1 $478.79 $478.79

3 Years 4 DevicesZoom Account Premium Support 1 $38.47 $38.47

Instant Activation

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è "Zoom Antivirus Plus Subscription" e-mail di spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

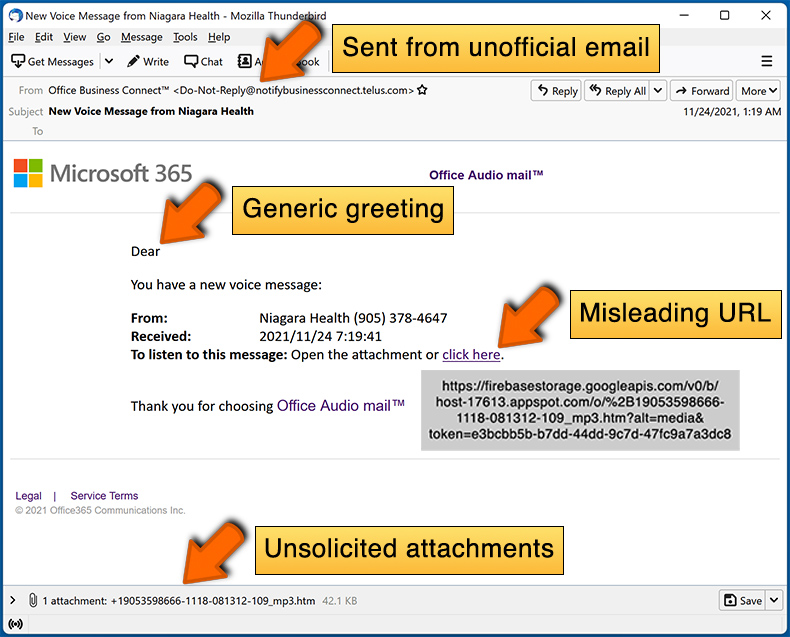

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa e-mail?

Le e-mail di spam non sono personali, anche se includono dettagli rilevanti per i destinatari. Queste e-mail vengono inviate in campagne massicce, per cui migliaia di utenti ricevono e-mail identiche (o incredibilmente simili).

Ho fornito i miei dati personali quando sono stato ingannato da questa e-mail di spam, cosa devo fare?

Se avete divulgato le vostre credenziali di accesso, cambiate immediatamente le password di tutti gli account potenzialmente compromessi e informate il supporto ufficiale. Tuttavia, se avete fornito altri dati personali (ad esempio, dettagli della carta d'identità, scansioni del passaporto, numeri di carte di credito, ecc.

Ho permesso ai criminali informatici di accedere al mio computer da remoto, cosa devo fare?

Se avete permesso ai criminali informatici di accedere al vostro dispositivo da remoto, scollegatelo immediatamente da Internet. Quindi rimuovete il programma di accesso remoto utilizzato dai criminali (ad esempio, UltraViewer, TeamViewer, ecc.), in quanto potrebbero non aver bisogno del vostro consenso per riconnettersi. Successivamente, eseguire una scansione completa del sistema con un antivirus ed eliminare tutte le minacce rilevate.

Ho letto un'e-mail di spam ma non ho aperto l'allegato, il mio computer è infetto?

No, la semplice lettura di un'e-mail è innocua. I sistemi vengono infettati quando vengono aperti/cliccati allegati o link dannosi.

Ho scaricato e aperto un file allegato a un'e-mail di spam, il mio computer è infetto?

Se il file aperto era un eseguibile (.exe, .run, ecc.), molto probabilmente il dispositivo è stato compromesso. Tuttavia, avreste potuto evitare l'infezione se si fosse trattato di un documento (.doc, .pdf, .xls, .one, ecc.). Questi formati potrebbero necessitare di un'interazione supplementare per avviare i processi di download/installazione del malware (ad es, abilitando comandi macro, cliccando sul contenuto incorporato, ecc.)

Combo Cleaner è in grado di rimuovere le infezioni da malware presenti negli allegati di posta elettronica?

Sì, Combo Cleaner è in grado di rilevare e rimuovere la maggior parte delle infezioni da malware conosciute. Va sottolineato che l'esecuzione di una scansione completa del sistema è essenziale, poiché il software dannoso di alto livello si nasconde solitamente nelle profondità dei sistemi.

▼ Mostra Discussione