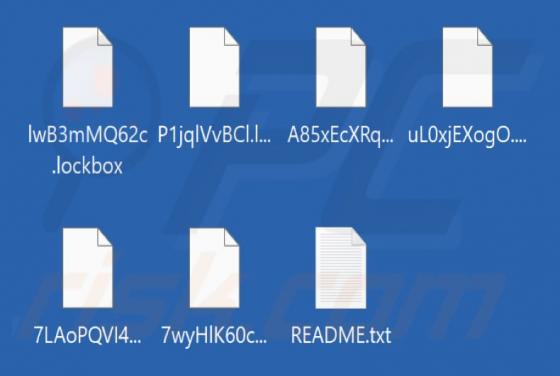

MetaRAT Malware

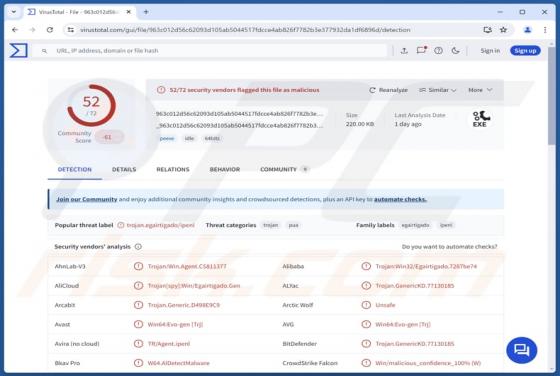

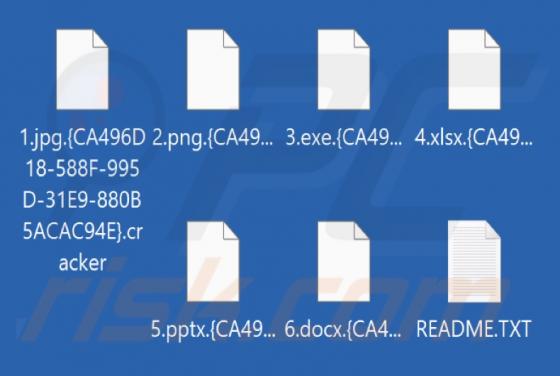

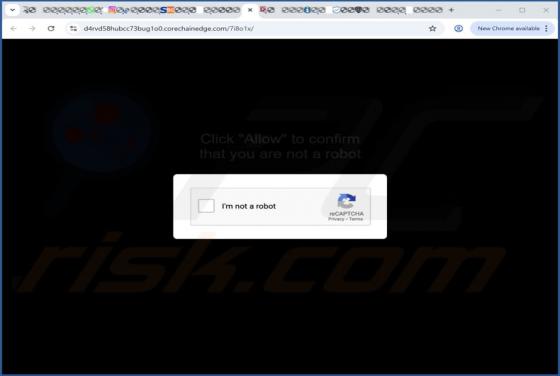

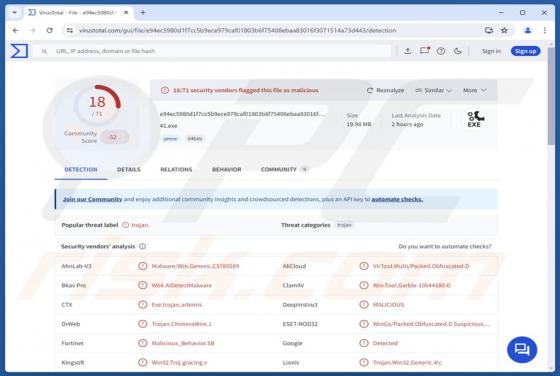

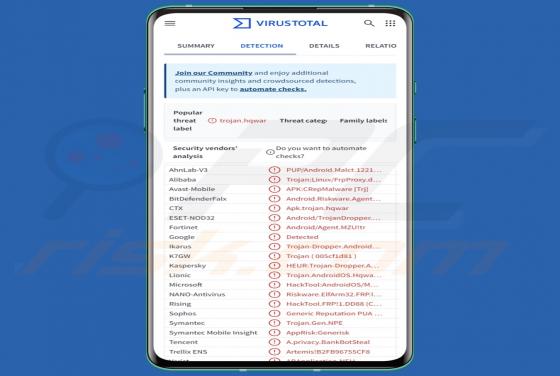

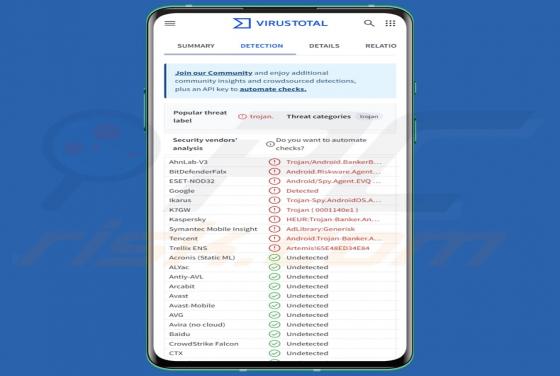

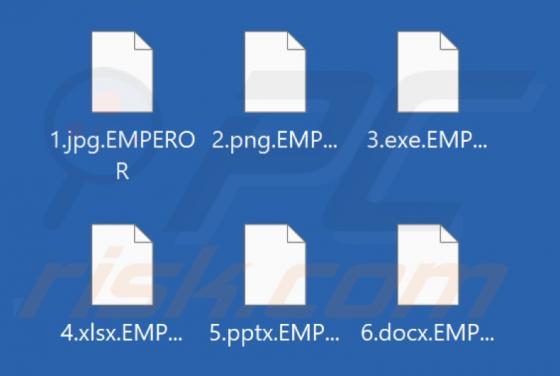

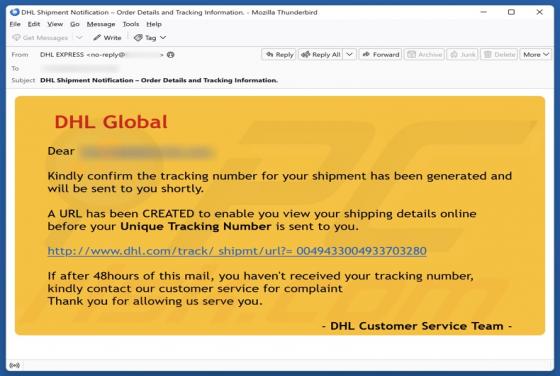

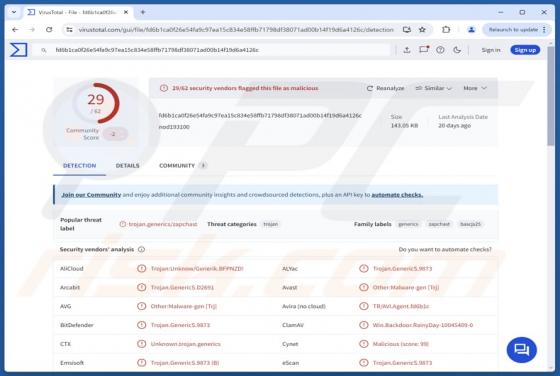

MetaRAT è una variante del noto trojan di accesso remoto (RAT) PlugX. È scritto nel linguaggio di programmazione C/C++ e supporta comandi C2, come la raccolta di informazioni di sistema e l'esecuzione di comandi. Include anche strumenti aggiuntivi, come un keylogger. Se rilevato, MetaRAT deve esse