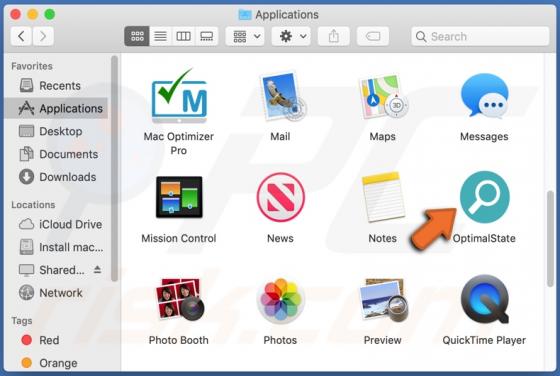

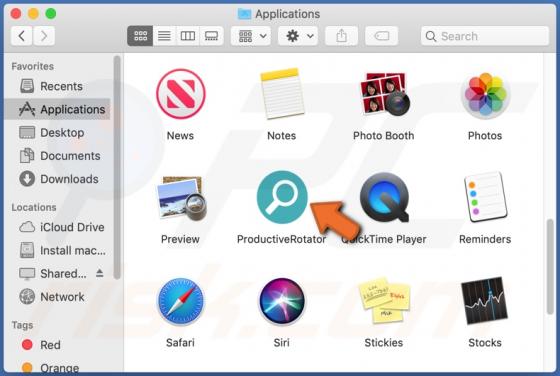

CommonGeneration Adware (Mac)

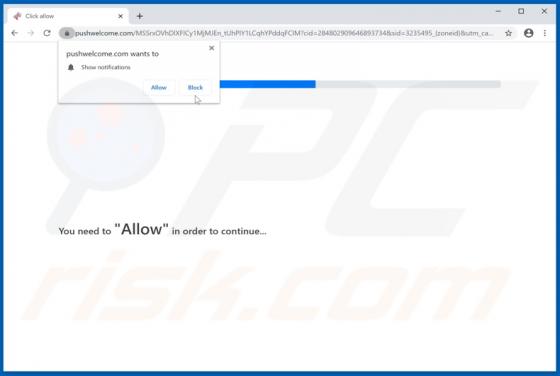

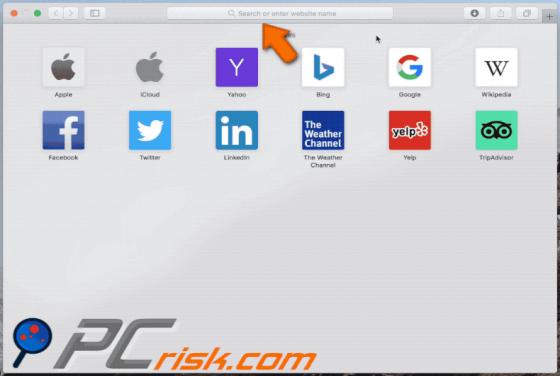

CommonGeneration è un adware che presenta anche delle caratteristiche di browser hijacker. In seguito alla sua infiltrazione, esegue campagne pubblicitarie intrusive e modifica le impostazioni del browser, al fine di promuovere motori di ricerca falsi. A causa dei dubbi metodi utilizzati per d