Bottle Browser Hijacker

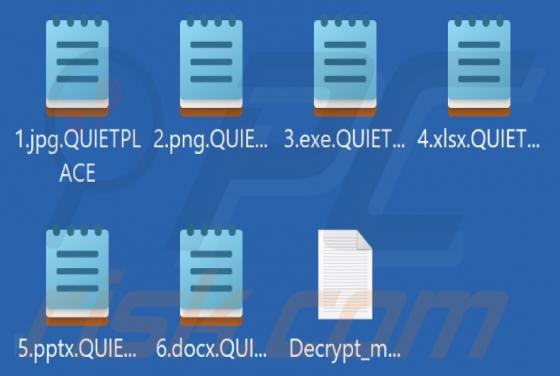

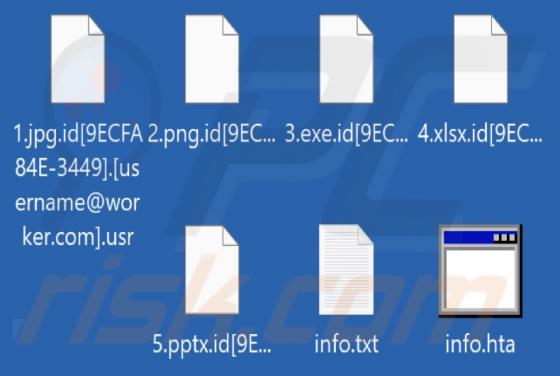

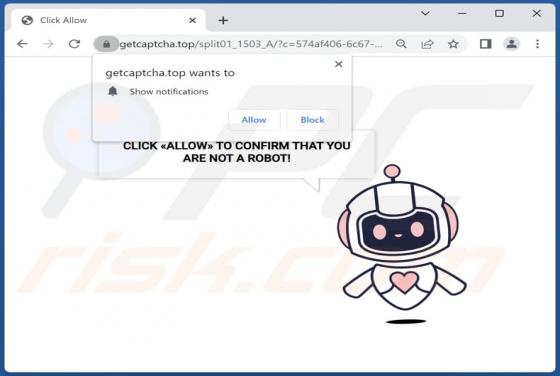

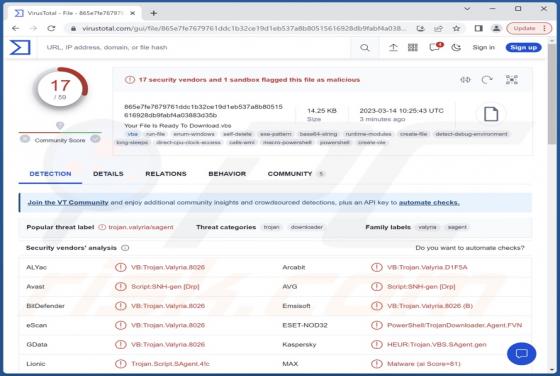

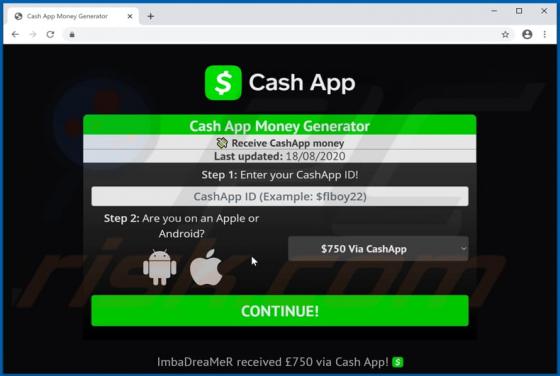

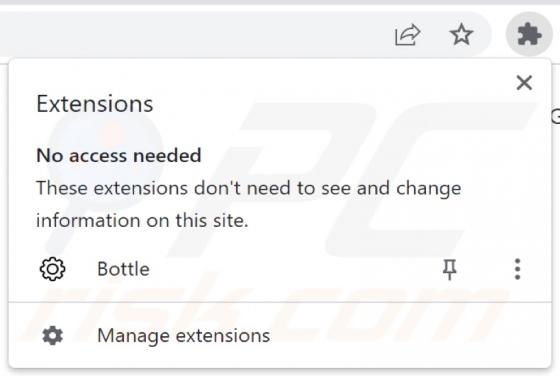

Durante le nostre indagini sui siti web sospetti, i nostri ricercatori hanno scoperto un programma di installazione (comunemente identificato come Valyria) che conteneva il dirottatore del browser Bottle. A differenza della maggior parte dei software all'interno della sua categoria, Bottle non mod