Come disinstallare Cheetah keystroke logger dal computer

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che cos'è Cheetah keylogger?

Cheetah è un keylogger (keystroke logger), venduto a 30 dollari al mese, 65 dollari per tre mesi e 110 dollari all'anno. Questo tipo di software registra i tasti premuti sulla tastiera (input da tastiera).

In genere, i criminali informatici tentano di ingannare le persone installando keylogger sui loro computer in modo da poter rubare le loro informazioni personali e sensibili, che vengono poi utilizzate per generare entrate in vari modi. Se ritenete che Cheetah (o un altro programma di questo tipo) sia installato sul sistema operativo, rimuovetelo immediatamente.

Panoramica sul malware Cheetah

Esistono molti keylogger (anche programmi legittimi) su Internet, tuttavia questo software viene spesso utilizzato in modo improprio dai criminali informatici per rubare informazioni personali e sensibili. Ad esempio, credenziali di accesso, password e altri dettagli riservati. I criminali informatici prendono comunemente di mira portafogli di criptovalute, conti bancari, e-mail, social media e altri account, dati di appunti e così via.

Le informazioni rubate possono essere utilizzate per effettuare acquisti e transazioni fraudolente, dirottare gli account per far proliferare altri malware (ad esempio, trojan, ransomware), ingannare altre persone per trasferire denaro e così via.

Un keylogger come Cheetah rappresenta una seria minaccia per i dati personali delle vittime e può causare problemi come furto di identità, perdita di denaro, gravi problemi di privacy e altro. Purtroppo, le vittime spesso non sono consapevoli di avere un keylogger installato sul sistema operativo e che le loro azioni vengono monitorate.

Pertanto, per prevenire l'installazione di software come Cheetah, è importante prendere alcune precauzioni. Se si sospetta che questo o altri software simili siano già installati sul computer, eliminarli immediatamente.

| Nome | Cheetah malware |

| Tipo di minaccia | Keystroke logger/keylogger. |

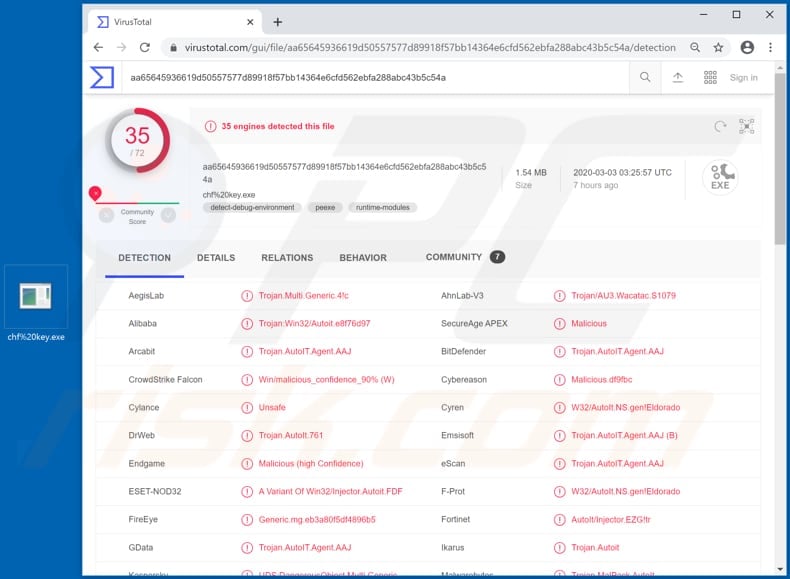

| Nomi di rilevamento | Avast (Script:SNH-gen [Trj]), BitDefender (Trojan.AutoIT.Agent.AAJ), ESET-NOD32 (Una variante di Win32/Injector.Autoit.FDF), Kaspersky (UDS:DangerousObject.Multi.Generic), Elenco completo (VirusTotal) |

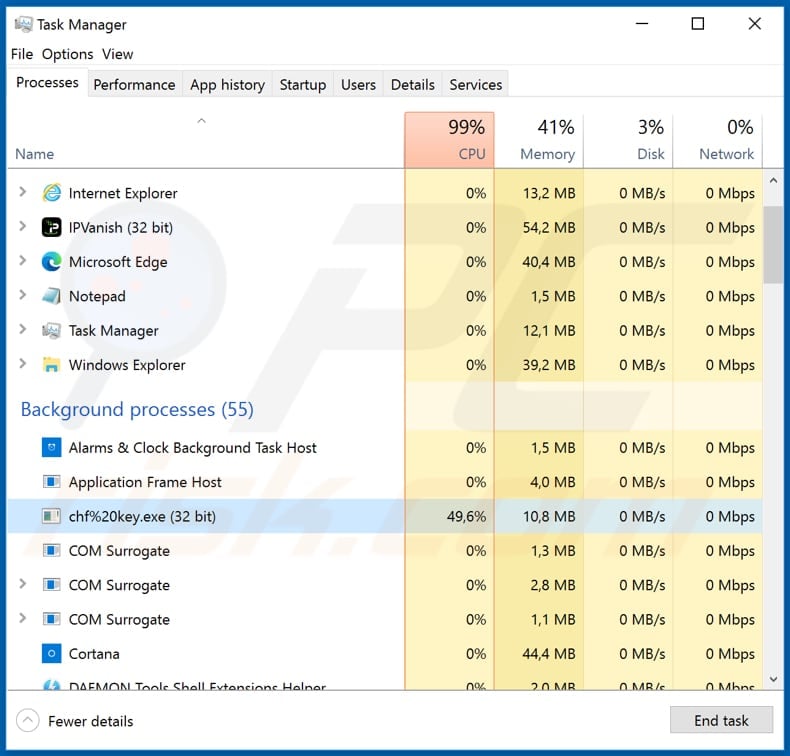

| Nome/i del processo dannoso | chf%20key.exe |

| I sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, pertanto non sono visibili sintomi particolari su un computer infetto. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, social engineering, software "craccato". |

| Danni | Furto di login, password, informazioni bancarie, furto di identità, perdita di denaro, problemi di privacy. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di keylogger

Phoenix, SystemBC e Amadey sono esempi di altri programmi che operano come keystroke logger. I criminali informatici tentano di ingannare le persone per installare questo software, in modo da generare il maggior numero possibile di entrate. I metodi comuni utilizzati per far proliferare i programmi dannosi (inclusi i keylogger) sono riportati di seguito.

Come si è infiltrato Cheetah nel mio computer?

In genere, i criminali informatici tentano di indurre gli utenti a installare malware attraverso campagne di spam, Trojan, fonti di download di software non attendibili, strumenti di attivazione di software non ufficiali e falsi programmi di aggiornamento di terze parti. Uno dei modi più comuni in cui i criminali fanno proliferare il malware è l'invio di e-mail che contengono allegati dannosi o link web che scaricano file dannosi.

In genere, i criminali informatici inviano e-mail contenenti un documento Microsoft Office, un documento PDF, un file di archivio (ZIP, RAR), un file eseguibile (.exe) o un file JavaScript dannoso. Camuffano le loro e-mail come importanti e ufficiali e sperano che i destinatari aprano ed eseguano il file allegato o scaricato.

Se aperto, il file installa un software dannoso. I trojan sono programmi dannosi che spesso causano infezioni a catena. In sintesi, quando un Trojan viene installato, è probabile che installi altri programmi dannosi. Aprendo i file scaricati attraverso fonti/strumenti dubbi, gli utenti possono causare l'installazione di malware.

Esempi di tali canali sono vari file hosting gratuiti, siti web per il download di freeware, reti Peer-to-Peer (ad esempio, eMule, client torrent), downloader di terze parti, siti web non ufficiali, ecc. I criminali informatici li utilizzano per ospitare e distribuire file dannosi, che installano programmi dannosi.

I falsi programmi di aggiornamento del software possono infettare i sistemi sfruttando bug/falle del software obsoleto installato sul computer o installando malware piuttosto che correzioni/aggiornamenti. Gli strumenti di "cracking" del software dovrebbero bypassare l'attivazione del software con licenza, ma spesso proliferano e installano programmi dannosi.

Come evitare l'installazione di malware

Non aprite gli allegati o i link web inclusi in e-mail non pertinenti, soprattutto se inviate da indirizzi sconosciuti e sospetti. Queste e-mail devono essere studiate attentamente. Se c'è motivo di credere che un'e-mail possa essere inviata da criminali, ignoratela e lasciate che (e gli allegati) non vengano aperti.

Tutti i file e i programmi devono essere scaricati da siti web ufficiali e affidabili. I siti web non ufficiali, i vari downloader di terze parti, gli installatori e gli altri canali (menzionati sopra) non devono essere utilizzati. Il software deve essere aggiornato e attivato tramite le funzioni e gli strumenti implementati dagli sviluppatori ufficiali.

Gli strumenti di terze parti possono infettare i computer con malware. È illegale attivare software con strumenti non ufficiali. Mantenete il vostro computer al sicuro eseguendo regolarmente una scansione alla ricerca di minacce con un software antivirus o anti-spyware affidabile e rimuovete immediatamente le minacce rilevate.

Se ritenete che il vostro computer sia già infetto, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Comparsa di un sito web in cui è possibile acquistare Cheetah (GIF):

Processo dannoso di Cheetah in esecuzione nel Task Manager come "chf%20key.exe":

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu rapido:

- Che cos'è Cheetah?

- PASSO 1. Rimozione manuale del malware Cheetah.

- PASSO 2. Verificare che il computer sia pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un compito complicato: di solito è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente.

Per rimuovere questo malware si consiglia di utilizzare Combo Cleaner. Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta cercando di rimuovere. Ecco un esempio di programma sospetto in esecuzione sul computer di un utente:

Se si è controllato l'elenco dei programmi in esecuzione sul computer, ad esempio utilizzando il task manager, e si è identificato un programma che sembra sospetto, si dovrebbe continuare con questi passaggi:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Riavviare il computer in modalità provvisoria:

Riavviare il computer in modalità provvisoria:

Utenti di Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a visualizzare il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 8: Avviare Windows 8 in modalità provvisoria con rete - Accedere alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra aperta "Impostazioni generali del PC" selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà nel "Menu delle opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio". Fare clic sul pulsante "Riavvia". Il PC si riavvia nella schermata delle impostazioni di avvio. Premere F5 per avviare in modalità provvisoria con collegamento in rete.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 10: Fare clic sul logo di Windows e selezionare l'icona Alimentazione. Nel menu aperto, fare clic su "Riavvia" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "Scegli un'opzione" fare clic su "Risoluzione dei problemi", quindi selezionare "Opzioni avanzate". Nel menu delle opzioni avanzate selezionate "Impostazioni di avvio" e fate clic sul pulsante "Riavvia".

Nella finestra successiva è necessario fare clic sul tasto "F5" della tastiera. In questo modo il sistema operativo verrà riavviato in modalità sicura con collegamento in rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con collegamento in rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Annotate il percorso completo e il nome del file. Si noti che alcuni malware nascondono i nomi dei processi sotto quelli legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina".

Dopo aver rimosso il malware attraverso l'applicazione Autoruns (in questo modo si assicura che il malware non venga eseguito automaticamente al successivo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascoste prima di procedere. Se trovate il nome del file del malware, assicuratevi di rimuoverlo.

Riavviare il computer in modalità normale. Seguendo questi passaggi si dovrebbe rimuovere qualsiasi malware dal computer. Si noti che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non si dispone di tali competenze, lasciare la rimozione del malware ai programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con le infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione che cercare di rimuovere il malware in un secondo momento. Per mantenere il vostro computer al sicuro, installate gli ultimi aggiornamenti del sistema operativo e utilizzate un software antivirus.

Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware Cheetah, devo formattare il dispositivo di archiviazione per eliminarlo?

No, Cheetah può essere rimosso senza formattare.

Quali sono i maggiori problemi che il malware Cheetah può causare?

I pericoli posti da un'infezione dipendono dalle capacità del programma maligno e dagli obiettivi dei criminali informatici. Cheetah è un keylogger - registra le battute dei tasti (cioè l'input della tastiera). Questo tipo di malware viene spesso utilizzato per prendere di mira nomi utente/password, dati di identificazione personale, numeri di carte di credito, ecc. In genere, tali infezioni possono portare a gravi problemi di privacy, perdite finanziarie e persino al furto di identità.

Qual è lo scopo del malware Cheetah?

Il malware è usato più comunemente a scopo di lucro. Tuttavia, il software dannoso può essere utilizzato anche per divertire i criminali informatici, portare avanti vendette personali, interrompere processi (ad esempio, siti, servizi, aziende, ecc.) e persino lanciare attacchi a sfondo politico/geopolitico.

Come si è infiltrato il malware Cheetah nel mio computer?

I metodi di distribuzione del malware più diffusi includono: download drive-by, e-mail/messaggi di spam, truffe online, malvertising, canali di download dubbi (ad esempio, siti web di hosting di file freeware e gratuiti, reti di condivisione P2P, ecc.), strumenti illegali di attivazione del software ("crack") e falsi aggiornamenti. Inoltre, alcuni programmi dannosi possono auto-proliferare attraverso reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Sì, Combo Cleaner è in grado di rilevare ed eliminare la maggior parte delle infezioni malware conosciute. Va sottolineato che l'esecuzione di una scansione completa del sistema è fondamentale, poiché i programmi maligni più sofisticati di solito si nascondono in profondità nei sistemi.

▼ Mostra Discussione