Come eliminare il malware CoinLurker dal vostro sistema operativo

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di malware è CoinLurker?

CoinLurker è un malware di tipo stealer. I programmi che rientrano in questa classificazione sono progettati per estrarre dati sensibili dai sistemi infetti. CoinLurker è un ruba-tutto mirato che cerca informazioni relative ai portafogli di criptovalute.

Panoramica del malware CoinLurker

CoinLurker è un ladro con notevoli capacità anti-detenzione. Questo malware ha componenti pesantemente offuscati, impiega un iniettore multilivello ed esegue in memoria. È stato osservato infiltrarsi nei dispositivi attraverso una sofisticata truffa di falsi aggiornamenti (maggiori informazioni di seguito).

Come accennato nell'introduzione, CoinLurker cerca informazioni specifiche piuttosto che un'ampia gamma di dati in modo opportunistico.

Il ladro mira ad acquisire dati associati a portafogli di criptovalute popolari come Bitcoin, Ethereum, Exodus e Ledger. Tuttavia, prende di mira anche alcune criptovalute più oscure e i loro portafogli: BBQCoin, Lucky7Coin e MemoryCoin, per citarne alcuni.

Inoltre, CoinLurker cerca sul desktop i dati di interesse. Il ladro mira a estrarre informazioni dai client FTP (ad esempio, FileZilla) e dai messenger (ad esempio, Discord, Telegram).

Va detto che gli sviluppatori di malware spesso migliorano il loro software e le loro metodologie. Pertanto, potenziali iterazioni future di CoinLurker potrebbero avere un elenco di bersagli più ampio o capacità aggiuntive/differenti.

In sintesi, la presenza di software dannoso come CoinLurker sui dispositivi può portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

| Nome | CoinLurker virus |

| Tipo di minaccia | Trojan, stealer. |

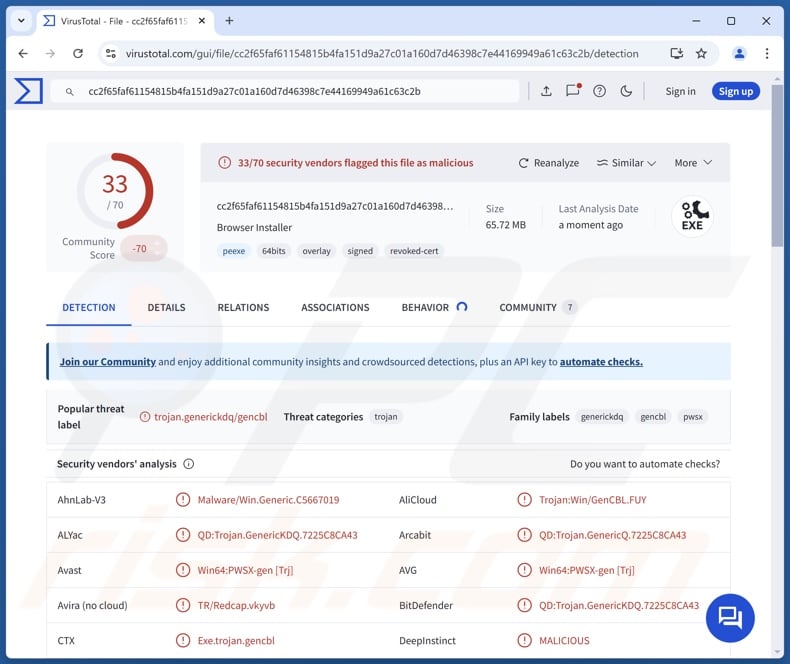

| Nomi di rilevamento | Avast (Win64:PWSX-gen [Trj]), Combo Cleaner (QD:Trojan.GenericKDQ.7225C8CA43), ESET-NOD32 (Una variante di Win32/GenCBL.FGR), Microsoft (Trojan:Win32/Fakeupdate.DA!MTB), Symantec (Trojan.Gen.MBT), Elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere silenziosi, pertanto non sono visibili sintomi particolari su un computer infetto. |

| Metodi di distribuzione | Allegati e-mail infetti, pubblicità online dannose, social engineering, software "craccato". |

| Danni | Furto di password e informazioni bancarie, furto di identità, aggiunta del computer della vittima a una botnet. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di malware che rubano i dati

Abbiamo analizzato innumerevoli programmi dannosi; Realst, JarkaStealer, PXA, Glove, e Muck sono solo alcuni dei nostri ultimi articoli sugli stealers.

Vale la pena ricordare che i software di furto di dati sono spesso utilizzati in combinazione con altri malware come ransomware o cryptominer. Tuttavia, indipendentemente dal modo in cui il software dannoso opera, la sua presenza nel sistema mette a rischio l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il loro rilevamento.

Come si è infiltrato CoinLurker nel mio computer?

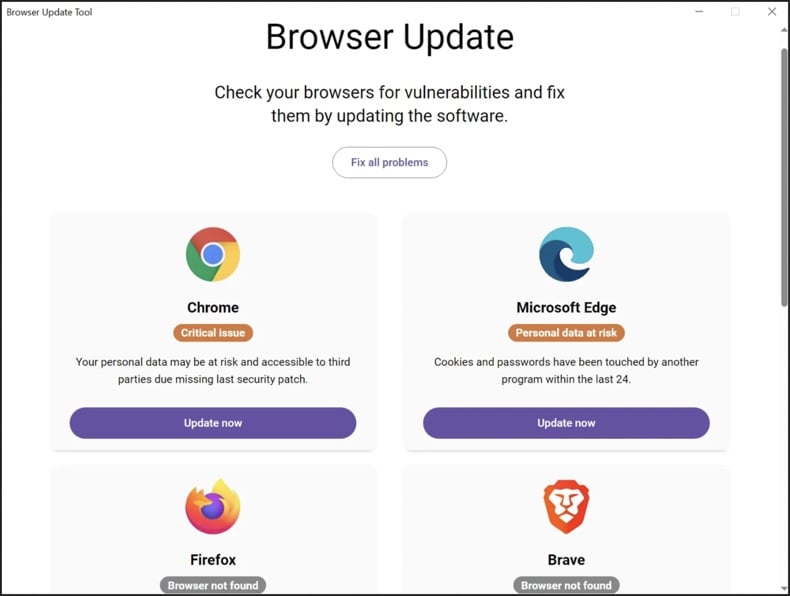

CoinLurker è stato notato proliferare attraverso complesse truffe a tema aggiornamento. Gli schemi sfruttano la tecnologia Web3 per nascondere i payload dannosi. Le vittime sono attirate da siti web ingannevoli che offrono falsi aggiornamenti o patch di sicurezza, soprattutto per i browser più diffusi.

I siti stessi possono essere promossi utilizzando vari metodi, come pagine web che impiegano reti pubblicitarie illegali, annunci intrusivi (malvertising), spam (ad esempio, e-mail, PM/DM, notifiche del browser, post sui social media, ecc.), URL scritti in modo errato (typosquatting) e adware.

L'infiltrazione del malware dipende da un nuovo metodo chiamato EtherHiding. Viene avviata attraverso dati codificati incorporati in uno Smart Contract di Binance. Grazie alla natura della blockchain, le istruzioni malevole memorizzate sono immuni da rimozione e modifica.

I dati codificati sono responsabili della comunicazione con il server C&C (Command and Control) degli aggressori, da cui vengono recuperate istruzioni aggiuntive e URL per i payload. L'ultima fase prevede un repository Bitbucket da cui viene scaricata un'esecuzione innocua che, una volta superati i controlli di sicurezza, viene sostituita con il payload.

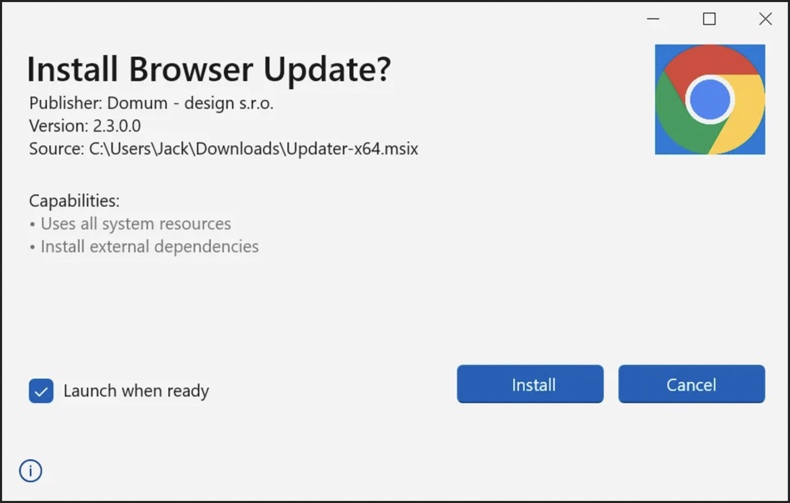

L'esecuzione del malware utilizza la Webview di Microsoft Edge2, che aiuta a eludere il rilevamento. All'utente viene presentata un'interfaccia che imita uno strumento di aggiornamento legittimo (ad esempio, per un browser specifico). Interagendo con l'interfaccia in qualsiasi modo (compresa la chiusura della finestra) si avvia l'esecuzione del malware.

È da notare che CoinLurker potrebbe essere diffuso utilizzando altre tecniche. In genere, il malware si diffonde facendo affidamento su tecniche di phishing e social engineering. I programmi dannosi sono solitamente camuffati o forniti in bundle con i normali software/media.

I file virulenti sono disponibili in vari formati, ad esempio archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), documenti (Microsoft Office, Microsoft OneNote, PDF, ecc.), JavaScript e così via.

Il malware viene distribuito prevalentemente tramite download drive-by (furtivi/ingannevoli), falsi aggiornamenti, fonti di download inaffidabili (ad esempio, siti web di hosting di file freeware e gratuiti, reti di condivisione P2P, ecc.

Inoltre, alcuni programmi dannosi possono auto-proliferare attraverso reti locali e dispositivi di archiviazione rimovibili (ad esempio, dischi rigidi esterni, chiavette USB, ecc.).

Come evitare l'installazione di malware?

Si consiglia vivamente di scaricare solo da canali ufficiali e verificati. Inoltre, tutti i programmi devono essere attivati e aggiornati utilizzando funzioni/strumenti legittimi, poiché quelli acquistati da terzi possono contenere malware.

Un'altra raccomandazione è quella di fare attenzione durante la navigazione, poiché i contenuti online fraudolenti e dannosi di solito appaiono autentici e innocui. Le e-mail e gli altri messaggi in arrivo devono essere affrontati con cautela. Gli allegati o i link presenti nelle e-mail sospette/irrilevanti non devono essere aperti, perché possono essere infettivi.

Dobbiamo sottolineare l'importanza di avere un antivirus affidabile installato e mantenuto aggiornato. Il software di sicurezza deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere le minacce e i problemi rilevati. Se ritenete che il vostro computer sia già infetto, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Schermata di un falso sito web di aggiornamento che promuove il malware CoinLurker (fonte dell'immagine: Morphisec):

Screenshot di un falso aggiornamento di Google Chrome che prolifera il malware CoinLurker (fonte immagine - Morphisec):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu rapido:

- Che cos'è CoinLurker?

- PASSO 1. Rimozione manuale del malware CoinLurker.

- PASSO 2. Verificare che il computer sia pulito.

Come rimuovere manualmente il malware?

La rimozione manuale del malware è un compito complicato: di solito è meglio lasciare che siano i programmi antivirus o anti-malware a farlo automaticamente. Per rimuovere questo malware si consiglia di utilizzare Combo Cleaner.

Se si desidera rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta cercando di rimuovere. Ecco un esempio di programma sospetto in esecuzione sul computer di un utente:

Se si è controllato l'elenco dei programmi in esecuzione sul computer, ad esempio utilizzando il task manager, e si è identificato un programma che sembra sospetto, si dovrebbe continuare con questi passaggi:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Scaricare un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano automaticamente, il Registro di sistema e le posizioni del file system:

Riavviare il computer in modalità provvisoria:

Riavviare il computer in modalità provvisoria:

Utenti di Windows XP e Windows 7: avviare il computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante il processo di avvio del computer, premere più volte il tasto F8 sulla tastiera fino a visualizzare il menu Opzioni avanzate di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 8: Avviare Windows 8 in modalità provvisoria con rete - Accedere alla schermata Start di Windows 8, digitare Avanzate, nei risultati della ricerca selezionare Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra aperta "Impostazioni generali del PC" selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà nel "Menu delle opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fare clic su "Impostazioni di avvio".

Fare clic sul pulsante "Riavvia". Il PC si riavvia nella schermata delle impostazioni di avvio. Premere F5 per avviare in modalità provvisoria con collegamento in rete.

Video che mostra come avviare Windows 8 in "Modalità provvisoria con collegamento in rete":

Utenti di Windows 10: Fare clic sul logo di Windows e selezionare l'icona Alimentazione. Nel menu aperto, fare clic su "Riavvia" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "Scegli un'opzione" fare clic su "Risoluzione dei problemi", quindi selezionare "Opzioni avanzate".

Nel menu delle opzioni avanzate selezionate "Impostazioni di avvio" e fate clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul tasto "F5" della tastiera. In questo modo il sistema operativo verrà riavviato in modalità sicura con collegamento in rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con collegamento in rete":

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Estrarre l'archivio scaricato ed eseguire il file Autoruns.exe.

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns, fare clic su "Opzioni" in alto e deselezionare le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controllare l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Annotate il percorso completo e il nome del file. Si noti che alcuni malware nascondono i nomi dei processi sotto quelli legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema. Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina".

Dopo aver rimosso il malware attraverso l'applicazione Autoruns (in questo modo si assicura che il malware non venga eseguito automaticamente al successivo avvio del sistema), è necessario cercare il nome del malware sul computer. Assicurarsi di abilitare i file e le cartelle nascoste prima di procedere. Se trovate il nome del file del malware, assicuratevi di rimuoverlo.

Riavviare il computer in modalità normale. Seguendo questi passaggi si dovrebbe rimuovere qualsiasi malware dal computer. Si noti che la rimozione manuale delle minacce richiede competenze informatiche avanzate. Se non si dispone di tali competenze, lasciare la rimozione del malware ai programmi antivirus e anti-malware.

Questi passaggi potrebbero non funzionare con le infezioni da malware avanzate. Come sempre, è meglio prevenire l'infezione che cercare di rimuovere il malware in un secondo momento. Per mantenere il vostro computer al sicuro, installate gli ultimi aggiornamenti del sistema operativo e utilizzate un software antivirus. Per essere sicuri che il computer sia privo di infezioni da malware, si consiglia di eseguire una scansione con Combo Cleaner.

Domande frequenti (FAQ)

Il mio computer è stato infettato dal malware CoinLurker, devo formattare il dispositivo di archiviazione per eliminarlo?

La rimozione del malware raramente richiede la formattazione.

Quali sono i maggiori problemi che il malware CoinLurker può causare?

Le minacce associate a un'infezione dipendono dalle capacità del malware e dagli obiettivi dei criminali informatici. CoinLurker è un ladro mirato alla ricerca di dati relativi ai portafogli di criptovalute. Infezioni di questo tipo possono portare a gravi problemi di privacy, perdite finanziarie e furti di identità.

Qual è lo scopo del malware CoinLurker?

Il malware viene utilizzato principalmente per generare entrate per gli aggressori. Tuttavia, i criminali informatici possono utilizzare il software maligno anche per divertirsi, portare avanti vendette personali, interrompere processi (ad esempio, siti, servizi, ecc.), impegnarsi nell'hacktivismo e lanciare attacchi a sfondo politico/geopolitico.

Come si è infiltrato il malware CoinLurker nel mio computer?

È stato osservato che CoinLurker è stato diffuso attraverso una complessa truffa di aggiornamento software fasullo. In generale, il malware prolifera attraverso download drive-by, posta indesiderata, truffe online, fonti di download sospette (ad esempio, siti web freeware e di terze parti, reti di condivisione Peer-to-Peer, ecc.), malvertising e strumenti illegali di attivazione del software ("cracking"). Alcuni programmi dannosi possono diffondersi autonomamente attraverso reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dal malware?

Combo Cleaner è in grado di rilevare ed eliminare praticamente tutte le infezioni da malware conosciute. Ricordate che i software maligni più sofisticati si nascondono in genere nelle profondità dei sistemi, pertanto è fondamentale eseguire una scansione completa del sistema.

▼ Mostra Discussione