Evitate di essere truffati da false e-mail di "Mitsubishi Corp."

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di e-mail è "Mitsubishi Corp."?

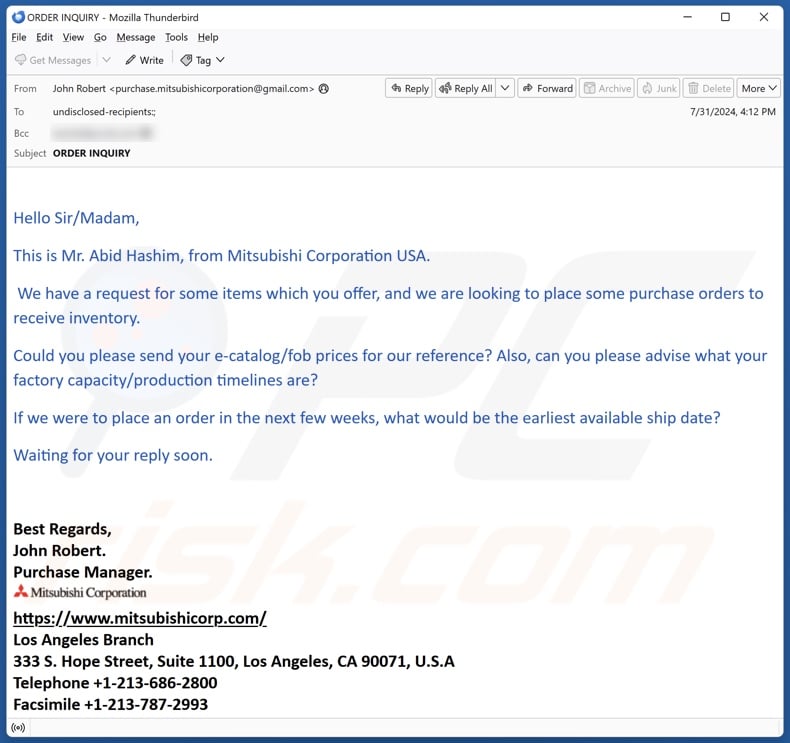

Dopo aver esaminato questa e-mail di "Mitsubishi Corp.", abbiamo stabilito che si tratta di spam. Il falso messaggio si spaccia per una richiesta d'ordine da parte di "Mitsubishi Corporation USA".

Questa truffa può operare in vari modi, probabilmente prendendo di mira direttamente le informazioni sensibili o i fondi delle vittime. Va sottolineato che questa e-mail è fraudolenta e non è in alcun modo associata all'effettivo Gruppo Mitsubishi.

"Panoramica della truffa via e-mail "Mitsubishi Corp.

L'e-mail di spam con oggetto"RICHIESTA D'ORDINE" (può variare) afferma che"Mitsubishi Corporation USA" ha una richiesta di informazioni sui prodotti offerti dal destinatario. La lettera contiene richieste relative a prezzi, capacità dello stabilimento, tempi di produzione e date di spedizione.

Va ribadito che questa mail è una truffa che non è associata al Gruppo Mitsubishi o ad altre entità legittime.

Questa mail di spam mira a indurre i destinatari a interagire con i truffatori. L'obiettivo finale è quello di generare profitti, ma il modo in cui ciò avviene varia da una truffa all'altra.

Poiché il corpo di questa lettera di "Mitsubishi Corp." è evidentemente rivolto a persone associate a entità che offrono prodotti in vendita, è possibile che i criminali informatici mirino a inviare file dannosi alle vittime con la speranza di infettare le reti aziendali. Trojan, ransomware o altro malware possono essere utilizzati per una serie di scopi nefasti, che vanno dal ricatto alla richiesta di riscatto per il recupero di file criptati.

I truffatori potrebbero prendere di mira le credenziali di accesso agli account attraverso file/siti web di phishing piuttosto che con malware che rubano i dati. Gli account compromessi (ad esempio, e-mail, social network, messenger, ecc.) possono essere utilizzati per rubare l'identità dei proprietari ed estrarre informazioni sensibili dai contatti, richiedere prestiti o donazioni da amici/follower, promuovere truffe e diffondere malware.

Gli account rubati relativi alla finanza (ad esempio, e-commerce, portafogli digitali, online banking, ecc.) possono essere utilizzati per effettuare transazioni non autorizzate o acquisti online.

I truffatori possono ingannare le vittime e indurle a inviare loro direttamente del denaro con il pretesto di pagare tasse o commissioni varie. Per ottenere i fondi vengono utilizzati metodi difficili da rintracciare (ad esempio, criptovalute, buoni prepagati, carte regalo, contanti nascosti nei pacchi e spediti, ecc.

Per riassumere, fidandosi di un'e-mail come quella di "Mitsubishi Corp." - le vittime possono subire infezioni del sistema, gravi problemi di privacy, perdite finanziarie e persino il furto di identità.

Se ritenete che la vostra rete sia infetta, eseguite una scansione completa del sistema con un antivirus ed eliminate tutte le minacce rilevate.

Se avete divulgato le vostre credenziali di accesso, cambiate le password di tutti gli account eventualmente esposti e informate immediatamente il loro supporto ufficiale. Se avete fornito informazioni personali o finanziarie ai truffatori, contattate immediatamente le autorità competenti.

| Nome | "Mitsubishi Corp." e-mail di spam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Falso reclamo | Il destinatario viene contattato per un potenziale ordine di acquisto e si informa sul suo prodotto. |

| Travestimento | Mitsubishi |

| Sintomi | Acquisti online non autorizzati, password di account online modificate, furto di identità, accesso illegale al computer. |

| Metodi di distribuzione | Email ingannevoli, annunci pop-up online non corretti, tecniche di avvelenamento dei motori di ricerca, domini scritti in modo errato. |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Campagne di spam in generale

Abbiamo analizzato migliaia di e-mail di spam. Vengono utilizzate per promuovere varie truffe e per far proliferare il malware. Questa posta elettronica è spesso mal fatta e piena di errori ortografici; tuttavia, può essere realizzata con competenza e persino camuffata in modo credibile da messaggi provenienti da entità legittime.

"La password dell'e-mail deve essere rinnovata a breve", "Notifica ufficiale: Performance Evaluation Access","Irrevocable Payment Order", "Purchase Order (PO) Confirmation", "SWIFT - Outward Wire Transfer Confirmation", "Por Este Medio Notifico La Presente Demanda", "Organizzare una fondazione" e "Ridondanze nell'organizzazione" sono solo alcuni dei nostri ultimi articoli sulle campagne di spam.

In che modo le campagne di spam infettano i computer?

I criminali informatici utilizzano comunemente campagne di spam per diffondere malware. Le e-mail/messaggi di spam possono contenere file infettivi allegati o collegati al loro interno. Questi file sono disponibili in vari formati, ad esempio documenti (PDF, Microsoft Office, Microsoft OneNote, ecc.), eseguibili (.exe, .run, ecc.), archivi (ZIP, RAR, ecc.), JavaScript e così via.

La semplice apertura di un file dannoso può essere sufficiente a innescare il download/installazione del malware. Tuttavia, alcuni formati richiedono azioni aggiuntive per avviare i processi di infezione del sistema. Ad esempio, i file di Microsoft Office richiedono che gli utenti abilitino i comandi macro (cioè modifica/contenuto), mentre i documenti di OneNote devono fare clic su link/file incorporati.

Come evitare l'installazione di malware?

Si consiglia di prestare attenzione alle e-mail, ai DM/PM, agli SMS e ad altri messaggi in arrivo. Gli allegati o i link presenti nelle e-mail dubbie/irrilevanti non devono essere aperti, poiché possono essere dannosi o infettivi.

Tuttavia, il malware prolifera con vari metodi. Pertanto, si consiglia di prestare attenzione durante la navigazione, poiché Internet è pieno di contenuti ingannevoli e pericolosi.

Inoltre, tutti i download devono essere effettuati da canali ufficiali e affidabili. Un'altra raccomandazione è quella di attivare e aggiornare i programmi utilizzando funzioni/strumenti legittimi, poiché gli strumenti di attivazione illegali ("cracks") e i programmi di aggiornamento di terze parti possono contenere malware.

Dobbiamo sottolineare l'importanza di avere un antivirus affidabile installato e mantenuto aggiornato. Il software di sicurezza deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere le minacce/i problemi rilevati. Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nella lettera di spam "Mitsubishi Corp.":

Subject: ORDER INQUIRY

Hello Sir/Madam,

This is Mr. Abid Hashim, from Mitsubishi Corporation USA.

We have a request for some items which you offer, and we are looking to place some purchase orders to receive inventory.

Could you please send your e-catalog/fob prices for our reference? Also, can you please advise what your factory capacity/production timelines are?

If we were to place an order in the next few weeks, what would be the earliest available ship date?

Waiting for your reply soon.

Best Regards,

John Robert.

Purchase Manager.

Mitsubishi Corporation

hxxps://www.mitsubishicorp.com/

Los Angeles Branch

333 S. Hope Street, Suite 1100, Los Angeles, CA 90071, U.S.A

Telephone +1-213-686-2800Facsimile +1-213-787-2993

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è "Mitsubishi Corp." e-mail di spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

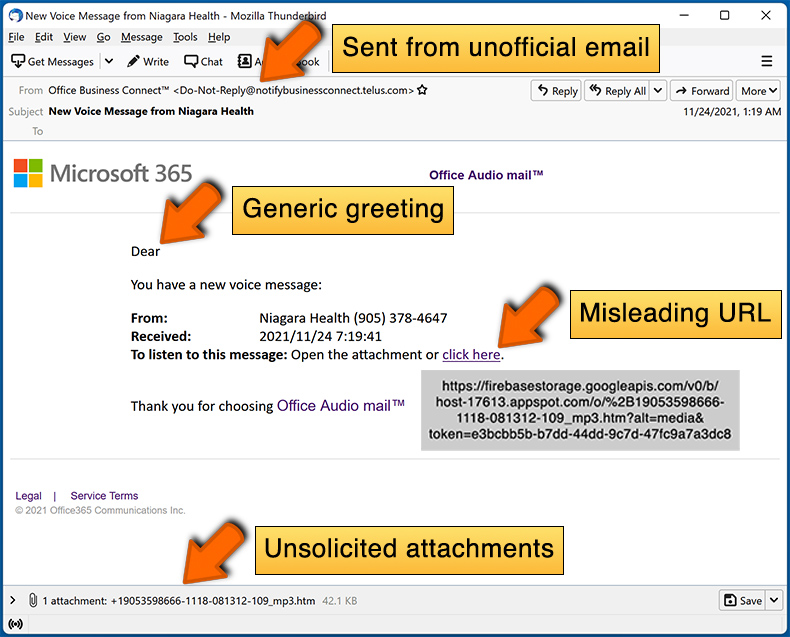

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto questa e-mail?

Le e-mail di spam non sono personali, anche se includono dettagli rilevanti per i destinatari. L'inclusione di tali informazioni è solitamente facilitata da fonti pubblicamente disponibili o da truffe di phishing. Questa posta elettronica viene distribuita in operazioni su larga scala, per cui migliaia di utenti ricevono e-mail identiche o incredibilmente simili.

Ho fornito i miei dati personali quando sono stato ingannato da questa e-mail di spam, cosa devo fare?

Se avete fornito le vostre credenziali di accesso, cambiate immediatamente le password di tutti gli account eventualmente compromessi e informate il supporto ufficiale. E se avete divulgato altre informazioni private (ad es. foto/scansioni del passaporto, dettagli della carta d'identità, numeri di carte di credito/debito, ecc.

Ho letto un'e-mail di spam ma non ho aperto l'allegato, il mio computer è infetto?

I dispositivi vengono infettati quando si aprono o si fanno clic su allegati o link dannosi; pertanto, la lettura di un'e-mail non rappresenta una minaccia di infezione.

Ho scaricato e aperto un file allegato a un'e-mail di spam, il mio computer è infetto?

Se il file aperto era un eseguibile (.exe, .run, ecc.), molto probabilmente sì, il dispositivo è stato infettato. Tuttavia, si sarebbe potuto evitare se si fosse trattato di un documento (.doc, .xls, .one, .pdf, ecc.). Questi formati possono richiedere un'interazione aggiuntiva da parte dell'utente per avviare le catene di infezione del sistema (ad esempio, abilitando le macro, facendo clic su collegamenti/file incorporati, ecc.)

Combo Cleaner rimuove le infezioni da malware presenti negli allegati di posta elettronica?

Sì, Combo Cleaner è progettato per scansionare i dispositivi ed eliminare tutti i tipi di minacce. È in grado di rilevare e rimuovere quasi tutte le infezioni da malware conosciute. Tenete presente che il software dannoso di alto livello si nasconde solitamente nelle profondità dei sistemi, pertanto è essenziale eseguire una scansione completa del sistema.

▼ Mostra Discussione