Come evitare di cadere in false e-mail come "You Have Been Under Surveillance"

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di truffa è "You Have Been Under Surveillance"?

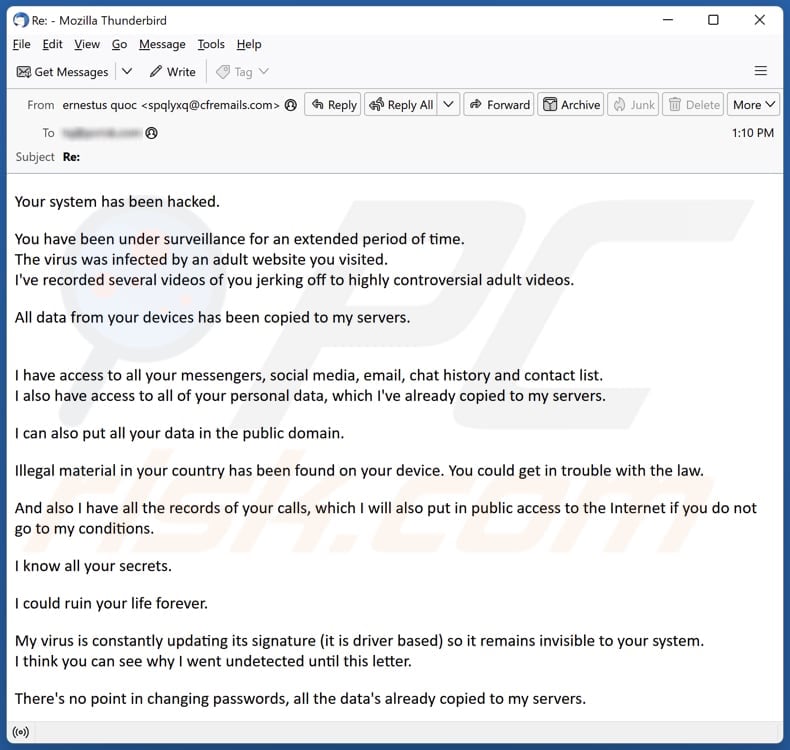

Dopo un esame approfondito, abbiamo stabilito che questa e-mail presenta le caratteristiche di una classica truffa di sextortion. Queste truffe prevedono che i criminali informatici minaccino di rivelare informazioni sensibili o compromettenti sul destinatario a meno che non venga pagato un riscatto. I destinatari dovrebbero ignorare questi tentativi di frode e astenersi dal rispondere o dal coinvolgere i truffatori.

Ulteriori informazioni sulla truffa di sextortion "You Have Been Under Surveillance" (Sei stato sorvegliato)

I truffatori dietro questa e-mail affermano falsamente di essersi introdotti nel sistema del destinatario e di aver ottenuto materiale compromettente, minacciando di rivelarlo a meno che non venga pagato un riscatto. L'e-mail include una denuncia di hacking, affermando che il sistema del destinatario è stato compromesso e che è stato sorvegliato per un lungo periodo.

Inoltre, i truffatori sostengono che il dispositivo del destinatario è stato infettato visitando un sito web per adulti e affermano di aver registrato dei video che lo ritraggono impegnato in attività esplicite. Inoltre, affermano di avere il controllo sui dati dei destinatari, sostenendo di aver copiato tutti i dati dai loro dispositivi ai loro server.

I truffatori minacciano di rendere pubblico il materiale a meno che non venga pagato un riscatto di 1300 dollari in Bitcoin entro un determinato periodo di tempo. L'e-mail impiega varie tattiche per intimidire il destinatario, tra cui minacce di conseguenze legali e promesse di anonimato. I truffatori affermano che il virus utilizzato non è rilevabile e che i tentativi di cambiare le password sarebbero inutili.

Infine, i truffatori mettono in guardia dal rispondere o segnalare l'e-mail, poiché l'indirizzo del mittente viene creato automaticamente e non è rintracciabile. Minacciano inoltre di pubblicare i dati del destinatario se questi tenterà di contattare le forze dell'ordine o i servizi di sicurezza.

Nel complesso, questa e-mail è un tentativo coercitivo di estorcere denaro al destinatario facendo leva su tattiche di paura e intimidazione. I destinatari devono riconoscere questo tipo di truffa e astenersi dal rispondere o dall'impegnarsi con i truffatori. Dovrebbero invece segnalare l'e-mail alle autorità competenti o al provider di servizi di posta elettronica per evitare ulteriori sfruttamenti.

| Nome | Truffa via e-mail "You Have Been Under Surveillance" (Sei stato sorvegliato) |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Finta rivendicazione | I truffatori si sono introdotti nel sistema del destinatario e hanno ottenuto materiale compromettente |

| Indirizzo del criptovalore cybercriminale | 116A33YsSrr8xCccVYkHnzmAdpK2Q3qVFk |

| Importo del riscatto | $1300 |

| Sintomi | Errori grammaticali, errori di ortografia, formattazione incoerente e uso di un linguaggio minaccioso o di richieste urgenti. |

| Metodi di distribuzione | Email ingannevoli |

| Danni | Perdita di informazioni private sensibili, perdita monetaria, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Simili e-mail di truffa in generale

Le e-mail di questo tipo hanno in genere elementi comuni progettati per incutere timore e costringere i destinatari a rispettare le regole. Spesso affermano falsamente di aver ottenuto materiale compromettente attraverso l'hacking, minacciano di esporre questo materiale a meno che non venga pagato un riscatto e affermano di avere il controllo sui dati del destinatario.

Nel complesso, queste e-mail mirano a sfruttare le paure e le vulnerabilità dei destinatari per ottenere un guadagno economico. Esempi di truffe simili sono "I Have Been Watching You Email Truffa ", "Start The Conversation With Bad News Email Truffa" e "I Would Like To Avoid Any Accusations Against You Email Scam". È importante ricordare che i criminali informatici utilizzano la posta elettronica anche per distribuire malware.

In che modo le campagne di spam infettano i computer?

I criminali informatici spesso diffondono il malware via e-mail attraverso tattiche ingannevoli come il phishing. Inviano e-mail mascherate da messaggi legittimi provenienti da fonti affidabili, inducendo i destinatari a fare clic su link dannosi o a scaricare allegati infetti.

I file allegati possono contenere payload di malware nascosti, progettati per sfruttare le vulnerabilità del sistema del destinatario al momento dell'esecuzione, con conseguente accesso non autorizzato, furto di dati o altre attività dannose. I tipi più comuni di allegati dannosi includono file eseguibili (come .exe), file compressi (come .zip o .rar), documenti di Microsoft Office (come .doc o .docx) e file PDF.

I criminali informatici distribuiscono malware via e-mail anche attraverso link dannosi incorporati nel messaggio. Questi link spesso appaiono legittimi e indirizzano i destinatari verso siti web apparentemente affidabili, innescando download drive-by o istruendo gli utenti a scaricare file dannosi.

Come evitare l'installazione di malware?

Prestare attenzione quando si maneggiano gli allegati di posta elettronica o si aprono i link inclusi nelle e-mail se arrivano inaspettatamente o sembrano irrilevanti, in particolare da indirizzi sconosciuti o sospetti. Mantenete aggiornati il sistema operativo, i programmi installati e gli strumenti di sicurezza per ridurre le potenziali vulnerabilità.

Quando scaricate applicazioni e file, affidatevi a fonti affidabili, come siti web ufficiali e app store fidati. Avvicinatevi con scetticismo a pop-up, pubblicità o pulsanti di siti web dubbi e astenetevi dall'utilizzare software pirata o strumenti di cracking. Inoltre, eseguite regolarmente una scansione del computer per identificare ed eliminare qualsiasi minaccia esistente che possa compromettere la sicurezza del sistema.

Se avete già aperto allegati dannosi, vi consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Aspetto dell'e-mail truffa "You Have Been Under Surveillance" (GIF):

Testo presentato nella truffa di sextortion "You Have Been Under Surveillance":

Subject: Re:

Your system has been hacked.You have been under surveillance for an extended period of time.

The virus was infected by an adult website you visited.

I've recorded several videos of you jerking off to highly controversial adult videos.All data from your devices has been copied to my servers.

I have access to all your messengers, social media, email, chat history and contact list.

I also have access to all of your personal data, which I've already copied to my servers.I can also put all your data in the public domain.

Illegal material in your country has been found on your device. You could get in trouble with the law.

And also I have all the records of your calls, which I will also put in public access to the Internet if you do not go to my conditions.

I know all your secrets.

I could ruin your life forever.

My virus is constantly updating its signature (it is driver based) so it remains invisible to your system.

I think you can see why I went undetected until this letter.There's no point in changing passwords, all the data's already copied to my servers.

I guess you really don't want that to happen.

Let's solve it this way: you transfer me 1300 US dollars (in bitcoin equivalent at the exchange rate at the time of transfer), and I will immediately remove all this dirt from my servers.

After this, we will forget about each other. I always keep my word.My bitcoin wallet for payment: 116A33YsSrr8xCccVYkHnzmAdpK2Q3qVFk

If you don't know how to transfer money and what Bitcoin is. Use Google.I give you 50 hours (a little over 2 days) to complete the payment.

I get an automatic notification when I read this email. Similarly, the timer will automatically start after you read the current email.If payment is not confirmed after the given time, all data will be published on the public internet, sent to law enforcement agencies and sent to all your contacts.

Don't waste your time sending me a reply because it won't work (the sender address is automatically created).

Furthermore, do not try to complain anywhere because this text and my bitcoin address cannot be traced anyway.Do not try to complain anywhere, as the wallet is untraceable, the mail from where the letter came from is also untraceable and created automatically, so there is no point in writing to me.

Do not attempt to contact the police or other security services, otherwise your data will be published.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è You Have Been Under Surveillance truffa a sfondo sessuale?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

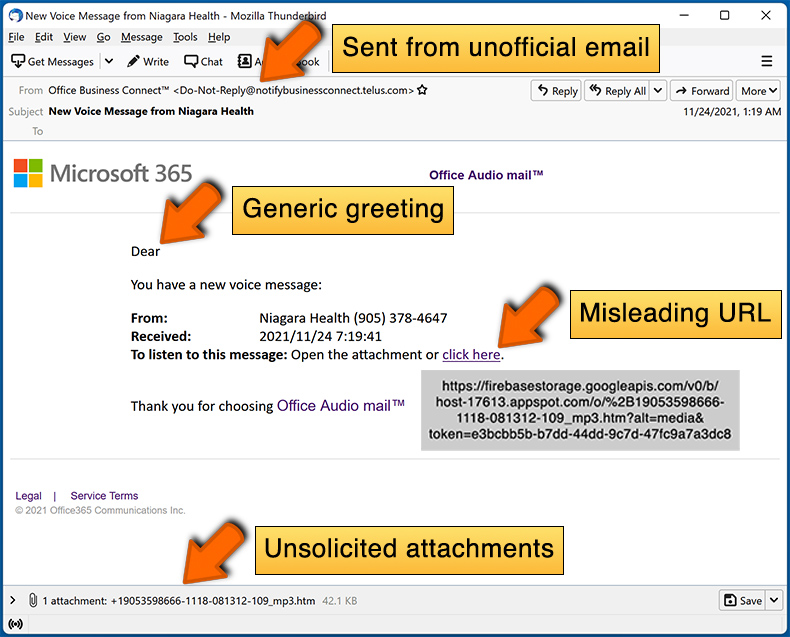

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande frequenti (FAQ)

Perché ho ricevuto un'e-mail di sextortion?

Potreste aver ricevuto un'e-mail di sextortion perché i truffatori hanno ottenuto il vostro indirizzo e-mail attraverso violazioni di dati, forum online o elenchi disponibili pubblicamente. I truffatori spesso inviano queste e-mail in massa a un gran numero di destinatari nella speranza che alcuni individui cadano nella truffa e paghino il riscatto.

Ho fornito i miei dati personali quando sono stato ingannato da questa e-mail, cosa devo fare?

Se avete condiviso informazioni personali con i truffatori, come i dati della carta di credito o le credenziali di accesso, intervenite immediatamente. Contattate (informate) la vostra banca, cambiate le password di tutti gli account compromessi, monitorate gli account per verificare la presenza di attività non autorizzate, evitate di comunicare ulteriormente con i truffatori e segnalate l'incidente alle autorità.

Ho scaricato e aperto un file allegato a un'e-mail, il mio computer è infetto?

La probabilità che il computer venga infettato varia in base al tipo di file con cui si interagisce. I file eseguibili (.exe) o i file di script (.js, .vbs) infettati da malware rappresentano un rischio elevato quando vengono attivati, mentre i file di documenti o multimediali presentano generalmente un rischio di infezione inferiore.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, probabilmente il vostro computer non è stato violato e il mittente non possiede informazioni compromettenti.

Come hanno fatto i criminali informatici a ottenere la mia password di posta elettronica?

I criminali informatici potrebbero aver ottenuto queste informazioni attraverso una violazione dei dati, in cui sono state compromesse le credenziali di accesso rubate da un sito web a cui vi siete registrati. Inoltre, potrebbero aver acquisito la password da un sito web di phishing o da una pagina fraudolenta simile in cui è stata inserita.

Ho inviato criptovalute all'indirizzo presentato in questa e-mail, posso recuperare il mio denaro?

Queste transazioni sono essenzialmente non tracciabili, rendendo impossibile il recupero.

Ho letto l'e-mail ma non ho aperto l'allegato, il mio computer è infetto?

La semplice apertura di un'e-mail non costituisce una minaccia. L'infiltrazione di malware tramite e-mail non può avvenire senza l'apertura dei file allegati o dei link inclusi.

Combo Cleaner è in grado di rimuovere le infezioni da malware presenti negli allegati di posta elettronica?

Combo Cleaner è progettato per rilevare ed eliminare il malware. È in grado di trovare quasi tutte le infezioni da malware conosciute. Le minacce informatiche più sofisticate spesso si inseriscono profondamente nel sistema. Pertanto, è indispensabile eseguire una scansione completa del sistema.

▼ Mostra Discussione