Istruzioni per la rimozione di programmi dannosi della famiglia di malware Duke

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di malware è Duke?

Duke è il nome generico dei set di strumenti malware utilizzati dall'attore APT29 APT (Minaccia persistente avanzata), noto anche come The Dukes, Cloaked Ursa, CozyBear, Nobelium e UNC2452. APT29 è un gruppo sponsorizzato dallo Stato Russo associato al Servizio di intelligence estero della Federazione Russa (SVR RF). Il gruppo è motivato politicamente e geopoliticamente; si occupa di raccolta di informazioni e spionaggio informatico.

La famiglia di malware Duke comprende un'ampia gamma di programmi dannosi, tra cui backdoor di sistema, caricatori, ladri di dati, interruzioni di processo e altri.

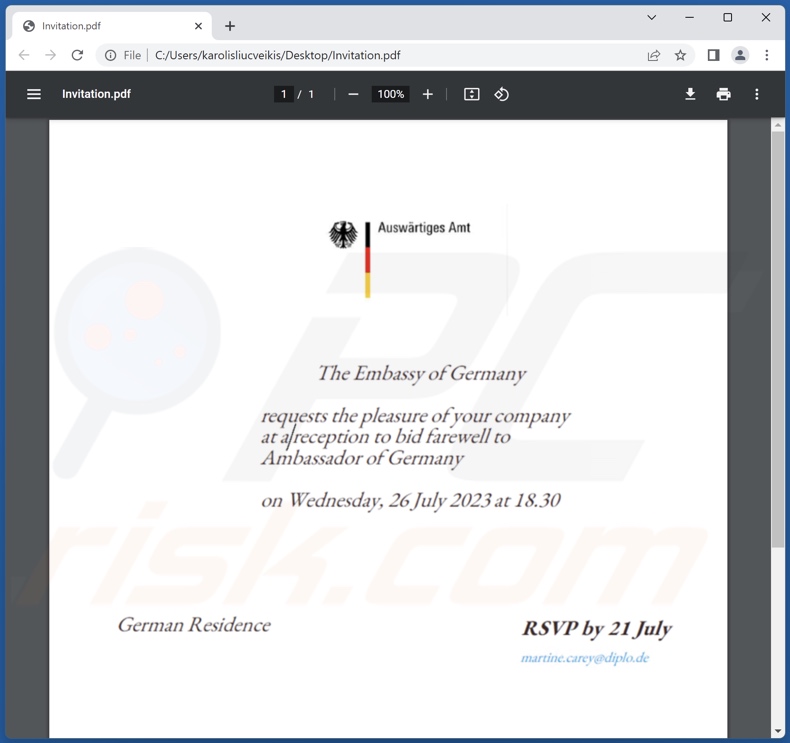

L'ultima campagna spam collegata al gruppo The Dukes si è verificata nel 2023 e ha implementato documenti PDF dannosi camuffati da inviti diplomatici dell'ambasciata Tedesca. Questa campagna email ha preso di mira i ministeri degli Affari esteri dei paesi allineati con la NATO.

Panoramica del set di strumenti malware Duke

L'attore Dukes APT è operativo almeno dal 2008 e nel corso degli anni il gruppo ha implementato un'ampia varietà di strumenti. Di seguito è riportato un elenco cronologico di alcuni dei set di strumenti più noti utilizzati da questo autore di minacce.

PinchDuke: è costituito da diversi caricatori destinati a infiltrarsi in componenti o programmi dannosi aggiuntivi in sistemi compromessi.

Comprende anche un grabber per l'esfiltrazione di file e un ladro di credenziali. Quest'ultimo prende di mira i dati associati a Microsoft Authenticator (passport.net), client di posta elettronica (Mail.ru, Mozilla Thunderbird, Outlook, The Bat!, Yahoo Mail), browser (Internet Explorer, Mozilla Firefox, Netscape Navigator), servizi di messaggistica ( GoogleTalk), ecc.

GeminiDuke: include funzionalità di loader (caricamento) e molteplici meccanismi di garanzia della persistenza. Allo stesso modo vanta funzionalità di stealer (ladro) utilizzate principalmente per la raccolta dei dati di configurazione del dispositivo.

Le informazioni di interesse includono: account utente, driver e software installati, processi in esecuzione, programmi/servizi avviati all'avvio, impostazioni di rete, cartelle/file presenti in posizioni specifiche, programmi eseguiti di recente e cartelle/file aperti, ecc.

CosmicDuke (alias BotgenStudios, NemesisGemina, Tinybaron) – comprende diversi loader, più componenti che garantiscono la persistenza e un modulo per l'escalation dei privilegi.

La maggior parte di questo malware è un ladro di informazioni in grado di: esfiltrare file con estensioni specifiche, esportare certificati crittografici (incluse chiavi private), acquisire schermate, registrare sequenze di tasti (keylogging), estrarre credenziali di accesso (browser, client di posta, messenger) e acquisire il contenuto degli appunti (buffer copia-incolla).

MiniDuke – è un malware con diverse varianti, tra cui un loader, un downloader e una backdoor. Principalmente, MiniDuke viene utilizzato per preparare un sistema per ulteriori infezioni e/o facilitarlo.

CozyDuke (alias Cozer, CozyBear, CozyCar, EuroAPT) – è principalmente una backdoor che apre una "backdoor" per ulteriori infezioni, in particolare i propri moduli. A tal fine, utilizza un contagocce e più moduli per la persistenza.

Altri componenti includono quelli per l'estrazione dei dati di sistema, l'esecuzione dei comandi Cmd.exe di base, l'acquisizione di schermate e il furto delle credenziali di accesso. Tuttavia, CozyDuke può anche infiltrarsi ed eseguire altri file, quindi potrebbe essere utilizzato per (teoricamente) causare praticamente qualsiasi tipo di infezione da malware.

OnionDuke – è un malware modulare con una varietà di potenziali configurazioni. Ha capacità di loader e dropper. Il programma implementa diversi moduli per il furto di informazioni, ad esempio per password e altri dati.

Ha anche un componente per il lancio di attacchi DDoS (Distributed Denial-of-Service). Un altro modulo è progettato per utilizzare account di social network dirottati per lanciare campagne di spam (potenzialmente per diffondere ulteriormente l'infezione).

SeaDuke (alias SeaDaddy, SeaDask) – è una backdoor multipiattaforma (Windows e Linux). È un set di strumenti relativamente semplice con l'obiettivo principale di eseguire file infiltrati, favorendo così l'infezione.

HammerDuke (alias HAMMERTOSS, Netduke) – è una semplice backdoor. Il suo uso noto è stato esclusivamente come backdoor secondario che segue un'infezione CozyDuke.

CloudDuke (aka CloudLook, MiniDionis) – ha due versioni backdoor. Questo malware include anche funzionalità di downloader e loader. In genere, scarica/installa payload da posizioni predeterminate, dal Web o da un account Microsoft OneDrive.

È pertinente menzionare che, a meno che l'attore The Dukes APT non cessi le operazioni, la probabilità di implementazione di un nuovo set di strumenti malware è elevata.

In generale, malware sofisticati possono causare più infezioni del sistema, prestazioni o guasti del sistema ridotti, perdita di dati, gravi problemi di privacy, perdite finanziarie e furto di identità. Tuttavia, il software dannoso sfruttato contro obiettivi altamente sensibili può rappresentare minacce di importanza ancora maggiore.

| Nome | Set di strumenti malware Duke |

| Tipologia di minaccia: | Trojan, backdoor, loader, virus che rubano password, malware bancario, spyware. |

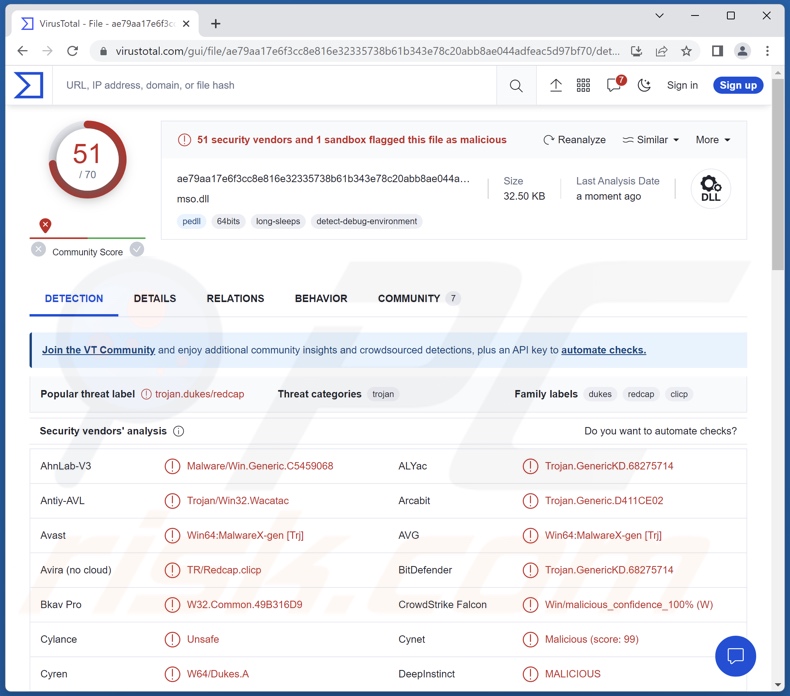

| Nomi rilevati (allegati PDF) | Avast (Altro:Malware-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68283668), ESET-NOD32 (PDF/TrojanDropper.Agent.CJ), Kaspersky (Trojan-Dropper.HTML.Agent.cn), Microsoft ( Trojan:Win32/Leonem), elenco completo dei rilevamenti (VirusTotal) |

| Nomi rilevati (PDF payload) | Avast (Win64:MalwareX-gen [Trj]), Combo Cleaner (Trojan.GenericKD.68275714), ESET-NOD32 (una variante di Win64/Dukes.N), Kaspersky (Trojan.Win64.Agent.qwikue), Microsoft (Trojan :Win32/Casdet!rfn), elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" del software. |

| Danni | Password e informazioni bancarie rubate, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

I malware in generale

Il malware può essere strettamente personalizzato per uno scopo specifico o essere incredibilmente versatile. Sebbene il software dannoso sia più comunemente utilizzato per generare entrate, la sua applicazione può variare. Gli attacchi possono essere motivati dalle relazioni personali e dai rancori degli aggressori o da ragioni e circostanze politiche/geopolitiche.

Tuttavia, indipendentemente dal modo in cui opera il malware, la sua presenza su un sistema mette in pericolo l'integrità del dispositivo e la sicurezza dell'utente. Pertanto, tutte le minacce devono essere eliminate immediatamente dopo il rilevamento.

Abbiamo analizzato migliaia di campioni di malware; JanelaRAT, Agniane stealer, NightClub, Jorik, XWorm RAT, e WikiLoader sono solo alcuni dei nostri articoli più recenti sui programmi dannosi.

Come ha fatto Duke a infiltrarsi nel mio computer?

L'ultima campagna del 2023 intrapresa da APT29 (The Dukes) ha utilizzato email spam in attacchi mirati. Lo spam è stato inviato ai Ministeri degli Affari Esteri di interesse per la Federazione Russa (ovvero organismi allineati alla NATO). Le email contenevano allegati PDF dannosi mascherati da inviti diplomatici da un'ambasciata tedesca.

Una delle operazioni di spam non includeva un payload; il documento intitolato "Day of German Unity" ha inviato una notifica agli aggressori una volta aperto l'allegato di posta elettronica. Ciò suggerisce che potrebbe essere stata un'operazione di ricognizione o un test per rilevare le percentuali di successo dell'esca.

L'altra campagna ha distribuito un PDF con il nome file "Farewell to Ambassador of Germany" contenente una variante del malware Duke. Questo documento conteneva codice JavaScript incorporato, che è stato implementato per fornire un payload a più stadi in un formato HTML.

Se il PDF è stato aperto in Adobe Acrobat (o un lettore simile), l'utente viene interrogato sul codice incorporato e sulla sua esecuzione. Se la vittima lo permetteva, veniva lanciato un documento HTML dannoso intitolato "Invitation_Farewell_DE_EMB".

La catena è quindi passata al recupero di un archivio ZIP contenente un HTA virulento (applicazione HTML). La catena si è spostata attraverso molte altre fasi fino a quando il malware Duke non è stato infiltrato con successo.

Il gruppo Dukes esiste da oltre un decennio e ha utilizzato una varietà di tecniche per diffondere i propri programmi dannosi. Pertanto, i set di strumenti malware descritti in questo articolo possono arrivare in diverse catene di infezione, nonché in vari file e esche.

Questo attore APT è stato collegato a una campagna di spam simile, in cui l'esca era mascherata da inviti diplomatici da un'ambasciata norvegese, e questa operazione ha preso di mira anche entità associate agli affari esteri. Una campagna completamente diversa collegata ad APT29 ha utilizzato i file Torrent per diffondere OnionDuke nel 2013-2015.

Espandere le tecniche di distribuzione del malware più ampiamente utilizzate in generale: il software dannoso viene diffuso principalmente tramite allegati/collegamenti dannosi nella posta indesiderata (ad es. , canali di download non affidabili (ad es. siti gratuiti e di terze parti, reti di condivisione P2P e così via), truffe online, malvertising, strumenti di attivazione software illegali ("crack") e falsi aggiornamenti.

Alcuni programmi dannosi possono persino diffondersi autonomamente attraverso reti locali e dispositivi di archiviazione rimovibili (ad es. Dischi rigidi esterni, unità flash USB, ecc.).

Come evitare l'installazione di malware?

Consigliamo vivamente di trattare con cautela le email in arrivo e altri messaggi. Gli allegati o i collegamenti trovati nella posta sospetta/irrilevante non devono essere aperti, in quanto possono essere infettivi. Si consiglia di utilizzare le versioni di Microsoft Office successive al 2010 poiché dispongono della modalità "Visualizzazione protetta" che impedisce l'esecuzione automatica dei comandi macro.

Un'altra raccomandazione è di fare attenzione durante la navigazione poiché i contenuti online falsi e dannosi di solito appaiono autentici e innocui.

Inoltre, tutti i download devono essere eseguiti da canali ufficiali e verificati. È altrettanto importante attivare e aggiornare i programmi utilizzando funzioni/strumenti forniti da sviluppatori legittimi, in quanto quelli acquisiti da terze parti possono contenere malware.

Dobbiamo sottolineare che avere un antivirus affidabile installato e mantenuto aggiornato è essenziale per la sicurezza del dispositivo e dell'utente. Questo software deve essere utilizzato per eseguire scansioni regolari del sistema e per rimuovere minacce e problemi. Se ritieni che il tuo computer sia già infetto, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Componenti e moduli noti del set di strumenti:

Set di strumenti PinchDuke:

- Data stealer (Ladro di dati)

- Loader (multiplo)

Set di strumenti GeminiDuke:

- Data stealer

- Loader

- Componente che garantisce la persistenza (multiplo)

Set di strumenti CosmicDuke:

- Data stealer

- Loader (multiplo)

-

- Componente che garantisce la persistenza (multiplo)

- Componente di escalation dei privilegi

Set di strumenti MiniDuke:

- Backdoor

- Downloader

- Loader

Set di strumenti CozyDuke:

- Backdoor

- Data stealer (screenshot, password, hash delle password)

- Dropper

- Componente di garanzia della persistenza (multiplo)

Set di strumenti OnionDuke:

- Data stealers (password, ecc.)

- DDoS

- Dropper

- Loader

- Spam sui social network

Set di strumenti SeaDuke:

- Backdoor

Set di strumenti HammerDuke:

- Backdoor

Set di strumenti CloudDuke:

- Backdoor (2 variati)

- Downloader

- Loader

Allegato PDF dannoso che distribuisce la variante del malware Duke:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu rapido:

- Cos'è Duke?

- STEP 1. Rimozione manuale del malware Duke.

- STEP 2. Controlla se il tuo computer è pulito.

Come rimuovere un malware manualmente?

La rimozione manuale del malware è un compito complicato, in genere è meglio lasciare che i programmi antivirus o antimalware lo facciano automaticamente. Per rimuovere questo malware, ti consigliamo di utilizzare Combo Cleaner.

Se desideri rimuovere manualmente il malware, il primo passo è identificare il nome del malware che si sta tentando di rimuovere. Ecco un esempio di un programma sospetto in esecuzione sul computer dell'utente:

Se hai controllato l'elenco dei programmi in esecuzione sul tuo computer, ad esempio utilizzando task manager e identificato un programma che sembra sospetto, devi continuare con questi passaggi:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Download un programma chiamato Autoruns. Questo programma mostra le applicazioni che si avviano in automatico, i percorsi del Registro di sistema e del file system:

Riavvia il tuo computer in modalità provvisoria:

Riavvia il tuo computer in modalità provvisoria:

Windows XP e Windows 7: Avvia il tuo computer in modalità provvisoria. Fare clic su Start, fare clic su Arresta, fare clic su Riavvia, fare clic su OK. Durante la procedura di avvio del computer, premere più volte il tasto F8 sulla tastiera finché non viene visualizzato il menu Opzione avanzata di Windows, quindi selezionare Modalità provvisoria con rete dall'elenco.

Video che mostra come avviare Windows 7 in "Modalità provvisoria con rete":

Windows 8:

Avvia Windows 8 è in modalità provvisoria con rete: vai alla schermata iniziale di Windows 8, digita Avanzate, nei risultati della ricerca seleziona Impostazioni. Fare clic su Opzioni di avvio avanzate, nella finestra "Impostazioni generali del PC" aperta, selezionare Avvio avanzato.

Fare clic sul pulsante "Riavvia ora". Il computer si riavvierà ora nel "menu Opzioni di avvio avanzate". Fare clic sul pulsante "Risoluzione dei problemi", quindi fare clic sul pulsante "Opzioni avanzate". Nella schermata delle opzioni avanzate, fai clic su "Impostazioni di avvio".

Fare clic sul pulsante "Riavvia". Il tuo PC si riavvierà nella schermata Impostazioni di avvio. Premi F5 per avviare in modalità provvisoria con rete.

Video che mostra come avviare Windows 8 in "modalità provvisoria con rete":

Windows 10: Fare clic sul logo di Windows e selezionare l'icona di alimentazione. Nel menu aperto cliccare "Riavvia il sistema" tenendo premuto il tasto "Shift" sulla tastiera. Nella finestra "scegliere un'opzione", fare clic sul "Risoluzione dei problemi", successivamente selezionare "Opzioni avanzate".

Nel menu delle opzioni avanzate selezionare "Impostazioni di avvio" e fare clic sul pulsante "Riavvia". Nella finestra successiva è necessario fare clic sul pulsante "F5" sulla tastiera. Ciò riavvia il sistema operativo in modalità provvisoria con rete.

Video che mostra come avviare Windows 10 in "Modalità provvisoria con rete":

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Estrai l'archivio scaricato ed esegui il file Autoruns.exe.

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Nell'applicazione Autoruns fai clic su "Opzioni" nella parte superiore e deseleziona le opzioni "Nascondi posizioni vuote" e "Nascondi voci di Windows". Dopo questa procedura, fare clic sull'icona "Aggiorna".

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Controlla l'elenco fornito dall'applicazione Autoruns e individuare il file malware che si desidera eliminare.

Dovresti scrivere per intero percorso e nome. Nota che alcuni malware nascondono i loro nomi di processo sotto nomi di processo legittimi di Windows. In questa fase è molto importante evitare di rimuovere i file di sistema.

Dopo aver individuato il programma sospetto che si desidera rimuovere, fare clic con il tasto destro del mouse sul suo nome e scegliere "Elimina"

Dopo aver rimosso il malware tramite l'applicazione Autoruns (questo garantisce che il malware non verrà eseguito automaticamente all'avvio successivo del sistema), dovresti cercare ogni file appartenente al malware sul tuo computer. Assicurati di abilitare i file e le cartelle nascoste prima di procedere. Se trovi dei file del malware assicurati di rimuoverli.

Riavvia il computer in modalità normale. Seguendo questi passaggi dovresti essere in grado di rimuovere eventuali malware dal tuo computer. Nota che la rimozione manuale delle minacce richiede competenze informatiche avanzate, si consiglia di lasciare la rimozione del malware a programmi antivirus e antimalware.

Questi passaggi potrebbero non funzionare con infezioni malware avanzate. Come sempre è meglio evitare di essere infettati che cercare di rimuovere il malware in seguito. Per proteggere il computer, assicurati di installare gli aggiornamenti del sistema operativo più recenti e utilizzare un software antivirus.

Per essere sicuro che il tuo computer sia privo di infezioni da malware, ti consigliamo di scannerizzarlo con Combo Cleaner.

Domande Frequenti (FAQ)

Il mio computer è stato infettato dal malware Duke, devo formattare il mio dispositivo di archiviazione per eliminarlo?

In genere, la rimozione del malware non richiede la formattazione.

Quali sono i maggiori problemi che il malware Duke può causare?

Le minacce poste da un'infezione dipendono dalle capacità del malware e dal modus operandi dei criminali informatici. La famiglia di malware Duke è composta da set di strumenti progettati per vari scopi, che vanno dal download/installazione di contenuti dannosi aggiuntivi all'estrazione di dati.

In genere, le infezioni ad alto rischio comportano le seguenti minacce: infezioni multiple del sistema, prestazioni o guasti del sistema ridotti, perdita di dati, gravi problemi di privacy, perdite finanziarie significative e furto di identità. I set di strumenti Duke sono utilizzati dal gruppo APT29, che è sostenuto dallo stato russo. Gli attacchi motivati da ragioni politiche/geopolitiche possono costituire minacce ancora maggiori.

Qual è lo scopo del malware Duke?

Come accennato nella risposta precedente, i programmi dannosi Duke vengono utilizzati da un gruppo sponsorizzato dallo stato russo che ha collegamenti con il Servizio di intelligence estero della Federazione Russa (SVR RF). Pertanto, questi set di strumenti malware vengono utilizzati in attacchi incentrati sulla raccolta di informazioni e spionaggio informatico con un significativo elemento politico/geopolitico.

In generale, il malware viene utilizzato principalmente a scopo di lucro; altri motivi includono il divertimento dei criminali informatici, le vendette personali, l'interruzione dei processi (ad es. siti Web, servizi, aziende, ecc.) e l'attivismo.

In che modo il malware Duke si è infiltrato nel mio computer?

I set di strumenti del malware Duke sono stati diffusi utilizzando varie tecniche. L'ultima campagna del 2023 ha comportato e-mail di spam contenenti PDF dannosi camuffati da inviti diplomatici da un'ambasciata tedesca. Questa campagna ha preso di mira i ministeri degli affari esteri allineati con la NATO.

Tuttavia, sono probabili altre esche e metodi di distribuzione. Le tecniche più comunemente utilizzate includono: posta indesiderata, truffe online, malvertising, canali di download dubbi (ad es. siti di hosting di file gratuiti e gratuiti, reti di condivisione P2P, ecc.), strumenti di attivazione di software illegali ("crack") e falsi aggiornamenti . Inoltre, alcuni programmi dannosi possono autoproliferarsi tramite reti locali e dispositivi di archiviazione rimovibili.

Combo Cleaner mi proteggerà dai malware?

Sì, Combo Cleaner è in grado di rilevare ed eliminare le infezioni da malware conosciute. Si noti che poiché i programmi dannosi di fascia alta tendono a nascondersi in profondità all'interno dei sistemi, eseguire una scansione completa del sistema è fondamentale.

▼ Mostra Discussione