Come riconoscere il malware come DMCA Copyright Infringement Notification?

![]() Scitto da Tomas Meskauskas il (aggiornato)

Scitto da Tomas Meskauskas il (aggiornato)

Cos'è l'email virus DMCA Copyright Infringement Notification?

È una campagna di spam utilizzata per diffondere IcedID. I criminali informatici che l'hanno creata tentano di indurre i destinatari a credere di aver ricevuto un'email in merito a una violazione del Digital Millennium Copyright Act (DMCA). Il loro obiettivo è indurre i destinatari a eseguire un file dannoso scaricato tramite l'URL googleapis fornito.

DMCA Copyright Infringement Notification virus email in dettaglio

I criminali informatici dietro questa e-mail tentano di ingannare i destinatari che il loro sito Web o un sito Web ospitato dalla loro azienda sta violando il copyright. Affermano che alcune immagini protette da copyright di proprietà di un'altra società sono archiviate su un sito Web senza autorizzazione. I criminali informatici mirano a indurre i destinatari a controllare quelle immagini sulla pagina fornita.

Quel sito Web abusa dei servizi di Google per distribuire malware. Viene utilizzato per distribuire un file ISO dannoso contenente un file di collegamento denominato "Stolen_Images_Evidence". Questo collegamento è progettato per eseguire file nascosti che infettano i computer con IcedID.

Cos'è IcedID?

IcedID è un Trojan ad alto rischio che monitora l'attività di navigazione, ruba informazioni personali e manipola il sistema infetto. Può scaricare ed eseguire file, caricare file desktop, scrivere chiavi di registro, raccogliere credenziali archiviate in determinate applicazioni ed eseguire altre azioni. Ulteriori informazioni su questo malware sono disponibili qui.

| Nome | DMCA Copyright Infringement Notification spam |

| Tipo di minaccia | Trojan, virus per il furto di password, malware bancario, spyware. |

| Promozione falsa | L'email contiene informazioni sulla violazione del copyright DMCA |

| File costruito per distribuire il malware | File ISO dannoso |

| Nomi rilevati (Stolen_Images_Evidence.iso) | Combo Cleaner (Gen:Variant.Mikey.132951), ESET-NOD32 (rilevamenti multipli), Kaspersky (HEUR:Trojan.Win64.Crypt.gen), Symantec (Trojan.Gen.2), Elenco completo dei rilevamenti (VirusTotal) |

| Sintomi | I trojan sono progettati per infiltrarsi di nascosto nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| App installata | IcedID |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" del software. |

| Danni | Password rubate e informazioni bancarie, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Campagne di spam in generale

Di solito, le e-mail utilizzate per distribuire malware sono camuffate da lettere relative a documenti importanti o altre questioni. I criminali informatici dietro di loro fingono di essere aziende legittime o altre entità. Altri esempi di campagne di spam sono "Outer Banks Email Virus", "TurboTax Email Virus", e "Cosco Shipping Bank Email Virus".

In che modo il mio computer è stato infettato da IcedID?

Questa particolare email contiene un URL googleapis. Apre un sito Web che richiede il permesso di scaricare un file ISO dannoso contenente un collegamento e un paio di file DLL e JavaScript nascosti. Se aperto, quel collegamento esegue entrambi i file nascosti e infetta un computer con IcedID.

Anche le e-mail utilizzate per fornire malware possono contenere allegati dannosi. Ad esempio, documenti MS Office o PDF dannosi, file di archivio, file JavaScript, file eseguibili.

Come evitare l'installazione di malware?

Usa le pagine ufficiali e i link diretti per scaricare file, programmi. Evita di usare altre fonti. Non aprire file o collegamenti nelle e-mail inviate da indirizzi sospetti e sconosciuti. Soprattutto quando tali e-mail sono completamente irrilevanti. Aggiorna e attiva correttamente i programmi installati. Deve essere ottenuto utilizzando strumenti, funzioni fornite dai loro sviluppatori ufficiali.

Se hai già aperto un file distribuito tramite e-mail di notifica di violazione del copyright DMCA, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Aspetto dell'email di notifica di violazione del copyright DMCA (GIF):

Testo in questa email:

Subject: Form submission from: - Contact Us

Your website or a website that your company hosts is infringing on a copyright-protected images owned by our company (xero Inc.).

Check out this report with the URLs to our images you used at cafelaura.psu.edu and our previous publications to find the evidence of our copyrights.

Download it right now and check this out for yourself:

-

I believe you've deliberately infringed our rights under 17 USC Sec. 101 et seq. and can be liable for statutory damage as high as $140,000 as set forth in Sec. 504 (c)(2) of the Digital Millennium Copyright Act (”DMCA”) therein.

This message is official notification. I seek the removal of the infringing materials referenced above. Take note as a service provider, the DMCA requires you to eliminate and/or disable access to the infringing content upon receipt of this particular notification letter. In case you do not cease the use of the previously mentioned infringing materials a law suit will likely be initiated against you.

I have a strong belief that utilization of the copyrighted materials referenced above as presumably violating is not approved by the legal copyright owner, its agent, as well as legislation.

I declare, under penalty of perjury, that the information in this letter is accurate and hereby affirm that I am authorized to act on behalf of the proprietor of an exclusive and legal right that is presumably violated.

Rilevamenti per il file ISO dannoso utilizzato per distribuire malware:

Un altro esempio di un'email proveniente dalla campagna di spam "DMCA Copyright Infringement Notification":

Testo presentato all'interno:

Hello,

Your website or a website that your company hosts is violating the copyright-protected images owned by our company (- Inc.).

Check out this doc with the hyperlinks to our images you utilized at - and our previous publication to obtain the evidence of our copyrights.

Download it right now and check this out for yourself:

-

I think you've willfully infringed our legal rights under 17 USC Sec. 101 et seq. and can be liable for statutory damages as high as $110,000 as set-forth in Section 504 (c) (2) of the Digital Millennium Copyright Act ("DMCA") therein.

This letter is official notice. I demand the elimination of the infringing materials described above. Please take note as a company, the Digital Millennium COpyright Act demands you to eliminate and/or disable access to the infringing content upon receipt of this notice. In case you don't cease the utilization of the previously mentioned infringing materials a court action can be started against you.

I have a strong self-belief that utilization of the copyrighted materials described above as presumably infringing is not approved by the legal copyright owner, its legal agent, as well as law.

I declare, under consequence of perjury, that the information in this notification is accurate and hereby affirm that I am authorized to act on behalf of the proprietor of an exclusive and legal right that is presumably violated.

Best regards,

Daniel Ledesma

Legal Officer

-, Inc.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è DMCA Copyright Infringement Notification spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

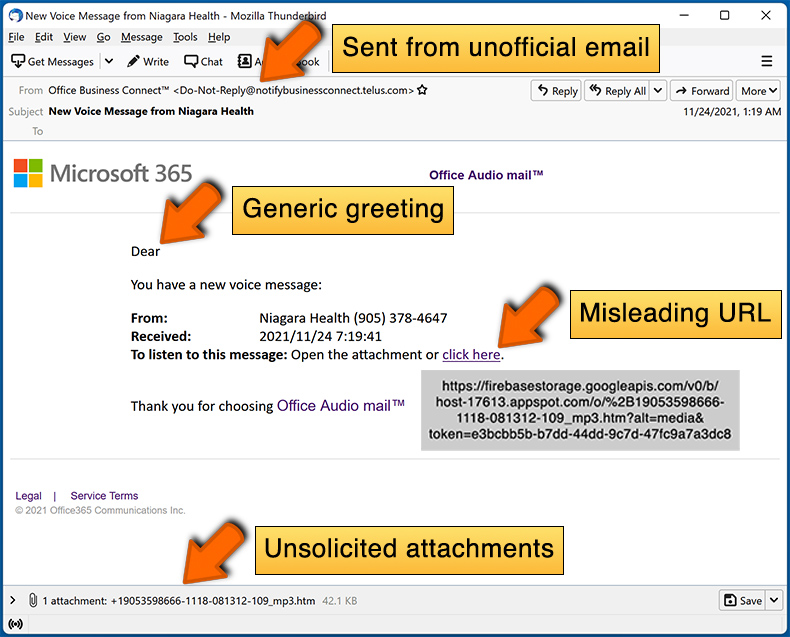

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

I criminali informatici dietro tali email di solito non prendono di mira nessuno in particolare. Inviano la stessa email a tutti gli indirizzi nel loro database.

Ho aperto un file scaricato tramite il sito Web fornito, il mio computer è infetto?

No, l'apertura di quel file ISO non è sufficiente per l'esecuzione di IcedID. Questo malware infetta i computer dopo aver aperto un collegamento nel file ISO.

Ho letto l'email ma non ho aperto il sito Web, il mio computer è infetto?

No, l'apertura di un'e-mail da sola è completamente innocua. Fare clic sui collegamenti all'interno dell'e-mail o aprire gli allegati è ciò che porta alle infezioni del computer.

Combo Cleaner rimuoverà le infezioni malware che erano presenti negli allegati delle email?

Sì, Combo Cleaner è in grado di rilevare ed eliminare quasi tutti i malware conosciuti. È importante eseguire la scansione del sistema operativo utilizzando una scansione completa. In caso contrario, il software antivirus potrebbe non rilevare il malware nascosto in profondità nel sistema.

▼ Mostra Discussione