Evita la truffa via email "We Have Hacked Your Website"

![]() Scitto da Tomas Meskauskas il (aggiornato)

Scitto da Tomas Meskauskas il (aggiornato)

Cos'è l'email "We Have Hacked Your Website"?

"We Have Hacked Your Website" ("Abbiamo hackerato il tuo sito Web") è un'email truffa in cui si afferma che il sito Web dell'azienda del destinatario è stato violato. I truffatori affermano di aver ottenuto i database e di farli trapelare, a meno che non venga pagata una certa somma entro il termine stabilito.

Questo messaggio è una truffa e le informazioni fornite sono false. Pertanto, si consiglia di ignorare semplicemente l'email "We Have Hacked Your Website".

Maggiori informazioni su questa truffa via email

L'email afferma che il sito Web dell'azienda del destinatario è stato presumibilmente violato e che i database sono stati esfiltrati su un server offshore. Il messaggio indica agli utenti di inoltrare questa email a qualcuno che ha l'autorità per prendere decisioni importanti all'interno dell'azienda.

A meno che le richieste elencate non vengano soddisfatte, l'e-mail afferma che la reputazione dell'azienda sarà danneggiata irreparabilmente. Entro cinque giorni deve essere pagato un riscatto per l'equivalente di $ 1500 (USD) nella criptovaluta Bitcoin, altrimenti le informazioni verranno presumibilmente vendute al miglior offerente.

Inoltre, se i dati contengono e-mail salvate di clienti/associati, verranno informati della perdita. Il sito sarà anche de-indicizzato. Vale a dire, gli indici verranno rimossi dai motori di ricerca e quindi non verranno visualizzati in nessuna query. Il messaggio afferma che il riscatto non è negoziabile e che i destinatari non dovrebbero nemmeno provare a rispondere, poiché non riceveranno risposta.

Per riassumere, l'email "We Have Hacked Your Website" è una truffa e nessuna delle minacce che presenta può essere effettivamente eseguita dai truffatori. Queste persone non hanno compromesso alcun sito Web associato ai destinatari o rubato informazioni vulnerabili. Pertanto, non fidarti di questo messaggio o soddisfare le sue richieste.

| Nome | We Have Hacked Your Website Email Scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode. |

| Falsi proclami | Il sito Web aziendale del destinatario delle richieste di posta elettronica è stato violato e i suoi database sono stati estratti. |

| Ammontare del riscatto | Equivalente a $ 1500 nella criptovaluta Bitcoin. |

| Indirizzo del portafoglio di criptovaluta dei criminali | 1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj, 3GGQxApV9d6U6CVPeXPSCMYraJdCnmz5u1, 36nmXWJ2JBTUib5UeGeds5yDT5WYm6n6Cs |

| Sintomi | Acquisti online non autorizzati, password account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita di denaro, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Email di questo tipo in generale

Le e-mail ingannevoli/truffe vengono inviate a migliaia durante operazioni su larga scala: queste sono chiamate "campagne spam". "Infect Your Family With CoronaVirus", "Microsoft Email Scam", "I infected your computer with my private trojan" e "RedCross Email Scam" sono alcuni esempi di tali campagne.

I messaggi sono solitamente presentati come "importanti", "urgenti", "prioritari", "ufficiali" e simili. Le e-mail possono anche essere camuffate da e-mail di organizzazioni, istituzioni, aziende, fornitori di servizi legittimi, ecc. Questi messaggi utilizzano l'ingegneria sociale e tattiche spaventose per indurre i destinatari a eseguire determinate azioni.

Ad esempio, effettuare transazioni monetarie (ad es. pagamento di riscatti, commissioni e fatture false, ecc.), rivelare informazioni personali (ad es. nomi, indirizzi, numeri di telefono, e-mail, dettagli del conto bancario e/o della carta di credito, ecc.), aprire file infetti e così via.

Indipendentemente dalle affermazioni, richieste e minacce che queste e-mail fanno, il loro scopo è identico: generare entrate per i truffatori/criminali informatici dietro di loro.

In che modo le campagne di spam infettano i computer?

I sistemi vengono infettati da file pericolosi inviati durante le campagne di spam. Questi file sono allegati o collegati all'interno di e-mail ingannevoli/truffe. I file dannosi possono essere in vari formati come documenti Microsoft Office o PDF, file di archivio (RAR, ZIP, ecc.) ed eseguibili (.exe, .run, ecc.), JavaScript, ecc.

Quando vengono eseguiti, eseguiti o aperti in altro modo, inizia il processo di infezione. Cioè, una volta aperti, iniziano a scaricare/installare malware. Ad esempio, i documenti di Microsoft Office avviano questi processi eseguendo comandi macro dannosi.

Una volta aperti, i documenti di MS Office chiedono agli utenti di abilitare i comandi macro (ad esempio, per abilitare la modifica) - farlo per i documenti infetti porta a un'infezione.

Come evitare l'installazione di malware

Si consiglia vivamente di non aprire e-mail sospette o irrilevanti, in particolare quelle ricevute da mittenti sospetti/sconosciuti. Eventuali allegati o collegamenti trovati in messaggi dubbi non devono essere aperti, poiché ciò può causare un'infezione del sistema ad alto rischio. Inoltre, è importante utilizzare le versioni di Microsoft Office rilasciate dopo il 2010.

Le versioni più recenti hanno la modalità "Vista protetta", che impedisce l'attivazione di processi di infezione all'apertura di un documento dannoso.

Oltre alle campagne di spam, il malware viene distribuito anche utilizzando canali di download non attendibili (siti Web di hosting di file non ufficiali e gratuiti, reti di condivisione peer-to-peer e altri downloader di terze parti), strumenti di attivazione illegale ("crack") e falsi aggiornamenti.

Pertanto, utilizza solo fonti di download verificate e attiva e aggiorna i prodotti con strumenti/funzioni forniti da sviluppatori legittimi. Per garantire la sicurezza del dispositivo e dell'utente, è fondamentale disporre di un software antivirus/antispyware affidabile installato e mantenuto aggiornato.

Inoltre, questi programmi dovrebbero essere utilizzati per eseguire scansioni regolari del sistema e per rimuovere le minacce rilevate. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nel messaggio email "We Have Hacked Your Website" :

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site's reputation for a small fee. The current fee is $1500 in bitcoins (BTC).

Please send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1JToMSCtc4nW3fNDUL4xV9QYqmyKJEYMdj

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this e-mail or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you to start with localbitcoins.com, paxful.com or do a google search.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

Un'altra variante di questa truffa:

Testo in questa truffa:

PLEASE FORWARD THIS EMAIL TO SOMEONE IN YOUR COMPANY WHO IS ALLOWED TO MAKE IMPORTANT DECISIONS!

We have hacked your website - and extracted your databases.

How did this happen?

Our team has found a vulnerability within your site that we were able to exploit. After finding the vulnerability we were able to get your database credentials and extract your entire database and move the information to an offshore server.

What does this mean?

We will systematically go through a series of steps of totally damaging your reputation. First your database will be leaked or sold to the highest bidder which they will use with whatever their intentions are. Next if there are e-mails found they will be e-mailed that their information has been sold or leaked and your site - was at fault thusly damaging your reputation and having angry customers/associates with whatever angry customers/associates do. Lastly any links that you have indexed in the search engines will be de-indexed based off of blackhat techniques that we used in the past to de-index our targets.

How do I stop this?

We are willing to refrain from destroying your site’s reputation for a small fee. The current fee is $2000 USD in bitcoins (BTC).

Send the bitcoin to the following Bitcoin address (Copy and paste as it is case sensitive):

1Bs6CYDuHy1UGLr5ccz2UxRNcPGpeAa7tz

Once you have paid we will automatically get informed that it was your payment. Please note that you have to make payment within 5 days after receiving this notice or the database leak, e-mails dispatched, and de-index of your site WILL start!

How do I get Bitcoins?

You can easily buy bitcoins via several websites or even offline from a Bitcoin-ATM. We suggest you hxxps://cex.io/ for buying bitcoins.

What if I don’t pay?

If you decide not to pay, we will start the attack at the indicated date and uphold it until you do, there’s no counter measure to this, you will only end up wasting more money trying to find a solution. We will completely destroy your reputation amongst google and your customers.

This is not a hoax, do not reply to this email, don’t try to reason or negotiate, we will not read any replies. Once you have paid we will stop what we were doing and you will never hear from us again!

Please note that Bitcoin is anonymous and no one will find out that you have complied.

Un'altro esempio della truffa "We Have Hacked Your Website":

Testo presentato:

Subject: Your site - HACKED ...

Hi.

We are a group of highly qualified ethical hackers who scan tens of thousands of sites every day for critical vulnerabilities and patch them for a small fee of $ 1500 per site.

On your site - we have discovered 50 critical vulnerabilities, each of which can give attackers full access to your site, databases and the server as a whole.

Pay $ 1500 to this Bitcoin wallet bc1qw8uwvpx3jnz8jlyj5j6zff9z5ztlsggvyq5pfj

And after payment within 3 hours we will fix all the vulnerabilities on your site and you can sleep peacefully without worrying about the safety of your site and server.

If we are hired by well-known corporations, then we charge from $ 50000 for our services, so you are lucky that we offer you the same service for $ 1500.

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è We Have Hacked Your Website spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

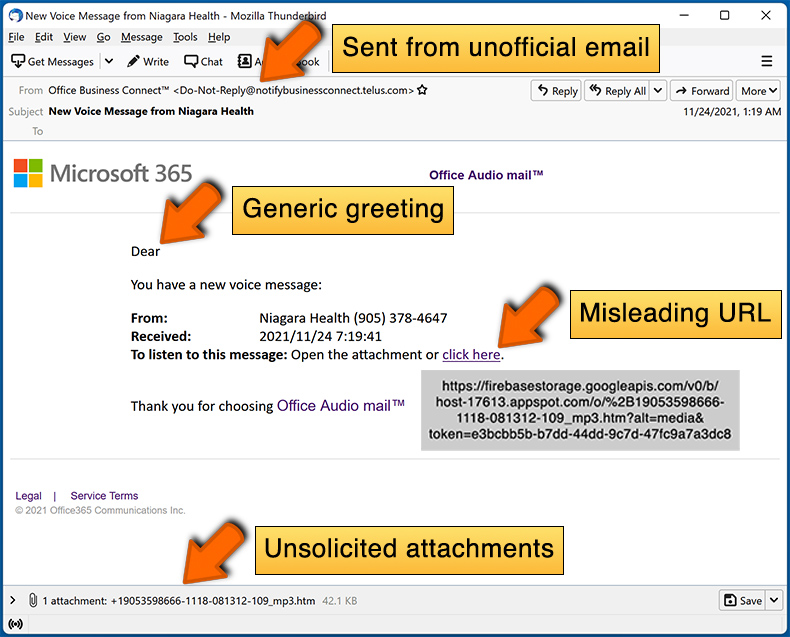

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Questa lettera non è indirizzata a te personalmente. È molto probabile che i truffatori lo abbiano inviato a tutti gli indirizzi e-mail che hanno nel loro database.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, il tuo computer non è violato (o infetto). I truffatori sperano che qualcuno creda che i loro computer siano stati violati e (o) le informazioni personali siano state rubate e invii loro denaro.

Ho inviato criptovaluta all'indirizzo presentato in tale e-mail, posso riavere i miei soldi?

Sfortunatamente, le transazioni crittografiche sono irreversibili. Pertanto, non è possibile recuperare i fondi persi.

Ho ricevuto un'email contenente un allegato dannoso, il mio computer è infetto?

Se non hai aperto quell'allegato, il tuo computer è al sicuro. I destinatari non possono infettare i computer senza aprire file o collegamenti presentati nelle e-mail.

Combo Cleaner rimuoverà le infezioni malware che erano presenti nell'allegato e-mail?

Sì, Combo Cleaner è in grado di rilevare e rimuovere quasi tutte le infezioni malware conosciute. Il malware di fascia alta di solito si nasconde in profondità nel sistema operativo. Per questo motivo, è necessario eseguire una scansione completa del sistema per eliminare tale malware.

▼ Mostra Discussione