Come individuare truffe come le email di phishing Beneficiary/Inheritance

![]() Scitto da Tomas Meskauskas il (aggiornato)

Scitto da Tomas Meskauskas il (aggiornato)

Cos'è l'email truffa Beneficiary/Inheritance?

In genere, i truffatori dietro le truffe via email come questa tentano di indurre i destinatari a credere di essere beneficiari di un testamento, di una polizza di assicurazione sulla vita, ecc. I truffatori chiedono ai destinatari di contattarli e fornire varie informazioni. Ad un certo punto, ai destinatari viene chiesto di pagare una commissione di elaborazione o una commissione di trasferimento.

Tieni presente che i truffatori sfruttano i nomi di organizzazioni e aziende esistenti, spesso note, per far sembrare legittime le loro email.

Maggiori informazioni sulle email truffa Beneficiary/Inheritance

Esistono almeno due varianti di questa truffa via email. Uno è mascherato da un messaggio di rilascio di fondi in cui si afferma che il destinatario è un beneficiario di 3.800.000.000 di dollari.

Un altro è camuffato da messaggio riguardante un testamento (testamento) di una persona morta di COVID-19 e affermando che il destinatario, che presumibilmente ha un cognome identico, è nominato beneficiario di 21.300.000.000 dollari.

Nella maggior parte dei casi, quando i destinatari contattano o rispondono a truffatori dietro queste e-mail, viene loro chiesto di fornire informazioni personali e sensibili come i dettagli della carta di credito o di trasferire fondi (come commissione di elaborazione, addebito di trasferimento, ecc.).

Vale a dire, i truffatori tentano di estorcere denaro o informazioni sensibili, che possono essere utilizzate per scopi dannosi (ad esempio, per effettuare acquisti e transazioni fraudolente e rubare identità).

| Nome | Beneficiary/Inheritance Email Scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode. |

| Falsi proclami | Il destinatario è idoneo a ricevere distribuzioni da un testamento o da una polizza di assicurazione sulla vita. |

| Travestimento | Un'email dalla Dubai Islamic bank. |

| Sintomi | Acquisti online non autorizzati, password account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita di denaro, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di truffe simili

"United Nations Online Lotto Email Scam", "USAA Email Scam", e "You Received A Transfer In The Amount Email Scam" sono esempi di altre truffe via e-mail. Tieni presente che i criminali informatici possono utilizzare le email per estorcere denaro e informazioni sensibili e distribuire malware (come Agent Tesla, Urnsif, TrickBot, Adwind, ecc.).

In che modo le campagne di spam infettano i computer?

Le infezioni da ransomware e altri malware vengono comunemente diffuse attraverso campagne di spam, fonti di download di file/software non attendibili, strumenti di aggiornamento software falsi (di terze parti), trojan e strumenti di attivazione software non ufficiali. Utilizzando spam, i criminali inviano e-mail a cui è allegato un file dannoso o includono un collegamento a un sito Web progettato per scaricare un file dannoso.

Il loro obiettivo principale è indurre i destinatari a eseguire il file, che poi infetta il computer con malware. I criminali informatici di solito allegano un documento di Microsoft Office, un file di archivio (ZIP, RAR), un documento PDF, un file eseguibile (.exe) o un file JavaScript e aspettano che i destinatari lo aprano.

Tieni presente che i documenti MS Office dannosi possono installare malware solo quando gli utenti abilitano la modifica/il contenuto (comandi macro). Se i documenti vengono aperti con versioni di MS Office precedenti al 2010, tuttavia, i documenti installano automaticamente software dannoso, poiché queste versioni precedenti non includono la modalità "Visualizzazione protetta".

Esempi di fonti di download di file e software non attendibili sono reti peer-to-peer (client torrent), siti Web di hosting di file gratuiti, siti di download di software gratuiti e pagine Web non ufficiali. Questi vengono utilizzati per distribuire file dannosi mascherandoli come legittimi e regolari.

Quando gli utenti scaricano e aprono (eseguono) i file, tuttavia, installano inavvertitamente malware. Gli strumenti di aggiornamento software falsi causano danni installando malware anziché aggiornamenti/correzioni per il software installato o sfruttando bug/difetti di software obsoleto.

I trojan sono programmi dannosi che possono causare infezioni a catena installando altri software di questo tipo. Tieni presente che il malware può essere distribuito in questo modo solo se i trojan sono già installati sui computer.

Gli strumenti di attivazione non ufficiale ("cracking") sono programmi illegali che presumibilmente attivano software con licenza gratuitamente e aggirano l'attivazione, tuttavia, spesso installano invece altri programmi dannosi.

Come evitare l'installazione di malware

Si consiglia di ricercare tutto il software prima del download/installazione. Utilizza solo canali di download ufficiali e verificati. I siti Web di hosting di file non ufficiali e gratuiti, le reti di condivisione peer-to-peer (BitTorrent, Gnutella, eMule) e altri downloader di terze parti offrono comunemente contenuti dannosi e raggruppati e pertanto non sono affidabili e dovrebbero essere evitati.

Durante il download/l'installazione, leggere i termini, studiare tutte le opzioni possibili, utilizzare le impostazioni "Personalizzate/Avanzate" e disattivare app, strumenti, funzionalità e così via aggiuntivi. Le pubblicità intrusive in genere sembrano legittime, tuttavia possono reindirizzare a siti dubbi e dannosi (ad esempio giochi d'azzardo, pornografia, incontri per adulti e molti altri).

Se incontri annunci o reindirizzamenti di questo tipo, controlla il sistema e rimuovi immediatamente tutte le applicazioni sospette e le estensioni/plug-in del browser. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presente nell'email truffa Beneficiary/Inheritance:

Subject: DEAR BENEFICIARY

Dubai Islamic Bank

P.O.Box 1080, Dubai

United Arab EmiratesDear Beneficiary

We wish to congratulate and inform you that after thorough review of your Inheritance/Contract funds transfer release documents in conjunction with the World Bank and the International Monetary Fund assessment report, your payment file was forwarded to us for immediate transfer of a part-payment of US$3,800,000.00(Three Million Eight Hundred Thousand United States Dollars) to your designated bank account from their offshore account with us.

The audit reports given to us, shows that you have been going through hard times to see to the release of your funds, which has been delayed by some dubious officials.

We therefore advice that you stop further communication with any correspondence outside this office.

Kindly reconfirm your details to enable us credit your account through online or by telegraphic transfer and send copies of the funds transfer release documents to you and your bankers for confirmation.

Should you follow our directives, your funds will be credited and reflect in your bank account within five (5) bank working days.

For further details and assistance on this Remittance Notification, kindly provide us with the below details:

FULL NAME AND AGE:

TELEPHONE AND MOBILE NUMBERS:

FULL CONTACT ADDRESSNagaraj Ramakrishnan

Chief Credit Officer,

Dubai Islamic Bank/EIB

Dubai, United Arab Emirates.

Screenshot della variante a tema Coronavirus:

Testo in questa variante:

Subject: Dear beneficiary

Dear Friend,

I am pleased to write you this letter for the following reasons:- One

of my clients who died as a result of COVID-19 VIRUS in January, in His Will, left

for someone who bears your surname his entire Cash deposit valued Twenty

One Million Three Hundred Thousand Dollars (US$21,300,000.00). The

truth is that, l do not know if you are the beneficiary or not. l have

tried severally to locate the name on the will without success since l

have contacted you,

Can you please get back to me urgently if you are capable of investing

this fund for any profitable business in your Country, get back to me

for further explanation if you are interested. Please reply to the email below.

Regards

Barr. Tyrone Reid

Private Email: tyronereid@protonmail.com

Un'altra variante dell'email truffa "Beneficiary/Inheritance":

Testo presentato all'interno:

Subject: URGENT REPLY IS NEEDED FROM YOU

Attn: Beneficiary:

Congratulations!! Your payment has been approved and endorsed, with the instruction and approvals are given from the Authorities Due to the incessant scam activities going around the globe, the Authorities has instructed our Financial Institution to use high Performance in Banking System to set up a Personal Online Banking Account.

The sum of US$15,500,000.00 was deposited in our bank, The Management has resolved to open Personal On-line Banking Account for you with our bank and then give you the on-line access which will enable you to check and make electronics wire transfer out to any part of the world of your choice.

Kindly send the below information to enable us to set the account open for you.

Full Name:..................

Full Address:.........................

Direct Cellphone Number:..........

PASSPORT AND ID CARDS:.................

YOUR OCCUPATION.........

POSITION.........

DATE OF BIRTH..............Looking forward to your next letter

Regards

Thanks for banking with us,

Mr.Charles Goodman.

A/C Online Payment Officer,

US Capital Bank Branch North Carolina,

United States of America

Ancora un'altra variante dell'email di spam a tema Beneficiary/Inheritance:

Testo presentato all'interno:

Subject: Memo !

Attn: Beneficiary,

With due regards to your overdue contract/inheritance funds as

recovered and under the custody of the United Nations fund recovery

committee, thus, considering the overdue duration of your inability

to receive the funds.we write to you in respect of the amount which we have successfully

passed a payment mandate to the paying bank and they are ready to wire

Your payment of (Ten Million Five Hundred Thousand United States

Dollars) USD$10.5M into your receiving bank account.However, we advise you to forward your full names, Cell phone

number/WhatsApp number,Company name, position and address, banking

information and Copy of your int’l passport OR DRIVERS LICENSE to us.As soon as we receive all the requested information from you, we will

proceed with the transfer into your account.Yours faithfully,

Mr Edward Guckin

UN Debt Reconciliation.

Email:m.guckin@aol.com

Email:guckinedward62@gmail.com

Tel:+1 5137177979

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è Beneficiary/Inheritance spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

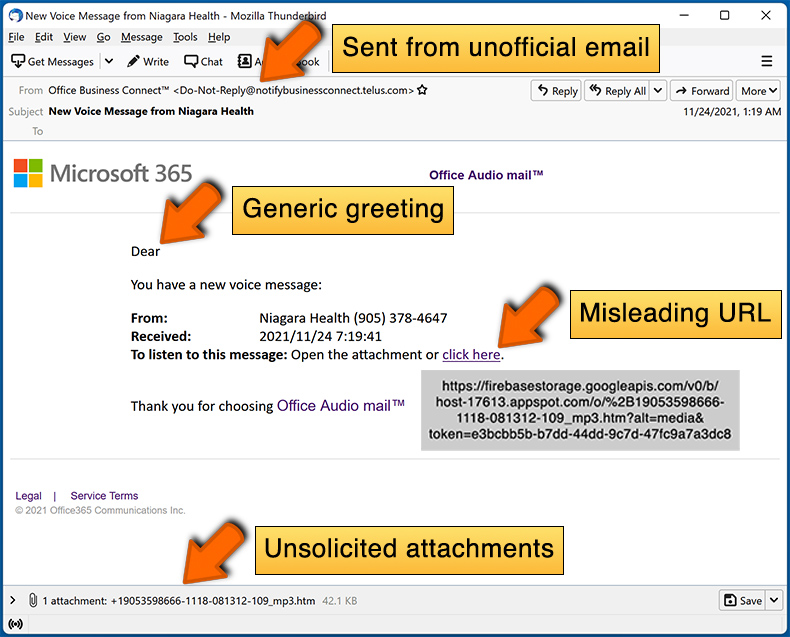

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Molto probabilmente, i truffatori hanno inviato questa email a molti indirizzi (tutti i destinatari hanno ricevuto la stessa lettera). La maggior parte dei truffatori utilizza indirizzi e-mail trapelati a seguito di violazioni dei dati.

Ho fornito le mie informazioni personali quando sono stato ingannato da questa email, cosa devo fare?

Se hai fornito informazioni sensibili come credenziali di accesso (nomi utente, ID, password, ecc.), modifica le tue password il prima possibile. Nel caso in cui tu abbia fornito i dettagli della tua auto di credito, i dati della carta d'identità o altri dettagli, contatta le autorità competenti.

Ho scaricato e aperto un file dannoso allegato a un'email, il mio computer è infetto?

Dipende dal tipo di file. Ad esempio, i file eseguibili infettano i computer subito dopo averli aperti. I documenti PDF e MS Office non iniettano malware a meno che non vengano eseguiti passaggi aggiuntivi.

Ho inviato criptovaluta a truffatori, posso riavere i miei soldi?

Le transazioni crittografiche sono praticamente irrintracciabili. Pertanto, è molto improbabile che tu possa recuperare i tuoi fondi.

Ho letto l'email ma non ho aperto l'allegato, il mio computer è infetto?

Se leggi solo l'email, il tuo computer è al sicuro.

Combo Cleaner rimuoverà le infezioni malware che erano presenti nell'allegato email?

Sì, Combo Cleaner rimuoverà il malware dal sistema operativo. È in grado di rilevare quasi tutti i malware conosciuti. Tieni presente che il malware di fascia alta di solito si nasconde in profondità nel sistema. In questi casi, è necessario eseguire una scansione completa del sistema per eliminare il malware.

▼ Mostra Discussione