Non fidarti delle e-mail di sextortion che affermano che i tuoi dispositivi sono stati violati tramite router di rete

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Cos'è l'email "I broke into your computer system using the Wireless network router"?

Dopo aver ispezionato l'email "I broke into your computer system using the Wireless network router", abbiamo stabilito che si tratta di spam che funziona come una truffa di sextortion.

Va sottolineato che tutte le affermazioni avanzate con la presente lettera (es. possesso di una registrazione esplicita con il destinatario, infezione del sistema, esfiltrazione di dati, ecc.) - sono tutte false. Pertanto, queste email non rappresentano una vera minaccia per i destinatari.

Panoramica dell'email truffa "I broke into your computer system using the Wireless network router"

L'email truffa afferma che il sistema del destinatario è stato violato "utilizzando il router di rete wireless" un paio di mesi fa. Presumibilmente, l'"hacker" ha esfiltrato i dati da tutti i dispositivi del destinatario. Inoltre, è stata effettuata una registrazione mentre visitavano siti Web per adulti.

A meno che 1400 USD in criptovaluta Bitcoin non vengano pagati entro tre giorni, il video sessualmente esplicito (che non esiste) verrà inviato ai contatti del destinatario (es. email, social network, messenger, ecc.). Inoltre, i dati rubati verranno divulgati online.

Il mittente dichiara di non essere rintracciabile; quindi, al destinatario viene detto di non contattare le forze dell'ordine o di eseguire altre azioni come la modifica delle password, poiché ciò non equivale a nulla.

Come accennato nell'introduzione, tutte le informazioni fornite da questa email sono false. Pertanto, i dispositivi non sono stati né infiltrati né infettati dal mittente, i loro dati non sono stati rubati e non esistono registrazioni compromettenti. L'e-mail "Sono entrato nel tuo sistema informatico utilizzando il router di rete wireless" deve essere semplicemente ignorata, poiché le sue minacce sono vuote.

| Nome | I broke into your computer system using the Wireless network router email di sextortion |

| Tipo di minaccia | Sextortion, truffa, ingegneria sociale, frode |

| Falsi proclami | I dispositivi del destinatario sono stati infettati e utilizzati per registrare video espliciti (con protagonista il destinatario) e dati sensibili rubati. |

| Ammontare del riscatto | 1400 USD in criptovaluta Bitcoin |

| Indirizzo del portafoglio di criptovaluta dei criminali | bc1qhnc03qcjh8u98ydkanwz3h39s9cqunje96jlw3 (Bitcoin) |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita monetaria |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di email truffa di sextortion

Abbiamo analizzato decine di email simili a "I broke into your computer system using the Wireless network router"; "E-mail To You From An Account Of Yours", "Your system has been hacked with a Trojan virus", "I have been watching you" - sono solo un paio di esempi.

La posta indesiderata è comunemente usata per varie truffe (ad esempio, sextortion, phishing, ecc.) e persino la diffusione di malware. Queste lettere possono fare diverse affermazioni e utilizzare i nomi/loghi di entità legittime per guadagnare e successivamente abusare della fiducia degli utenti.

In che modo le campagne spam infettano i computer?

Le email spam vengono spesso utilizzate per distribuire malware. Possono avere file infetti allegati o contenere collegamenti che conducono a siti Web dannosi progettati per scaricare/installare di nascosto malware o indurre gli utenti a farlo. I file virulenti possono essere archivi (ZIP, RAR, ecc.), eseguibili (.exe, .run, ecc.), documenti Microsoft Office e PDF, JavaScript e così via.

Una volta aperto tale file, viene attivato il processo di infezione. È interessante notare che alcuni formati di documenti potrebbero richiedere un'ulteriore interazione dell'utente per iniziare a scaricare/installare malware. Ad esempio, i documenti di Microsoft Office causano infezioni tramite l'esecuzione di comandi macro malevoli.

Come evitare l'installazione di malware?

Si consiglia vivamente di prestare attenzione alla posta in arrivo. Gli allegati e i collegamenti presenti nelle e-mail e nei messaggi sospetti non devono essere aperti, poiché possono contenere malware. Inoltre, è importante utilizzare le versioni di Microsoft Office rilasciate dopo il 2010 poiché dispongono della modalità "Vista protetta", che impedisce l'esecuzione automatica dei comandi macro.

Tuttavia, il malware non si diffonde solo tramite posta spam. Pertanto, consigliamo anche di scaricare solo da fonti ufficiali/verificate e di attivare/aggiornare il software con strumenti forniti da sviluppatori legittimi (gli strumenti di attivazione illegale "crack" e falsi aggiornamenti possono causare infezioni del sistema).

Dobbiamo sottolineare l'importanza di avere un antivirus affidabile installato e mantenuto aggiornato. I programmi di sicurezza devono essere utilizzati per eseguire scansioni regolari del sistema e per rimuovere minacce e problemi. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presente nell'email "I broke into your computer system using the Wireless network router":

Hello.

The following is your last warning. I broke into your computer system using the Wireless network router you were connected to.

A few months ago, I entered the devices that you utilized to get on the web.

All of the data from your own electronics and devices has been immediately replicated to my computers.

I get access to all your mobile device messengers, social networks, e-mails, chat history, and list of contacts.

My malware constantly updates its signatures (driver based), therefore it remains unnoticeable to anti-virus software. I guess right now you fully grasp, exactly why I stayed unnoticed right until todayWhilst collecting data in regards to you, I found you're a big fan of mature web pages & even more. You actually like to stop by adult sites and watch dirty videos whilst having an orgasm. I have actually made a cam capturing videos of you jerking off. The editing of the video you're seeing at the same time and your self pleasure. Your own happy face is clearly seeable. I don't think this type of information would-be really good for your reputation. I can send this footage out to everyone who know your identity.

I additionally have no trouble with making all your private info open to public through the web. I think you know exactly what I'm talking about.

It may be a huge disaster for you.

I am able to wreck your life for a long time. I suspect that you definitely don't want this to occur.

Let's fix it in such a manner: you transfer me 1400 $ (usd) using btc equivalent at the moment of financial transaction), and i'll right away remove all your data from my servers.

After that, we will ignore one another.

My btc payment address for transaction: bc1qhnc03qcjh8u98ydkanwz3h39s9cqunje96jlw3

Should you not realize how to transfer finances and exactly what Bitcoin is. Simply type in the google search engine "purchase Bitcoin". I present you with 3 days to send me the funds. The time started monitoring automatically once you opened the message. I'll see a notification once this e-mail is open. Don't try and search for aid, as the wallet address cannot be traced, email the note came from and can't be traced also & created automatically, hence there's no point in messaging me. Do not try to make contact with the law enforcement and other protection solutions, and if so, your own info will be revealed. Switching security passwords in social networks, email, and gadgets isn't going to help you, since all the information has already been saved to my servers. Good luck and try to not do something foolish. Give some thought to your forthcoming future.

L'email "I broke into your computer system using the Wireless network router"(GIF):

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è I broke into your computer system using the Wireless network router email di sextortion?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

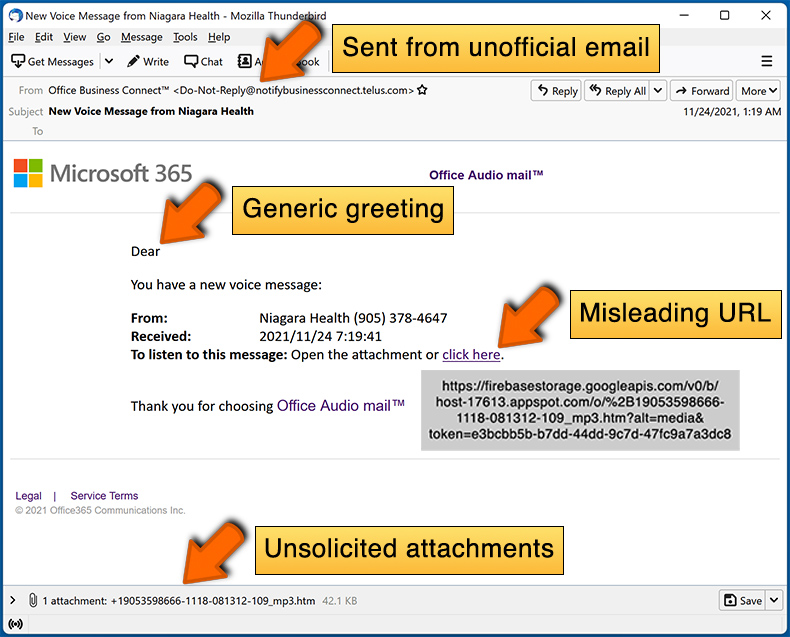

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Fequenti (FAQ)

Perché ho ricevuto questa email?

Le email spam non sono personali. I criminali informatici li distribuiscono in operazioni su larga scala; quindi, migliaia di utenti ricevono lettere identiche.

Il mio computer è stato effettivamente violato e il mittente ha qualche informazione?

No, tutte le affermazioni fatte dall'email "I broke into your computer system using the Wireless network router" sono false. Pertanto, i tuoi dispositivi non sono stati infettati o comunque compromessi e non esistono registrazioni di te o di altri dati personali in possesso dei truffatori. Questa email non rappresenta una minaccia e deve essere semplicemente ignorata.

In che modo i criminali informatici hanno ottenuto la password della mia email?

La tua email potrebbe essere stata compromessa a causa di una truffa di phishing (ad es. un'email falsa che ti chiedeva di accedere nuovamente e risolvere un problema, un modulo di registrazione/invio di bufala che doveva essere compilato per un servizio o un premio, ecc.). Lo scenario meno probabile è che la tua email sia stata esposta a causa di una violazione dei dati di un servizio/piattaforma che utilizzi.

Ho inviato criptovaluta all'indirizzo presentato in questa email, posso riavere i miei soldi?

No, dal momento che le transazioni in criptovaluta sono praticamente non rintracciabili, sono irreversibili.

Ho fornito le mie informazioni personali quando sono stato ingannato da un'email di spam, cosa devo fare?

Se hai divulgato le credenziali dell'account, modifica le password di tutti gli account potenzialmente compromessi e informa il loro supporto ufficiale senza indugio. Se le informazioni fornite erano di natura personale diversa (ad es. dati della carta d'identità, numeri di carta di credito, ecc.) - contattare immediatamente le autorità competenti.

Ho letto un'email spam ma non ho aperto l'allegato, il mio computer è infetto?

No, la semplice apertura di un'email spam non attiverà alcun processo di infezione del sistema. Vengono avviati all'avvio quando gli allegati o i collegamenti presenti in queste e-mail vengono aperti/cliccati.

Ho scaricato e aperto un file allegato a un'email spam, il mio computer è infetto?

Il fatto che il tuo sistema sia stato infettato può dipendere dal formato del file. Se era un eseguibile, molto probabilmente sì, il tuo dispositivo era infetto. Tuttavia, potresti aver evitato di avviare processi di download/installazione di malware se si trattava di un documento (.doc, .xls, .pdf, ecc.). Questi file potrebbero richiedere una maggiore interazione (ad es. comandi macro) per iniziare i processi di infezione.

Combo Cleaner rimuoverà le infezioni malware presenti negli allegati delle email?

Sì, Combo Cleaner è in grado di rilevare ed eliminare quasi tutte le infezioni malware conosciute. Va detto che i programmi dannosi di fascia alta tendono a nascondersi in profondità all'interno dei sistemi, quindi eseguire una scansione completa del sistema è fondamentale.

▼ Mostra Discussione