Come individuare email phishing come Email policy & privacy violation

![]() Scitto da Tomas Meskauskas il

Scitto da Tomas Meskauskas il

Che tipo di truffa è "Email policy & privacy violation"?

Il nostro team ha esaminato questa email e ha appreso che i truffatori la usano per rubare informazioni sensibili. È mascherata da una lettera di Microsoft. Contiene anche un collegamento ipertestuale progettato per aprire un sito Web di phishing che richiede un indirizzo email e una password.

La truffa "Email policy & privacy violation" in dettaglio

L'email è mascherata da lettera relativa alla sospensione dell'account Microsoft a causa di violazione della privacy. Afferma che l'account è stato utilizzato per inviare e-mail indesiderate e sarà sospeso entro 48 ore. I truffatori tentano di indurre i destinatari ad aprire il collegamento ipertestuale "Controlla attività dell'account" fornito che porta a un sito Web ingannevole.

Dopo aver analizzato il sito Web di phishing, abbiamo scoperto che il suo design dipende dall'indirizzo e-mail del destinatario. Ad esempio, se il destinatario utilizza Bing come servizio di posta elettronica fornito, il collegamento ipertestuale nell'e-mail apre una pagina progettata per assomigliare alla pagina di accesso legittima di bing.com. In ogni caso, quel link apre sempre una pagina che chiede di fornire un indirizzo e-mail e una password.

| Nome | Email policy & privacy violation Email Scam |

| Tipo di minaccia | Phishing, truffa, ingegneria sociale, frode |

| Falsi proclami | L'account e-mail è stato utilizzato per inviare e-mail non richieste |

| Travestimento | Lettera del provider di servizi di posta elettronica |

| Sintomi | Acquisti online non autorizzati, password account online modificate, furto di identità, accesso illegale al computer. |

| Metodi distributivi | Email ingannevoli, annunci pop-up online non autorizzati, tecniche di avvelenamento da motori di ricerca, domini con errori di ortografia. |

| Danni | Perdita di informazioni private sensibili, perdita di denaro, furto di identità. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Email di phishing in generale

Di norma, le email di phishing sono camuffate da lettere di società legittime o altre entità. Sono utilizzati per indurre i destinatari a fornire informazioni sensibili. La maggior parte dei truffatori tenta di ottenere credenziali di accesso, dettagli della carta di credito e altre informazioni.

Altri esempi di email simili sono "Your Password Expires Today Email Scam", "DHL Shipment Details Email Scam", "Signed In To From A New Windows Device Email Scam". Le email possono essere utilizzate non solo per estrarre informazioni sensibili, ma anche per distribuire malware.

In che modo le campagne di spam infettano i computer?

Le e-mail utilizzate per inviare malware contengono un collegamento o un allegato a un sito Web dannoso. I computer vengono infettati tramite e-mail dopo l'esecuzione di un file dannoso. I file più comunemente usati per distribuire malware sono MS Office, PDF e altri documenti, eseguibili, archivi come ZIP, RAR, file JavaScript. Tuttavia, non tutti i file infettano i computer subito dopo l'apertura.

Come evitare l'installazione di malware?

Esamina le email sospette prima di aprire collegamenti o file in esse presentati. Di solito, le e-mail utilizzate per inviare malware sono irrilevanti per i destinatari e inviate da indirizzi sconosciuti. Scarica software e file da fonti legittime come pagine e piattaforme ufficiali. Evita di aprire download da pagine ombreggiate, downloader di terze parti, reti P2P, ecc.

Aggiorna e attiva il sistema operativo e i programmi installati su di esso utilizzando gli strumenti forniti dagli sviluppatori ufficiali. Se hai già aperto allegati dannosi, ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presente nell'email "Email policy & privacy violation":

Subject: Account suspension Due To Privacy Violation

Email policy & privacy violation

-

Your Account was used to send unsolicited emails, which violates our user policy.

Your account will be suspended within the next 48hrs. If this wasn't you, check your account activities now.

Check Account Activities

You received this email to let you know about important changes to your Account and services.

© Webmail LLC. Legal Notices / Tranparency policy

Sito ingannevole aperto tramite il link presentato nell'email:

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è Email policy & privacy violation phishing email?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

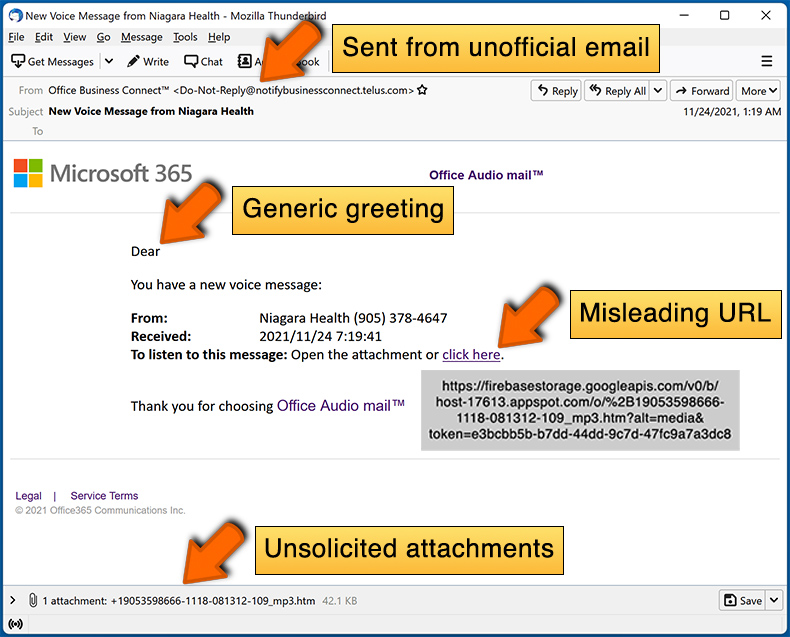

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

I truffatori inviano la stessa email a tutti gli indirizzi nel loro database. In altre parole, le email di phishing non sono personali.

Ho fornito le mie informazioni personali quando sono stato ingannato da questa email, cosa devo fare?

Modifica tutte le password e assicurati di non utilizzare la stessa password per più account.

Le email possono essere utilizzate per inviare malware?

Sì. Tuttavia, i computer vengono infettati dopo l'esecuzione di un file dannoso (l'apertura di email è innocua). In genere, le e-mail utilizzate per distribuire malware contengono collegamenti o allegati dannosi.

Combo Cleaner rimuoverà le infezioni malware che erano presenti nell'allegato dell'email?

Sì, Combo Cleaner può rilevare e rimuovere malware. Quando un computer viene infettato da malware di fascia alta che si nasconde in profondità nel sistema, deve essere scansionato utilizzando una scansione completa. In caso contrario, il software antivirus potrebbe non rilevare quel tipo di malware.

▼ Mostra Discussione