Come identificare la posta spam dannosa come le email "Purchase Order"

![]() Scitto da Tomas Meskauskas il (aggiornato)

Scitto da Tomas Meskauskas il (aggiornato)

Cos'è "Purchase Order Email Virus"?

"Purchase Order Email Virus" è un'altra campagna email spam che condivide somiglianze con Client Requirements Email Virus, Order Confirmation Email Virus, e molti altri. Come al solito, questa campagna viene utilizzata per diffondere malware (in particolare, Pony trojan).

Gli sviluppatori inviano migliaia di email che contengono messaggi ingannevoli che incoraggiano gli utenti ad aprire un allegato dannoso. Una volta aperto, il file infetta immediatamente il sistema.

Panoramica di "Purchase Order Email Virus"

La campagna via email "Purchase Order Email Virus" contiene un messaggio che incoraggia gli utenti a leggere una panoramica (nel file allegato) di un acquisto. Questa è una truffa: il documento aperto scarica e installa il trojan Pony sul sistema. L'email può sembrare ufficiale, ma si tratta di un tentativo di dare l'impressione di legittimità.

I criminali informatici spesso si nascondono dietro nomi di aziende o agenzie governative legittime per aumentare il numero di infezioni. È molto più probabile che gli utenti aprano file ricevuti da nomi familiari. Pony è un malware per la raccolta di informazioni ad alto rischio.

Questo virus è in grado di ottenere accessi/password salvate in oltre un centinaio di applicazioni, inclusi browser Web, client FTP, VPN e così via. I criminali informatici potrebbero accedere agli account personali delle vittime nei social network, nelle banche, ecc.

Queste persone mirano a generare più entrate possibili ed è molto probabile che utilizzino in modo improprio account dirottati per raggiungere i loro obiettivi (acquisti online, trasferimento di denaro, ecc.). La presenza di un trojan di rilevamento delle informazioni come Pony può portare a perdite finanziarie e persino al furto di identità.

Se hai già aperto gli allegati della campagna "Purchase Order Email Virus", elimina immediatamente tutte le applicazioni sospette e i plug-in del browser.

| Nome | Purchase Order spam |

| Tipo di minaccia | Trojan, virus che ruba password, malware bancario, spyware. |

| Sintomi | I trojan sono progettati per infiltrarsi furtivamente nel computer della vittima e rimanere in silenzio, quindi nessun sintomo particolare è chiaramente visibile su una macchina infetta. |

| Metodi distributivi | Allegati email infetti, pubblicità online dannose, ingegneria sociale, "crack" di software. |

| Danni | Furto di informazioni bancarie, password, furto di identità, computer della vittima aggiunto a una botnet. |

| Rimozione dei malware (Windows) | Per eliminare possibili infezioni malware, scansiona il tuo computer con un software antivirus legittimo. I nostri ricercatori di sicurezza consigliano di utilizzare Combo Cleaner. |

Esempi di malware diffusi tramite Spam

Pony condivide molte somiglianze con Adwind, FormBook, TrickBot, LokiBot, Emotet, e dozzine di altri virus di tipo trojan. La maggior parte viene distribuita utilizzando campagne e-mail di spam e raccoglie informazioni sensibili. In alcuni casi, tuttavia, questi trojan (ad esempio, Hancitor), proliferano altri virus, causando così infezioni a catena.

In ogni caso, tutti rappresentano una minaccia significativa per la tua privacy e sicurezza del computer, e quindi rimuoverli è estremamente importante.

In che modo "Purchase Order Email Virus" ha infettato il mio computer?

Questa campagna via email diffonde un file (.ace) presentandolo come un file che dettaglia le informazioni sull'acquisto. In effetti, i file compressi sono dannosi: la loro esecuzione provoca l'infiltrazione del trojan Pony. Fortunatamente, questo malware prende di mira solo il sistema operativo Microsoft Windows e gli utenti di altre piattaforme (ad es. Linux, MacOS e così via) sono al sicuro.

Come evitare l'installazione di malware?

Per prevenire questa situazione, sii molto cauto durante la navigazione in Internet. Analizza attentamente ogni allegato e-mail ricevuto. I file irrilevanti e quelli ricevuti da indirizzi e-mail sospetti/irriconoscibili non devono mai essere aperti.

Inoltre, disporre di una suite antivirus/antispyware affidabile installata e in esecuzione, poiché è probabile che questi strumenti rilevino ed eliminino i file dannosi prima che eseguano qualsiasi azione. La mancanza di conoscenza e il comportamento negligente sono i motivi principali delle infezioni del computer.

La chiave per la sicurezza è la cautela. Se hai già aperto un allegato "Purchase Order Email Virus", ti consigliamo di eseguire una scansione con Combo Cleaner per eliminare automaticamente il malware infiltrato.

Testo presentato nell'email "Purchase Order Email Virus":

Subject: Purchase order

REQUEST FOR INFORMATION IN ADVANCE OF PURCHASE ORDER

Dear sir/madam,

Attached to this letter is an overview to those terms and services witch we anticipate from your form, providing you term and conditions are favourable, and your price competitive, since the is only informed guess as to our needs, its should not be considered as anything more than a rough idea of our requirements.

Please provide to use, in writing, with a price list, along with your term and condition of sale, applicable discounts, shipping dates and additional sales and corporate policies. Should the information you provide be acceptable and competitive, you can look forward to within seven working days.

Thanks you for cooperation, we have also enclosed our procurement specifications and conditions for review.

Sincerely,

Harold stewad.

Assistant2-Procurement Dept

Festing OU. INC

Address: Festing, OU, Hiiu 5, 92416 Kardla, Hiiumaa, ESTONIA

Il processo di pony trojan in Task Manager di Windows:

Un'altra variante della campagna di spam via email "purchase order". In questo caso, le email spam vengono utilizzate per scopi di phishing: le e-mail contengono collegamenti a siti Web dannosi/inaffidabili con l'intenzione di estrarre varie informazioni preziose o indurre i destinatari a scaricare file:

Testo presentato all'interno di questa email:

Subject: PO0000110 - Purchase Order

Hi

My name is Whitney, and we want to place an urgent order.

Please see attached our order sheet in PDF. Kindly check and give us your best price ASAP

Waiting your earliest response

Thanks and best regards

Whitney

Head, Marketing Unit

Houston General Trading L.L.CSharjah Expo Business Centre, 1st FLoor

Al Taawun, Sharjah

PO Box 26676

__

1=Attachment ~ 253.kb

View Online | Download

__

Ancora un altro esempio di email spam a tema Purchase Order che promuove un eseguibile dannoso (NanoCore RAT):

Testo presentato all'interno:

Subject: PURCHASE ORDER

Good day.

We are in urgent need of attached listed products, kindly refer to attached purchase order and acknowledge in return.

Kindly advise delivery date, please send your PI immediately for advance payment.

Thank you.

Best Regards,Choo Siew Fern

Purchase ExecutiveAl kabous group Limited

Al-Qaser Street. Al-Kbous Building

No. (1) Beside The Cultural House,

Sana'a - Rep. of Yemen

Tel: +967 1 270800

Fax: +967 1 275014

Email: commercial@alkbousgroup.com

trading@alkbousgroup.com

Ancora un altro esempio di email spam a tema Purchase Order che promuove un malware (njRAT):

Testo presentato:

Subject: Purchase Order SACOM_413128

Hello,

Good day,

With reference to above subject kindly find the attached Purchase Order SACOM_413128

Please confirm.

Could you please update me the best possible ship date ?

Best regards,

Truong Cong Anh

Purchase / Pricing Specialist

JOINT STOCK TRADE AND VALUATION COMPANY - SACOMVALUE

REPRESENTATIVE office in Hanoi: Floor 4, 80 Chua Lang,

dong da District, ha noi CITY. Ha Noi

Tel: (024) 32298404

Email: purchase01@sacomvalue.com.vn

Tax code: 0311748870

Ancora un altro esempio di email spam a tema Purchase Order utilizzata per promuovere un malware (in questo caso, FormBook):

Testo presentato:

Subject: RE: REQUEST INVOICE

Dear supplier

Your invoice didn’t match our PO. Please check attached before we process payment.

Thanks.

Best regards,

Account Clerk | Finance Department

Rimozione automatica istantanea dei malware:

La rimozione manuale delle minacce potrebbe essere un processo lungo e complicato che richiede competenze informatiche avanzate. Combo Cleaner è uno strumento professionale per la rimozione automatica del malware consigliato per eliminare il malware. Scaricalo cliccando il pulsante qui sotto:

▼ SCARICA Combo Cleaner

Lo scanner gratuito controlla se il computer è infetto. Per utilizzare tutte le funzionalità, è necessario acquistare una licenza per Combo Cleaner. Hai a disposizione 7 giorni di prova gratuita. Combo Cleaner è di proprietà ed è gestito da Rcs Lt, società madre di PCRisk. Per saperne di più. Scaricando qualsiasi software elencato in questo sito, accetti le nostre Condizioni di Privacy e le Condizioni di utilizzo.

Menu:

- Cos'è Purchase Order spam?

- Tipologie di email dannose.

- Come individuare un'email dannosa?

- Cosa fare se si è vittima di una truffa via email?

Tipologie di email dannose:

![]() Phishing Email

Phishing Email

Più comunemente, i criminali informatici utilizzano email ingannevoli per indurre gli utenti di Internet a divulgare le proprie informazioni private sensibili, ad esempio le informazioni di accesso a vari servizi online, account email o informazioni bancarie online.

Tali attacchi sono chiamati phishing. In un attacco di phishing, i criminali informatici di solito inviano un messaggio e-mail con il logo di un servizio popolare (ad esempio Microsoft, DHL, Amazon, Netflix), creano urgenza (indirizzo di spedizione errato, password scaduta, ecc.) e inseriscono un collegamento che sperano le loro potenziali vittime cliccheranno.

Dopo aver fatto clic sul collegamento presentato in tale messaggio di posta elettronica, le vittime vengono reindirizzate a un sito Web falso che sembra identico o estremamente simile a quello originale. Alle vittime viene quindi chiesto di inserire la password, i dettagli della carta di credito o altre informazioni rubate dai criminali informatici.

![]() Email con Allegati Pericolosi

Email con Allegati Pericolosi

Un altro popolare vettore di attacco è la posta indesiderata con allegati dannosi che infettano i computer degli utenti con malware. Gli allegati dannosi di solito contengono trojan in grado di rubare password, informazioni bancarie e altre informazioni sensibili.

In tali attacchi, l'obiettivo principale dei criminali informatici è indurre le loro potenziali vittime ad aprire un allegato di posta elettronica infetto. Per raggiungere questo obiettivo, i messaggi di posta elettronica di solito parlano di fatture, fax o messaggi vocali ricevuti di recente.

Se una potenziale vittima cade nell'esca e apre l'allegato, i suoi computer vengono infettati e i criminali informatici possono raccogliere molte informazioni sensibili.

Sebbene sia un metodo più complicato per rubare informazioni personali (filtri antispam e programmi antivirus di solito rilevano tali tentativi), in caso di successo, i criminali informatici possono ottenere una gamma molto più ampia di dati e possono raccogliere informazioni per un lungo periodo di tempo.

![]() Sextortion Email

Sextortion Email

Questo è un particolare tipo di phishing. In questo caso, gli utenti ricevono un'email in cui si afferma che un criminale informatico potrebbe accedere alla webcam della potenziale vittima e ha una registrazione video della propria masturbazione.

Per eliminare il video, alle vittime viene chiesto di pagare un riscatto (di solito utilizzando Bitcoin o un'altra criptovaluta). Tuttavia, tutte queste affermazioni sono false: gli utenti che ricevono tali email dovrebbero ignorarle ed eliminarle.

Come individuare un'email dannosa?

I criminali informatici cercano sempre di più di rendere credibili ed affidabili le loro email; ecco alcune cose a cui dovresti porre attenzione quando cerchi di individuare un'email di phishing:

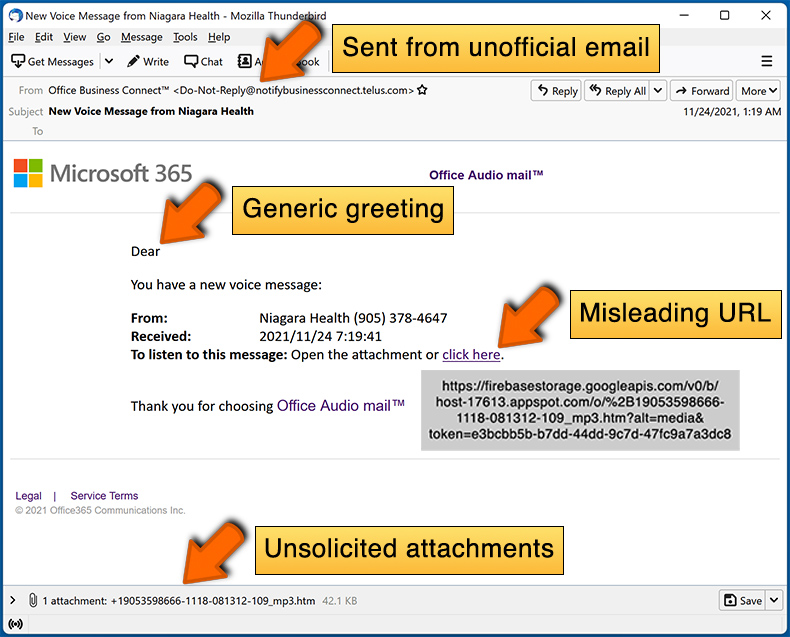

- Controlla l'indirizzo email del mittente ("da"): passa il mouse sull'indirizzo "da" e controlla se è legittimo. Ad esempio, se hai ricevuto un'email da Microsoft, assicurati di controllare se l'indirizzo email è @microsoft.com e non qualcosa di sospetto come @m1crosoft.com, @microsfot.com, @account-security-noreply.com, ecc.

- Controlla i saluti generici: se il messaggio di saluto nell'email è "Gentile utente", "Gentile @tuoemail.com", "Gentile cliente stimato", ciò dovrebbe destare sospetti. Più comunemente, le aziende ti chiamano per nome. La mancanza di queste informazioni potrebbe segnalare un tentativo di phishing.

- Controlla i collegamenti nell'email: passa il mouse sul collegamento presentato nell'email, se il collegamento che appare sembra sospetto, non fare clic su di esso. Ad esempio, se hai ricevuto un'email da Microsoft e il link nell'email mostra che andrà a firebasestorage.googleapis.com/v0... non dovresti fidarti. È meglio non fare clic su alcun collegamento nelle email, ma visitare il sito Web dell'azienda che ti ha inviato l'email.

- Non fidarti ciecamente degli allegati delle email: più comunemente, le aziende legittime ti chiederanno di accedere al loro sito Web e di visualizzare eventuali documenti sul sito; se hai ricevuto un'email con un allegato, è una buona idea scansionarla con un'applicazione antivirus. Gli allegati email infetti sono un vettore di attacco comune utilizzato dai criminali informatici.

Per ridurre al minimo il rischio di aprire email di phishing e di email dannose, ti consigliamo di utilizzare Combo Cleaner.

Esempi di email spam:

Cosa fare se si è vittima di una truffa via email?

- Se hai fatto clic su un collegamento in un'email di phishing e hai inserito la password, assicurati di modificare la password il prima possibile. Di solito, i criminali informatici raccolgono credenziali rubate e poi le vendono ad altri gruppi che le utilizzano per scopi dannosi. Se cambi la tua password in modo tempestivo, c'è la possibilità che i criminali non abbiano abbastanza tempo per fare danni.

- Se hai inserito i dati della tua carta di credito, contatta la tua banca il prima possibile e spiega la situazione. Ci sono buone probabilità che tu debba cancellare la tua carta di credito compromessa e ottenerne una nuova.

- Se noti segni di furto di identità, contatta immediatamente la Federal Trade Commission. Questa istituzione raccoglierà informazioni sulla tua situazione e creerà un piano di recupero personale.

- Se hai aperto un allegato dannoso, probabilmente il tuo computer è infetto, dovresti scansionarlo con un'applicazione antivirus affidabile. A questo scopo, consigliamo di utilizzare Combo Cleaner.

- Aiuta altri utenti di Internet - segnala le email di phishing ad: Anti-Phishing Working Group, FBI’s Internet Crime Complaint Center, National Fraud Information Center e U.S. Department of Justice.

Domande Frequenti (FAQ)

Perché ho ricevuto questa email?

Le email spam non sono personali. I criminali informatici ne inviano migliaia, sperando che almeno alcuni dei destinatari cadano nella loro truffa. Pertanto, molti utenti ricevono lettere identiche.

Ho letto questa email spam ma non ho aperto l'allegato, il mio computer è infetto?

No, la semplice lettura di un'email spam non attiverà alcun processo di download/installazione di malware. Le catene di infezione vengono avviate quando gli allegati o i collegamenti in tali lettere vengono aperti/cliccati.

Ho scaricato e aperto un file allegato a questa email spam, il mio computer è infetto?

Se si è verificata un'infezione, dipende dal formato del file. Se era un eseguibile (.exe, .run, ecc.) - molto probabilmente sì - il tuo sistema era infetto. Tuttavia, se si trattava di un documento (.doc, .xls, .pdf, ecc.), avresti potuto evitare l'infiltrazione di malware. In alcuni casi, i formati dei documenti richiedono un'ulteriore interazione dell'utente (ad esempio, l'abilitazione di comandi macro) per iniziare a scaricare/installare software dannoso.

Combo Cleaner rimuoverà le infezioni malware presenti negli allegati email?

Sì, Combo Cleaner è in grado di rilevare ed eliminare la maggior parte delle infezioni malware conosciute. Può anche scansionare i file scaricati alla ricerca di contenuti dannosi. Va sottolineato che il malware sofisticato di solito si nasconde in profondità all'interno dei sistemi, pertanto, eseguire una scansione completa del sistema è fondamentale.

▼ Mostra Discussione